CPU脆弱性「Spectre」の概念実証と脆弱なエンドポイントを探す拡張機能「Spectroscope」をGoogleが公開

2018年に発覚したCPUに内在する脆弱性「Spectre」の影響がどれほどのものなのか、実際にブラウザのメモリから情報を取り出せる概念実証(PoC)をGoogleが公開しました。

Google Online Security Blog: A Spectre proof-of-concept for a Spectre-proof web

https://security.googleblog.com/2021/03/a-spectre-proof-of-concept-for-spectre.html

Google emits data-leaking proof-of-concept Spectre exploit for Intel CPUs to really get everyone's attention • The Register

https://www.theregister.com/2021/03/12/google_spectre_code/

コードはGitHubで公開されています。Chrome 88で実行した場合、攻撃者がメモリから毎秒1KBの速度でデータを引き出せることが示せるとのこと。

security-research-pocs/spectre.js at master · google/security-research-pocs · GitHub

https://github.com/google/security-research-pocs/tree/master/spectre.js

デモンストレーション用サイトも用意されています。なお、このデモはあくまでウェブベースの「Spectre」の再現可能性を示すものであり、デモを走らせた端末が脆弱性の影響を受けるのかどうかを確認するためのテストではないと前置きされています。

Spectre

https://leaky.page/

デモを実行している様子は以下のムービーで確認できます。

Spectre JS Demo - YouTube

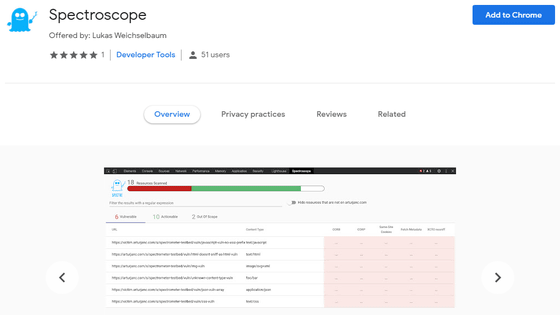

また、Googleはセキュリティエンジニアやウェブ開発者向けに、潜在的に脆弱なエンドポイントを検索する拡張機能「Spectroscope」を公開しています。なお、この拡張機能はあくまでプロトタイプであり、Googleの公式拡張機能ではないとのことです。

Spectroscope - Chrome Web Store

https://chrome.google.com/webstore/detail/spectroscope/idppnaadbabknjeaifkegolcciafchpp

・関連記事

Intelがマルウェア攻撃をチップレベルで防御する新技術「CET」を次世代モバイルプロセッサ「Tiger Lake」に搭載 - GIGAZINE

Intel製CPUの「修正済み」脆弱性が実は修正不可能であったことが判明、特権によるコード実行やDRMの回避などが可能 - GIGAZINE

CPUの脆弱性問題への修正パッチが実質的なCPUパフォーマンスに与える影響とは? - GIGAZINE

Intel製CPUに見つかった新たな脆弱性「SPOILER」はまたもシリコンレベルでの再設計による修正が必要 - GIGAZINE

CPUに内在する脆弱性「Spectre」に新種「Variant 4」が登場、Intel・AMD・ARMは対応策を発表 - GIGAZINE

IntelのCPUに新たな8つの脆弱性が発見される、内4つは「高い危険性」との評価 - GIGAZINE

Intelが第1世代Core i7やCore 2シリーズなど旧CPUの脆弱性「Spectre」対策を放棄 - GIGAZINE

CPUに内在する脆弱性問題「メルトダウン」「スペクター」への各社の対応まとめ - GIGAZINE

Intel製CPUに内在する脆弱性問題の根は深く「すべてのプロセッサが安全性と高速性を両立できない問題を抱える」との指摘 - GIGAZINE

・関連コンテンツ