CPUに内在する脆弱性問題「メルトダウン」「スペクター」への各社の対応まとめ

by Jeremy A.A. Knight

2018年初頭から問題となっている、Intel製CPUに設計上の欠陥として存在する脆弱性「メルトダウン」とすべてのマイクロプロセッサーに影響を及ぼすと考えられる構造的脆弱性「スペクター」について、Microsoftをはじめとする各社が順次対策を行っています。

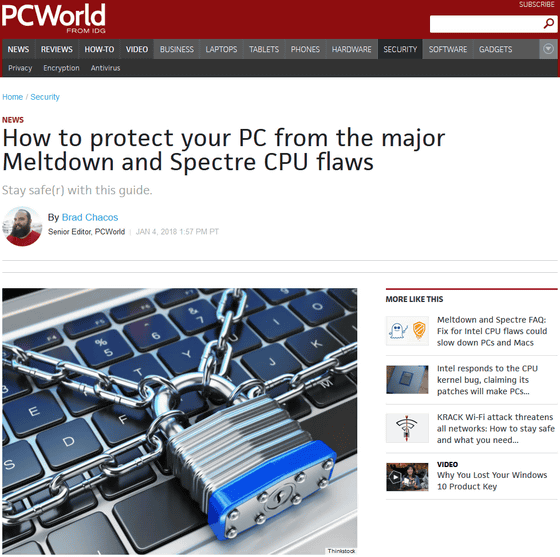

How to protect your PC from the major Meltdown and Spectre CPU flaws | PCWorld

https://www.pcworld.com/article/3245810/security/how-to-protect-your-pc-meltdown-spectre-cpu-flaws.html

PCWorldでは、ユーザーができることとして「OS更新」「ファームウェア更新を確認」「ブラウザ更新」「アンチウイルスソフトを使う」の4点を挙げています。

◆Google

Google Online Security Blog: Today's CPU vulnerability: what you need to know

https://security.googleblog.com/2018/01/todays-cpu-vulnerability-what-you-need.html

GoogleのOS・端末は基本的にユーザー操作不要でアップデートが行われます。

◆Microsoft

Microsoftは現地時間2018年1月3日付けで、緊急アップデート「KB4056892」を配信しています。自動更新で適用されますが、まだ適用されておらず、自力で更新したいという人はMicrosoft Updateカタログで該当するシステムに適合したファイルをダウンロードしてください。

また、「Surface Pro 3」「Surface Pro 4」「Surface Book」「Surface Studio」「Surface Pro モデル 1796」「Surface Laptop」「Surface Pro Advanced LTE」「Surface Book 2」向けのUEFI更新プログラムも配信されています。

お客様やパートナー向けのガイダンスを公開: 最新のチップに関連するセキュリティの脆弱性から、デバイスを保護します。

https://support.microsoft.com/ja-jp/help/4073065/surface-guidance-for-customers-and-partners-protect-your-devices-again

◆Apple

About speculative execution vulnerabilities in ARM-based and Intel CPUs - Apple Support

https://support.apple.com/en-us/HT208394

Appleは2017年12月のうちに配信したmacOS High Sierra 10.13.2、およびiOS 11.2、 tvOS 11.2で「メルトダウン」への対策を済ませているとのこと。

◆Linux

LKML: Linus Torvalds: Re: Avoid speculative indirect calls in kernel

https://lkml.org/lkml/2018/1/3/797

Linuxも開発者たちによってカーネルパッチが作成されています。Linux生みの親であるリーナス・トーバルズは「Intelは基本的に『いつも、いつでもクソのようなものを売り、何も修正しないことをお約束します』と言っているのですか?そうであれば、ARM64にも目を向けなければ」と意見を表明しています。

ちなみに、Linuxで2017年12月から「メルトダウン」対策パッチの配信が行われていることに伴って、Amazon AWSでは仮想マシンのCPU使用率が増加し、クラウドサーバーのインスタンスが著しく減速するという影響が出ているとのこと。

Amazon: Intel Meltdown patch will slow down your AWS EC2 server • The Register

https://www.theregister.co.uk/2018/01/04/amazon_ec2_intel_meltdown_performance_hit/

◆AMD

An Update on AMD Processor Security | AMD

https://www.amd.com/en/corporate/speculative-execution

AMDではGoogleのセキュリティ対策部門Project Zeroが発表した3つの研究について、「Bounds Check Bypass」はシステムベンダーやメーカーによるアップデートで解決済みでパフォーマンスへの影響はごくわずか、「Branch Target Injection」は脆弱性の実証なし、「Rogue Data Cache Load」はAMDアーキテクチャの違いによって脆弱性なし、と調査結果を発表しました。

◆Mozilla Firefox

Mitigations landing for new class of timing attack | Mozilla Security Blog

https://blog.mozilla.org/security/2018/01/03/mitigations-landing-new-class-timing-attack/

Firefoxでは、報告された手法に類似した技術を用いて、個人情報を実際に盗み取ることが可能であることを確認。対策を施した「Firefox 57.0.4」をリリースしました。

We translated Intel's crap attempt to spin its way out of CPU security bug PR nightmare • The Register

http://www.theregister.co.uk/2018/01/04/intel_meltdown_spectre_bugs_the_registers_annotations/

なお、この「メルトダウン」「スペクター」問題に関して、Intelは自社のみの問題ではないと反論するリリースを発表。この問題を報じたThe Registerがリリースに対して、書かれている文章の真意を「翻訳」。

文末の「Intelは自社製品が世界で最も安全なものであると信じており、パートナーの支援を得て、この問題に対する現在のソリューションが顧客に最高のセキュリティを提供していると考えています」という文言に対しては、「あなたは誰からこの手の品を買おうと考えているんですか?」と、長らくCPUシェアでAMDを圧倒してきたIntelの「心の声」を勝手に代弁しています。実際のところはAMDがCPU販売シェアでIntelを抜く事態になっているので、Intelは殿様商売を続けるわけにはいかないところのはず。「メルトダウン」「スペクター」問題への真摯な対策が求められます。

・関連記事

Intel製CPUに内在する脆弱性問題の根は深く「すべてのプロセッサが安全性と高速性を両立できない問題を抱える」との指摘 - GIGAZINE

Intelのプロセッサチップに根本的な設計上の欠陥が発覚、各OSにアップデートの必要性 - GIGAZINE

Intelが開発者会議「IDF」の終了を発表、20周年の節目を前に突然の幕引き - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, セキュリティ, Posted by logc_nt

You can read the machine translated English article Summary of each company's response to th….