OSを再インストールしてもストレージを交換しても感染しっぱなしになるUEFIルートキット「CosmicStrand」が登場、ASUSやGIGABYTEのマザーボードが被害に

2016年以来、中国人ハッカーは一部のマザーボードのファームウェアイメージ上では検出されないマルウェアを使用しています。このマルウェアはOSとプラットフォームファームウェアとの間に存在するソフトウェアであるUEFIと、コンピューターに不正アクセスして遠隔操作するマルウェアをまとめたパッケージツールのルートキットを合わせて、「UEFIルートキット」と表現されています。サイバーセキュリティ企業のKasperskyは、「CosmicStrand」と呼ばれるUEFIルートキットの存在を発見・報告しています。

CosmicStrand rootkit hides in the UEFI firmware | Kaspersky official blog

https://www.kaspersky.com/blog/cosmicstrand-uefi-rootkit/45017/

CosmicStrand UEFI malware found in Gigabyte, ASUS motherboards

https://www.bleepingcomputer.com/news/security/cosmicstrand-uefi-malware-found-in-gigabyte-asus-motherboards/

Discovery of new UEFI rootkit exposes an ugly truth: The attacks are invisible to us | Ars Technica

https://arstechnica.com/information-technology/2022/07/researchers-unpack-unkillable-uefi-rootkit-that-survives-os-reinstalls/

CosmicStrand: the discovery of a sophisticated UEFI firmware rootkit | Securelist

https://securelist.com/cosmicstrand-uefi-firmware-rootkit/106973/

CosmicStrand Malware Infects ASUS, Gigabyte Motherboards | Tom's Hardware

https://www.tomshardware.com/news/cosmicstrand-malware-asus-gigabyte

Kaspersky Researchers Dissect Bootup Rootkit - InfoRiskToday

https://www.inforisktoday.com/kaspersky-researchers-dissect-bootup-rootkit-a-19645

サイバーセキュリティ企業のKasperskyによると、「CosmicStrand」は2017年に登場した初期のものが、アンチウイルスソフトウェアを開発する奇虎360のアナリストにより「Spy Shadow Trojan」と名付けられていたものです。

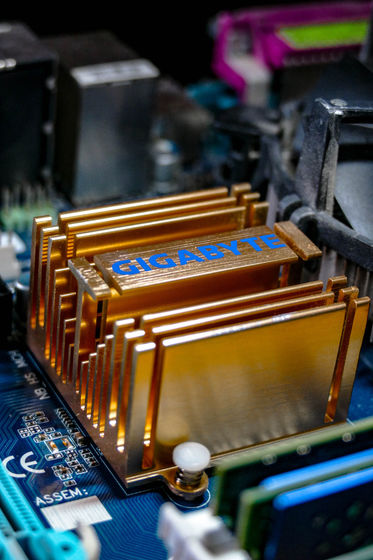

攻撃者がどのようにしてこのUEFIルートキットを攻撃対象となる端末のファームウェアイメージに侵入させているのかは不明ですが、研究者はASUSとGIGABYTEのマザーボードを搭載した端末でこのCosmicStrandを発見したと報告しています。

UEFIは、コンピューターのOSとハードウェア上のファームウェアをつなぐためのソフトウェアです。UEFIはコンピューターのマザーボードにはんだ付けされているSPI接続のフラッシュストレージチップ内に存在するため、コードの検査やパッチの適用が困難です。UEFIのコードはコンピューターの起動シーケンスにおいて、OSやその他の利用可能なセキュリティソリューションよりも先に実行されるため、OSやセキュリティソフトウェア、その他ソフトウェアにも影響を与えます。

UEFIに仕込まれたマルウェアは特定が難しいというだけでなく、OSの再インストールやストレージドライブの交換では削除することができないという点が特徴。つまり、同じマザーボードを使用している限り、UEFIルートキットは永続的にPCに影響を与えることが可能というわけです。

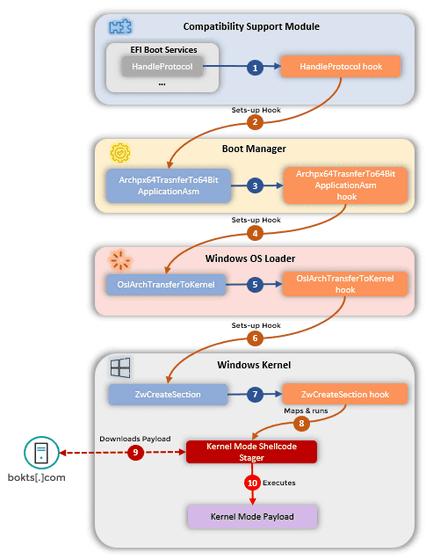

CosmicStrandの動作手順を具体的に説明すると、最初に感染したファームウェアが、チェーン全体をブートストラップします。次に、CosmicStrandはブートマネージャーに悪意のあるフックを設定し、実行前にWindowsのカーネルローダーを変更。これにより、攻撃者はOSローダーを改ざんすることで、Windowsカーネルの機能に別のフックを設定することが可能となります。その後、OSの通常の起動手順でCosmicStrandが設定した関数が呼び出されると、マルウェアが最後にもう一度実行フローをコントロール可能に。これにより、シェルコードをメモリにデプロイし、C2サーバーに接続して、被害者のマシンで実行する実際の悪意のあるペイロードを取得することができるようになるとのことです。

Kasperskyの研究者であるIvan Kwiatkowski氏は、CosmicStrandの特異性について「ルートキットは被害者の端末のどこにインストールされているかによって、ブートキットかそうでないかが変わってきます。また、ブートキットはシステムの起動に使用されるコンポーネントに感染している場合でも、ルートキットである場合とそうでない場合があります。ファームウェアはブートキットに感染する可能性のあるコンポーネントのひとつですが、他にも可能性があります。一方、CosmicStrandはこれらすべてを同時に実行するため、ステルスルートキットの機能を備えながら、マザーボードのファームウェアイメージに悪意のあるパッチを適用することで、ブートプロセスに感染することができます」と語っています。

この調査に携わった元Kasperskyのリバースエンジニアであり、現在はMandiantに所属するMark Lechtik氏は、ファームウェアイメージにはレガシーブートプロセスを可能にする修正済みのCSMCORE DXEドライバーが存在していたと説明しています。また、Lechtik氏は「このドライバーはブートシーケンスを傍受し、悪意のあるロジックを導入するよう修正されています」とも言及しています。

奇虎360のアナリストは、マルウェアの被害者から「自身のコンピューターが突然新しいアカウントを作成し、ウイルス対策ソフトウェアがマルウェア感染を警告し続けた」という報告を受けた後、Spy Shadow Trojanの分析を開始しました。アナリストの報告によると、Spy Shadow Trojanに侵害されたシステムはユーザーがオンラインストアで購入した「中古のASUS製マザーボード」上で動作していたそうです。

一方、Kasperskyは、「H81チップセットを搭載するGIGABYTEおよびASUS製のマザーボードのファームウェアイメージにCosmicStrandが含まれている」と報告しています。H81チップセットは2013年に発売された、2013~2015年に主に活躍したものです。

なお、マザーボードのファームウェアにCosmicStrandをインストールするには、「マザーボードへの物理的なアクセス」あるいは「ファームウェアに自動的にパッチを適用できるプリカーサー・マルウェア」のいずれかを利用する必要があるのですが、攻撃者がどの手段を用いてCosmicStrandをマザーボードに侵入させているのかは不明です。

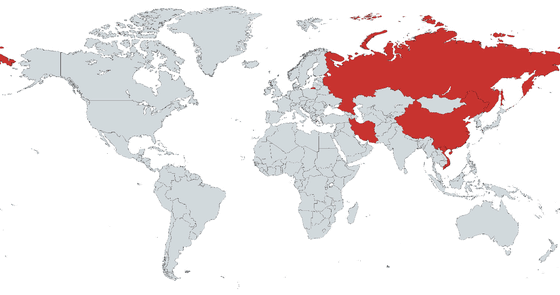

Kasperskyによると、CosmicStrandは中国・イラン・ベトナム・ロシアの個人を対象にしていることが明らかになっています。ただし、記事作成時点ではCosmicStrandを用いた攻撃者のその他の手がかりはほとんど明らかになっていません。

ただし、CosmicStrandにはソフォスのマルウェアアナリストが中国語のアーティファクトを発見した「MyKings」と呼ばれる暗号化ボットネット上で見られたコードパターンとの類似性が見られるため、CosmicStrandを利用する攻撃者も中国語圏のハッカーであると推察されています。Kasperskyによると、CosmicStrandは2016年の終わり頃から何年にもわたって運用されてきた形跡があるとのことです。

・関連記事

Microsoftのデジタル署名入りルートキット「FiveSys」がネトゲを標的に拡散中 - GIGAZINE

Microsoftがコード署名プロセスの弱点を突かれて誤ってルートキットに署名したことが判明 - GIGAZINE

280万台以上のAndroidスマートフォンにルートキット入りの中国製ファームウェアが使われていると判明 - GIGAZINE

CIAがMac・Linux用バックドア・ルートキットを設置する3つのハッキングツール開発が暴露されて発覚 - GIGAZINE

無料のスパイウェア検出ソフト「Spybot - Search & Destroy」の使い方 - GIGAZINE

・関連コンテンツ