中国と密接につながったバックドア「Daxin」は「インターネットに直接接続していないデバイス」を乗っ取れることが判明

サイバーセキュリティ企業・ノートンライフロックのThreatHunterチームが、アメリカのサイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)と協力して、インターネットに直接接続されていないセキュリティで保護されたデバイスにリモートアクセスできるようになるマルウェア「Daxin」に関する情報を開示しました。

Broadcom Software Discloses APT Actors Deploying Daxin Malware in Global Espionage Campaign | CISA

https://www.cisa.gov/uscert/ncas/current-activity/2022/02/28/broadcom-software-discloses-apt-actors-deploying-daxin-malware

Daxin: Stealthy Backdoor Designed for Attacks Against Hardened Networks | Symantec Blogs

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/daxin-backdoor-espionage

Chinese cyberspies target govts with their ‘most advanced’ backdoor

https://www.bleepingcomputer.com/news/security/chinese-cyberspies-target-govts-with-their-most-advanced-backdoor/

New Chinese hacking tool found, spurring U.S. warning to allies | Reuters

https://www.reuters.com/technology/new-chinese-hacking-tool-found-spurring-us-warning-allies-2022-02-28/

CISAによると、「Daxin」はインターネットに直接接続されていないセキュリティ的に保護された状態にあるはずの端末に、リモートでアクセスできるようにするための複雑で検知することが難しいコマンド&コントロール機能を有した高度なルートキットバックドアです。Daxinを利用することで、攻撃者はターゲットネットワークに深く潜り込み、データを盗み出すことが可能となります。なお、ThreatHunterチームによると、Daxinは中国の攻撃者により展開された「最も先進的なバックドアのひとつ」だそうです。

Daxinの特徴のひとつは、マルウェアの世界ではあまり典型的ではない「Windowsカーネルドライバーをターゲットとしたマルウェアである」という点。Daxinは高いステルス性を有しており、それはデータ交換と通常のインターネットトラフィックを組み合わせた高度な通信機能に由来します。

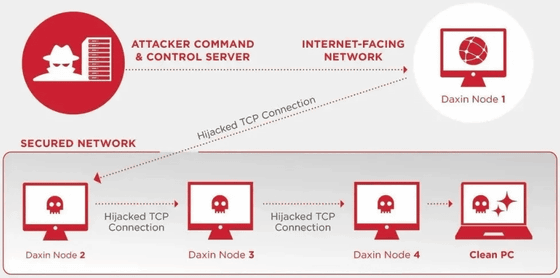

Daxinは攻撃者に侵害されたコンピューターシステムへのリモートアクセスを提供するマルウェアというだけでなく、感染端末からデータを盗んだり、遠隔からコマンドを実行したり、別のマルウェアをインストールしたりすることも可能です。Daxinのようなマルウェアは通常、保護されたネットワークから情報を盗んだり、デバイスをさらに侵害したりするために使用されるため、ネットワークトラフィック監視ツールに検出されることを回避するため、データ転送に暗号化または難読化を施します。一方Daxinの場合、端末上のネットワークトラフィックを監視し、特定のパターンを検出してこれを真似ることでネットワーク監視から逃れるよう設計されているとのこと。そして、ネットワークトラフィックの特定パターンを検出したのち、正当なTCPコネクションをハイジャックすることで、攻撃者はコマンド&コントロールサーバーと通信することが可能となります。DaxinがTCPコネクションをハイジャックすることで、攻撃者は悪意のある通信データを正当なトラフィックに偽装可能となるわけです。

ThreatHunterチームは「DaxinがTCPコネクションをハイジャックすることで、通信のステルス性が高まり、厳格なファイアウォールを使用してネットワーク上に接続を確立することが可能になります。これにより、セキュリティオペレーションセンター(SOC)アナリストがネットワーク上の異常を検出することが難しくなります」と記しています。

また、DaxinはTCPコネクションをハイジャックすることで感染デバイスを増やしていくため、感染源となる端末さえインターネットに接続されていれば、その他の端末がインターネットに接続されていなくても感染を広めることが可能です。他にも、Daxinの内蔵機能は感染した端末に追加のコンポーネントを配置することで拡張できます。この追加コンポーネントは32ビットのサービス識別子を特定ハンドルに関連付けるため、攻撃者はリモートから特定のメッセージを送信することで、このコンポーネントと通信することも可能となります。そのため、Daxinに感染した端末ネットワークの中で複雑な通信経路を確立することもでき、これにより悪意のあるトラフィックの検出が難しく、攻撃者が検知される可能性が「最小限に抑えられてしまう」というわけです。

ThreatHunterチームは、Daxinを用いる攻撃者が中国政府を後ろ盾とするハッキンググループ「Slug(別名:Owlproxy)」と関連することを発見しています。なお、Daxinは2013年に初めて検出されており、その時点で現在と同等の機能を有していたそうですが、しばらくの間はサイバー攻撃に使用された形跡はなかった模様。Daxinが関与する最新のサイバー攻撃は2021年11月に観測されたもので、電気通信・運輸・製造業関連の企業をターゲットとしたものだったそうです。

・関連記事

「中国の国家利益」のためにサイバー攻撃やスパイ活動を行う3つのグループとは? - GIGAZINE

Microsoftが中国政府の関与が疑われるハッカーグループが用いていたドメインの押収に成功 - GIGAZINE

「サイバー攻撃の58%がロシアからのものだった」とMicrosoftが発表、中国の台頭も顕著 - GIGAZINE

中国によるサイバー攻撃で政府が緊急指令を発令、すでに3万以上の組織がハッキングされているとの指摘も - GIGAZINE

中国が「外国のスパイに中国の航空会社がハッキングされた」と異例の発表 - GIGAZINE

・関連コンテンツ