「Apache HTTP Server」のゼロデイ脆弱性が公開される、攻撃を防ぐには最新バージョンへのアップグレードが必要

オープンソースのWebサーバーソフトウェアとして広く使われている「Apache HTTP Server」に、新たなゼロデイ脆弱性(ぜいじゃくせい)が存在することが開示されました。今回報告された脆弱性「CVE-2021-41773」により、本来は見られないファイルにアクセスするパストラバーサル攻撃が可能となってしまうとのことで、Apacheソフトウェア財団は最新バージョンへのアップグレードを呼びかけています。

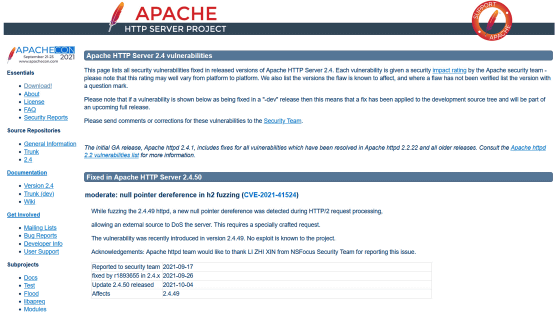

Apache HTTP Server 2.4 vulnerabilities - The Apache HTTP Server Project

https://httpd.apache.org/security/vulnerabilities_24.html

Apache fixes actively exploited zero-day vulnerability, patch now

https://www.bleepingcomputer.com/news/security/apache-fixes-actively-exploited-zero-day-vulnerability-patch-now/

Apache Servers Actively Exploited in the Wild, and the Importance of Prompt Patching

https://blog.sonatype.com/apache-servers-actively-exploited-in-wild-importance-of-prompt-patching

Apache fixes actively exploited web server zero-day - The Record by Recorded Future

https://therecord.media/apache-fixes-actively-exploited-web-server-zero-day/

Apacheは2021年10月4日、Apache HTTP Serverのバージョン「2.4.49」に存在する脆弱性「CVE-2021-41773」を報告しました。この脆弱性は、パス正規化ロジックに加えられた変更に存在する欠陥であり、「攻撃者はパストラバーサル攻撃を使用して、予想されるドキュメントルート外のファイルにURLをマッピングできます」とApacheは述べています。

パストラバーサル攻撃とは、本来はアクセスできないディレクトリに存在するファイルに対し、脆弱性を利用してアクセスする攻撃手法です。悪意のあるハッカーは、ファイル名に「../」などのパス文字を含むリクエストを行うことで、Webサーバーの運営者が意図しないディレクトリにアクセスします。

Apache HTTP Serverのバージョン「2.4.49」にはパストラバーサル攻撃を防ぐための修正が施されていましたが、URLのパス文字をパーセントエンコーディングして「%2E」や「%2e」に書き換えた場合は、保護をバイパスできてしまう欠陥が存在したとのこと。この欠陥を突くことにより、ハッカーはバージョン「2.4.49」を実行する攻撃対象に不正なリクエストを行い、機密性の高いファイルを盗み見ることができました。

Apacheは、「ドキュメントルート外のファイルが『require all denied(すべて拒否する)』によって保護されていない場合、これらの要求は成功する可能性があります。さらに、この欠陥によってCGIスクリプトなどの解釈されたファイルのソースが漏えいする可能性があります」「この問題は、実際に悪用されていることが知られています」と述べており、既に悪用された事例が確認されているそうです。

セキュリティ関連メディアのBleepingComputerがこの問題についてApacheに尋ねたところ、「Apache HTTP Server 2.4.49は数週間前にリリースされたばかりなので、多くのユーザーがまだアップグレードしていない可能性があります。この問題を悪用できるかどうか、またどのように悪用できるかは、ユーザーがサーバーをどのように構成するかによって大きく異なります」との返答があったとのこと。

「CVE-2021-41773」は2021年9月29日に報告されたそうで、Apacheは既に脆弱性を修正したバージョン「2.4.50」をリリースしています。Apacheはバージョン「2.4.49」を使用するユーザーに対し、脆弱性から保護するためにアクセス制御構成を変更するのではなく、バージョンをアップグレードすることを推奨しています。

Download - The Apache HTTP Server Project

https://httpd.apache.org/download.cgi#apache24

バージョン「2.4.50」がリリースされてから数時間後には、複数のセキュリティ研究者が「CVE-2021-41773」を利用した攻撃の概念実証を行っており、該当するユーザーに速やかなアップデートを呼びかけています。

This is fun CVE-2021-41773

— lofi (@lofi42)

https://HOST/xx/.%2e/.%2e/.%2e/.%2e/.%2e/.%2e/.%2e/etc/passwd@ptswarm do you have a Test Server around for me? ????https://t.co/NJJ8BNXTUK pic.twitter.com/WtHoICKcPN

???? We have reproduced the fresh CVE-2021-41773 Path Traversal vulnerability in Apache 2.4.49.

— PT SWARM (@ptswarm)

If files outside of the document root are not protected by "require all denied" these requests can succeed.

Patch ASAP! https://t.co/6JrbayDbqG pic.twitter.com/AnsaJszPTE

・関連記事

アメリカサイバー軍が「Atlassian Confluenceの重大な脆弱性の修正パッチを今すぐ適用すべき」と警告 - GIGAZINE

「2020年と2021年に悪用された脆弱性トップ30」をFBIなどアメリカ・イギリス・オーストラリアのサイバーセキュリティ当局が発表 - GIGAZINE

iOS 15にある3つのゼロデイ脆弱性をセキュリティ研究者が公表、理由は「Appleのバグ報酬プログラムが機能していないから」 - GIGAZINE

macOSの最新版でも攻撃を防げない新たなゼロデイ脆弱性が報告される - GIGAZINE

iPhoneで「積極的に悪用された可能性があるゼロデイ脆弱性」を修正したとAppleが発表 - GIGAZINE

Googleが「ロシア政府系ハッカーがiOSのゼロデイ脆弱性を突いてヨーロッパの政府関係者を攻撃していた」と報告 - GIGAZINE

無料で自分のウェブサイトの脆弱性をスキャンしてくれる「Probely」レビュー、有料プランはレポート出力なども可能 - GIGAZINE

Webサーバーソフトウェアでnginxのシェアが3割越え、王者Apacheはシェア50% - GIGAZINE

・関連コンテンツ