GitHubで「npm」を含む数十のプライベートリポジトリに対する不正アクセスが発生、被害状況や対策方法は?

GitHubと連携して用いられる開発者向けサービス「Heroku」と「Travis CI」からOAuthのアクセストークンが流出したことが明らかとなりました。GitHubはアクセストークンの流出によってNode.jsのパッケージ管理システム「npm」を含む数十のプライベートリポジトリが不正アクセスを受けたと発表しています。

Security alert: Attack campaign involving stolen OAuth user tokens issued to two third-party integrators | The GitHub Blog

https://github.blog/2022-04-15-security-alert-stolen-oauth-user-tokens/

Incident 2413 | Heroku Status

https://status.heroku.com/incidents/2413

GitHubのセキュリティチームは、2022年4月12日にnpmのプライベートリポジトリへの不正アクセスを発見しました。不正アクセスの原因を調査した結果、アプリ開発用クラウドプラットフォーム「Heroku」と自動テスト実行サービス「Travis CI」からGitHub上のプライベートリポジトリへのアクセストークンが流出しており、数十の組織のプライベートリポジトリが不正アクセスの被害に遭っていることが判明しました。

GitHubによると、npmプロジェクトの主な被害は「npmのプライベートリポジトリへの不正アクセスおよびダウンロード」「ストレージサービス『Amazon S3』上に存在するnpmパッケージへのアクセス」の2点で、パッケージの変更やユーザーアカウントへのアクセスは確認されていないとのこと。GitHubは被害への対応として流出したと考えられるアクセストークンを失効させ、HerokuおよびTravis CIと連携しながら調査を進めています。

また、Herokuが発表した声明によると、Herokuで管理されているGitHubプライベートリポジトリの不正ダウンロードは2022年4月9日に発生したとのこと。Herokuは2022年4月17日までに既存の全てのアクセストークンを失効させ、アクセストークンの新規発行を停止しました。

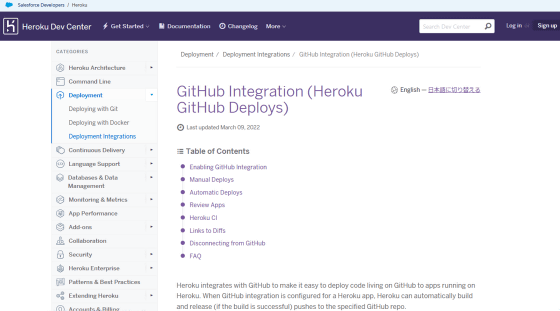

Herokuによるアクセストークンの失効&新規発行停止によって、記事作成時点ではHerokuとGitHubの連携が不可能となっています。Herokuは問題が解決されるまではGitHub以外のサービスを利用するかGitを用いてデプロイすることをユーザーに求めています。HerokuとGitHubの連携解除方法は、以下のページの「Disconnecting from GitHub」の項目を参考にしてください。

GitHub Integration (Heroku GitHub Deploys) | Heroku Dev Center

https://devcenter.heroku.com/articles/github-integration

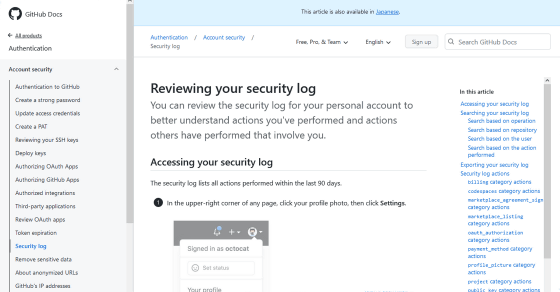

加えて、GitHubとHerokuはユーザーに対してセキュリティログを確認して不正アクセスの被害に遭っていないか確認することを推奨しています。個人ユーザーの場合、以下のドキュメントを参考にセキュリティログを確認できます。

Reviewing your security log - GitHub Docs

https://docs.github.com/en/authentication/keeping-your-account-and-data-secure/reviewing-your-security-log

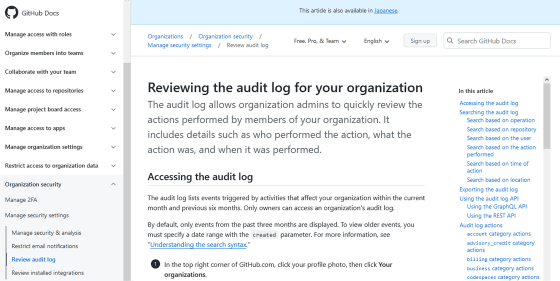

GitHubを組織で利用している場合は、以下のドキュメントを参考にログを確認可能です。

Reviewing the audit log for your organization - GitHub Docs

https://docs.github.com/en/organizations/keeping-your-organization-secure/managing-security-settings-for-your-organization/reviewing-the-audit-log-for-your-organization

・関連記事

バージョン管理システム「Git」にセキュリティ上の脆弱性、Git for Windowsユーザーやマルチユーザー環境利用者が取るべき対処法は? - GIGAZINE

オープンソースのnpmパッケージ「node-ipc」にロシア在住の開発者を標的にした悪意のあるコードがメンテナーによって追加される - GIGAZINE

大企業は無償利用せず金銭的支援を行えと警告したのに改めないので作者がついに激怒、毎週2000万回以上ダウンロードされるcolors.jsとfaker.jsを破壊し使用不能に - GIGAZINE

「chmod」を不用意に使うとDockerイメージの容量が肥大化してしまう - GIGAZINE

2038年問題を再発させるコードが多数の場所にコピーされてしまっている - GIGAZINE

・関連コンテンツ