iPhoneにVPN接続を暗号化できないバグが発見される、簡単な回避策も同時に公開

iPhoneのOSであるiOSに、VPNでの通信の暗号化が不完全になり、IPアドレスなどが漏えいする危険性のある不具合が存在することが判明しました。この問題は、記事作成時点ではAppleによる修正が行われていませんが、ごく簡単な操作により一定の効果が見込める回避策も見つかっています。

Apple iOS vulnerability causes connections to bypass VPN

https://protonvpn.com/blog/apple-ios-vulnerability-disclosure/

A Bug Existing Since iOS 13.3.1 Interferes With VPNs Encrypting Traffic - The Mac Observer

https://www.macobserver.com/news/product-news/ios-bug-vpns-traffic-encryption/

スイスのVPNプロバイダProtonVPNは2020年3月25日に、「VPNでのトラフィックの全部が暗号化できないようになるiOS 13.4のバグが検出されました」と報告しました。この不具合は少なくともiOS 13.3.1から存在しており、これによりVPNの暗号化をバイパスすることが可能となり、ユーザーのデータが公開されたりIPアドレスが漏えいしたりといった問題が生じるおそれがあるとのことです。

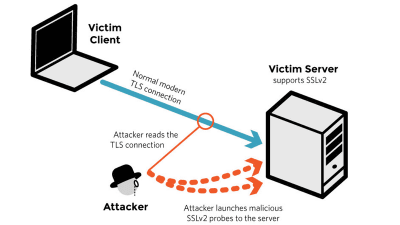

通常の場合、OSにより正常なVPN接続が確立されると、OSは既存の接続を切断してVPNを通じてインターネットにアクセスするようになります。しかし、今回の不具合により、数分から数時間もの間通常の通信が維持されてしまい、通信が正しく暗号化されなくなるおそれがあるとのこと。

ProtonVPNは「インターネット接続が暗号化されていない場合、ユーザーのデータが公開される可能性がありますが、これは現在ではまれです。より一般的な脅威はIPアドレスの漏えいです。これにより、攻撃を行おうとする者がIPアドレスを盗み見たり、接続先のサーバーがVPNサーバーではなくユーザーのIPアドレスを見たりできるようになってしまいます」と述べました。

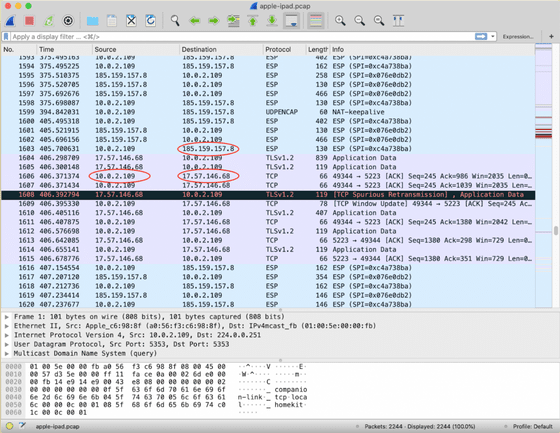

以下の画像は、この不具合を検証するためにProtonVPNがネットワーク分析ソフトのWiresharkでiOSデバイスのトラフィックを解析した結果です。赤い丸で囲われたデバイス側のIPアドレスである10.0.2.109や、Appleが所有するIPアドレスである17.57.146.68が通信内容から簡単に見えてしまうことが分かります。

深刻なのは、iOS側がVPNアプリによる既存のネットワーク接続の強制終了を許可していないため、ProtonVPNをはじめとするVPNプロバイダ側ではこの問題に対応することができない点です。従って、この不具合が根本的に解決されるにはApple側がiOSを修正するしかありません。ProtonVPNはすでにこの問題をAppleに通報していますが、記事作成時点ではAppleによる修正パッチなどは配信されていないとのことです。

ProtonVPNは「今回の不具合による影響を最も強く受けるのは、政府などによる監視や公民権の侵害が行われている国のユーザーです」とコメントしました。

一方で、ProtonVPNは簡単な操作で暗号化されていない通信を切断できる場合があることも突き止めています。その方法が以下。

1:VPNのサーバーに接続する。

2:機内モードをオンにする。

3:機内モードをオフにする。

この操作により既存のネットワークを切断してVPNに再接続できる可能性がありますが、確実だとは限らないとのこと。そのため、ProtonVPNは当面の間より確実なVPN常時接続を使用することを推奨しています。

・関連記事

Googleが「iPhoneの脆弱性を悪用するサイトが2年間にわたり個人情報を盗みまくってきた」と指摘 - GIGAZINE

Appleはバグ続出のiOSの問題を解決するために社内テストの方法を変更する予定 - GIGAZINE

犯罪捜査で「iPhoneのロック解除」は行われるべきなのか? - GIGAZINE

「机や床を伝わる超音波」でスマホを勝手に操作可能な攻撃「SurfingAttack」が報告される - GIGAZINE

「Androidデバイスにプリインストールされるアプリは脆弱性になり得る」とGoogleに警告する公開書簡が発表される - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1l_ks

You can read the machine translated English article A bug that can not encrypt the VPN conne….