脆弱性にIDを割り振って管理する「CVE」のシステムには欠陥があるという指摘

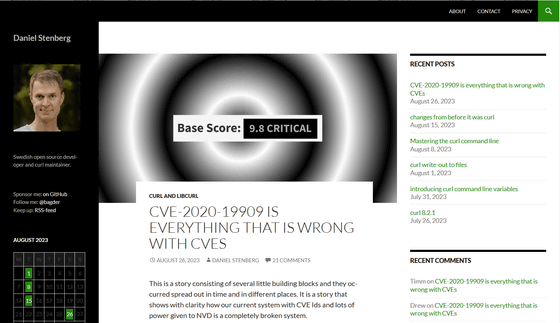

情報セキュリティの欠陥となる脆弱(ぜいじゃく)性が発見されると、CVE(Common Vulnerabilities and Exposures:共通脆弱性識別子)という識別IDが与えられ、重大度が評価された上でリスト化されます。このCVEのシステムに大きな問題があると、転送ライブラリであるcURLのメンテナーであるダニエル・ステンバーグ氏が自身のブログで疑問を提起しています。

CVE-2020-19909 is everything that is wrong with CVEs | daniel.haxx.se

https://daniel.haxx.se/blog/2023/08/26/cve-2020-19909-is-everything-that-is-wrong-with-cves/

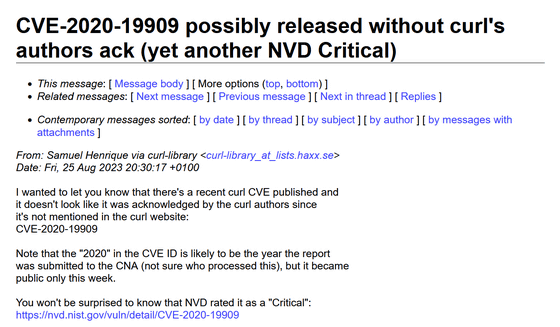

2023年8月25日、ステンバーグ氏はcURLのメーリングリストで、「最近cURL関連の脆弱性に『CVE-2020-19909』というCVEの識別IDが与えられ、レポートが提出されたことをお知らせしたいのですが、cURLの公式サイトでは言及されておらず、cURLの開発側には承認されていないようです」というメッセージを受け取りました。

ステンバーグ氏は「cURLのプロジェクトはセキュリティについて熱心に取り組んでおり、セキュリティ研究者と常に協力しています。私たちは独自のCVEをまとめ、世界に伝えるようにしています」と述べています。そのため、自分たちがまったく何も知らないところでcURLについての脆弱性がCVEのレポートにまとめられて提出されたことに、ステンバーグ氏は驚かされたそうです。

情報源によると、CVE-2020-19909は2023年8月下旬、つまりメーリングリストで知らされた数日前に公開されたとのこと。通常、CVEに脆弱性を報告するとレポートを登録した年が記載されますが、CVE-2020-19909には「2020」とあります。

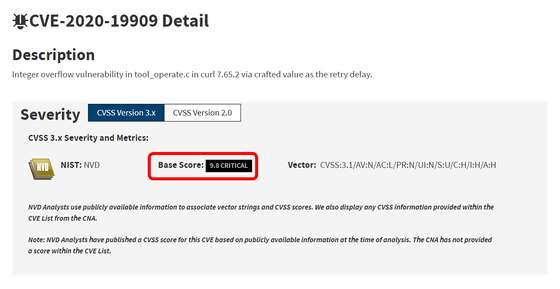

アメリカの国立標準技術研究所(NIST)が運営する脆弱性データベースNational Vulnerability Database(NVD)では、CVE-2020-19909は「再試行遅延として細工された値による、curl 7.65.2の tool_operate.cにおける整数オーバーフローの脆弱性」と説明されています。さらにこのCVE-2020-19909の重大度が、10点中9.8点で「Critical(緊急)」と評価されていました。

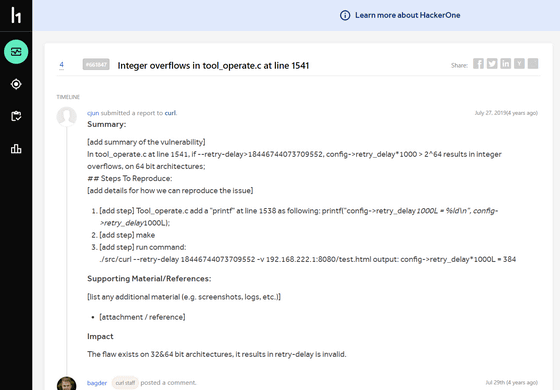

ステンバーグ氏はcURLに関するセキュリティのレポートやレビュー、クレームの評価に多く関わっていたことから、CVE-2020-19909で指摘されている問題については心当たりがあったと述べています。実は、2019年7月27日に「cURLのコマンドラインオプションに整数オーバーフローの問題がある」と、サイバーセキュリティプラットフォームのHackerOneに投稿されていたとのこと。

curl | Report #661847 - Integer overflows in tool_operate.c at line 1541 | HackerOne

https://hackerone.com/reports/661847

ステンバーグ氏は実際に指摘された問題がバグであることを確認し、セキュリティレポートを閉じ、プルリクエストを提出してバグを修正しました。この修正は2019年9月にリリースされたcURLのバージョン7.66.0で実装されました。つまり、現時点ではバージョンアップによって完全に修正されている問題だというわけです。

ステンバーグ氏は、CVE-2020-19909で指摘されている問題がこの2019年に修正したバグであると述べ、「NVDが実際に脆弱性を理解したり把握したりすることにそれほど熱心に取り組んでないことは前からわかっていました。今回もどうして9.8点という重大度に設定したのか、私にはまったく理解できません。『整数オーバーフロー』という単語だけを見て、『ああ、なんと恐ろしい欠陥なんだ』と理解したみたいですが、明らかにNVDのスタッフは誰も自分の頭を働かせず、脆弱なコードやバグを修正するパッチをチェックしていませんでした。誰が見ても、このバグがセキュリティ上の問題ではないことがわかります」とコメントしています。

CVEのデータベースをホストしているNVDに脆弱性が登録されると、そこから世界全体にセキュリティ情報が共有されています。すでにUbuntuは「CVE-2020-19909は脆弱ではなく影響はない」と報告していますが、「CVE-2020-19909」で検索すると「cURLに重大度9.8点の脆弱性が見つかりました」という情報を共有するサイトが多数見つかります。

ステンバーグ氏はNVDがCVEの内容をちゃんと検証しないことで、誤った情報が世界中に拡散されてしまっていると指摘。2023年3月にもCVE-2023-27536という脆弱性について、cURLのメンテナー側は検討を重ねた結果、重大度を低くランク付けたにもかかわらず、NVDでは9.8点の「CRITICAL」と評価されてしまったことがあるそうです。この時はNVDに苦情を入れたそうで、ステンバーグ氏はNISTの共通脆弱性評価システムであるCommon Vulnerability Scoring System(CVSS)を「a crap system(クソシステム)」と表しています。

ソーシャルニュースサイトのHacker Newsでは「以前では、誰でも何に対してでもCVEレポートを発行できたため、悪質なCVEが発生することがありました。しかし、今はCVE管理プログラムが導入されています。しかし、2020年のCVEがなぜ今になって登録されたのかは不明です。誰かが3年前に予約したCVEの識別IDを取得し、何らかの理由でそれをcURLの脆弱性として公開することにしたようです」というコメントがありました。また、AIによる脆弱性の検出自動化によってレポートが作成された可能性があり、その場合は重大度が高く算出されることがよくあるとも報告されています。

・関連記事

ハッカーがTwitterやGitHubでセキュリティ研究者になりすましてWindowsやLinuxにマルウェアを感染させる「偽の概念実証エクスプロイト」を公開している - GIGAZINE

老舗圧縮解凍ソフト「WinRAR」でファイルを開くだけで任意コード実行を可能にする脆弱性が発見される、すでに修正版が配布済み - GIGAZINE

40%のUbuntuに影響大の深刻な脆弱性「GameOver(lay)」、2020年に修正されたはずなのに改めて発見されてしまう非常事態 - GIGAZINE

CitrixのNetScaler製品やAdobe ColdFusionに任意コードを実行可能なゼロデイ脆弱性が発見される - GIGAZINE

Appleがゼロデイ脆弱性を修正したセキュリティアップデートを実施、すでに悪用された可能性あり - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1i_yk

You can read the machine translated English article Pointed out that there is a flaw in the ….