ロシアのハッカーに悪用されていたOutlookのゼロデイ脆弱性をMicrosoftが修正

Microsoftが、メールソフト「Microsoft Outlook for Windows」のゼロデイ脆弱性(CVE-2023-23397)に対する修正プログラムを配布しました。この脆弱性は、ロシアのハッカーグループによって悪用されていたことが指摘されています。

Microsoft Mitigates Outlook Elevation of Privilege Vulnerability | MSRC Blog | Microsoft Security Response Center

https://msrc.microsoft.com/blog/2023/03/microsoft-mitigates-outlook-elevation-of-privilege-vulnerability/

Microsoft fixes Outlook zero-day used by Russian hackers since April 2022

https://www.bleepingcomputer.com/news/microsoft/microsoft-fixes-outlook-zero-day-used-by-russian-hackers-since-april-2022/

Exploiting CVE-2023-23397: Microsoft Outlook Elevation of Privilege Vulnerability - MDSec

https://www.mdsec.co.uk/2023/03/exploiting-cve-2023-23397-microsoft-outlook-elevation-of-privilege-vulnerability/

CVE-2023-23397は、脅威アクターの管理するサーバー上のSMB(TCP445番ポート)共有へのUNCパスを含む拡張MAPIプロパティを持つメッセージを攻撃者が送信することがトリガーになり、New Technology LAN Manager(NTLM)のクレデンシャルを窃取することができるという、Microsoft Outlookのフィルタリングサービス・Exchange Online Protectionにまつわる重大な特権昇格の脆弱性です。

この脆弱性はWindows版のMicrosoft Outlookの全バージョンに影響がありますが、macOS版・iOS版・Android版のOutlookには影響しないとのこと。

また、Outlook on the WebやMicrosoft 365のようなオンラインサービスではNTLM認証をサポートしていないため、この種の攻撃の影響は受けません。

ニュースサイト・Bleeping Computerによると、この脆弱性はロシアの軍参謀本部情報総局(GRU)と関係があるハッカーグループが2022年4月から12月にかけてヨーロッパの政府機関・軍・エネルギー関連・輸送機関のネットワークを標的に行った攻撃で悪用されたとのこと。

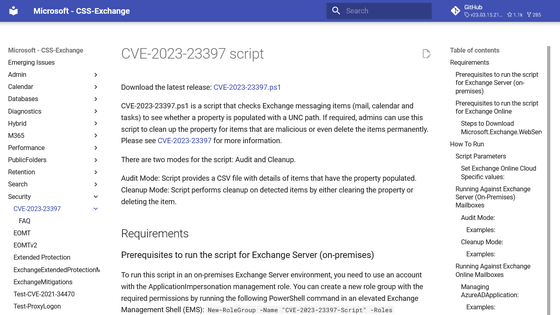

Microsoftは、ExchangeのメッセージングアイテムをチェックしてプロパティにUNCパスが入力されているか、つまりこの攻撃の対象になっていないかどうかを確認するスクリプトを公開しています。

CVE-2023-23397 script - Microsoft - CSS-Exchange

https://microsoft.github.io/CSS-Exchange/Security/CVE-2023-23397/

・関連記事

Outlookのスパムフィルターがぶっ壊れてメールボックスがスパムまみれになる事態が発生 - GIGAZINE

Microsoft製メールアプリ「Outlook」の受信箱に広告が表示される - GIGAZINE

無料でメールソフト「Outlook for Mac」を使えるようにすることをMicrosoftが発表 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logc_nt

You can read the machine translated English article Microsoft fixes Outlook zero-day vulnera….