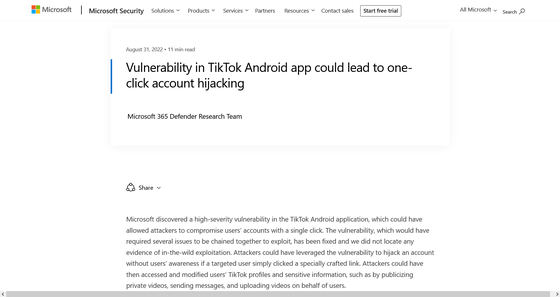

TikTokのAndroid向けアプリに「1タップでアカウントが乗っ取られる脆弱性」があったという報告

Microsoft 365 Defenderのセキュリティ研究チームが、TikTokのAndroidアプリケーションに深刻度の高い脆弱(ぜいじゃく)性を発見したと報告しています。この脆弱性により、標的となったユーザーが悪意のあるURLを1回タップするだけで、攻撃者によってアカウントを侵害され、勝手にメッセージを送信されたり動画をアップロードされたりする可能性があったそうです。

Vulnerability in TikTok Android app could lead to one-click account hijacking - Microsoft Security Blog

https://www.microsoft.com/security/blog/2022/08/31/vulnerability-in-tiktok-android-app-could-lead-to-one-click-account-hijacking/

Microsoft found TikTok Android flaw that let hackers hijack accounts

https://www.bleepingcomputer.com/news/security/microsoft-found-tiktok-android-flaw-that-let-hackers-hijack-accounts/

TikTokのAndroid向けアプリには、東アジアおよび東南アジア向けのパッケージ「com.ss.android.ugc.trill」と、その他の国向けのパッケージ「com.zhiliaoapp.musically」の2種類が存在します。今回の脆弱性は2種類のどちらにも影響があるとセキュリティ研究チームは述べています。

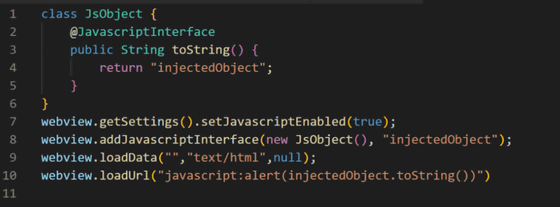

セキュリティ研究チームによれば、この脆弱性はAndroidでブラウザを使わずにウェブコンテンツを表示できるようにする「WebView」に起因するとのこと。このWebViewで信頼できないウェブコンテンツを読み込むことで、JavaScriptを用いてデータ漏えいやデータ破壊、任意コード実行が可能になってしまうそうです。

この脆弱性を悪用したエクスプロイトで、攻撃者によってユーザーの認証トークンを勝手に取得されたり、ユーザーのTikTokアカウントデータを取得あるいは変更されたりすることが可能になってしまうとのこと。

Microsoftは2022年2月にこの問題をTikTok側に通知したことで、この脆弱性はCVE-2022-28799として識別され、対応した修正プログラムがリリースされました。そのため、記事作成時点で問題の脆弱性は修正済みです。また、セキュリティ研究チームはCVE-2022-28799が悪用された形跡はないと述べています。

セキュリティ研究チームは、「プログラミングの観点から見ると、侵害されたJavaScriptインターフェイスによって攻撃者がアプリのIDと権限を使用して任意のコードを実行できる可能性があり、JavaScriptインターフェースの使用には重大なリスクが伴います。したがって、開発者コミュニティがリスクを認識した上で、WebViewを保護するための特別な予防措置を講じることをおすすめします」と述べています。

さらにセキュリティ研究チームはこうした脆弱性の悪用から身を守るために、以下の4点に注意するようにユーザーへ呼びかけています。

・信頼できないソースからのリンクをタップしない。

・デバイスとインストールされているアプリを常に最新の状態に保つ。

・信頼できないソースからアプリをインストールしない。

・操作していないのに勝手に設定が変更されるなど、アプリの異常動作が確認された場合はすぐにベンダーに報告する。

・関連記事

Chromeの人気拡張機能に「不正なアフィリエイトを挿入するコード」が仕込まれていることが判明 - GIGAZINE

Google Chromeはウェブサイトがユーザーの許可なくクリップボードに書き込みを行うことができる状態にある - GIGAZINE

パスワード管理アプリ「LastPass」のソースコードが盗まれる事態が発生 - GIGAZINE

PC版「原神」のアンチチートシステムを逆手にとってアンチウイルスを無効にするランサムウェア攻撃が発見される、「原神」をインストールしていなくても標的に - GIGAZINE

MicrosoftがChromeOSで発見した重大な脆弱性とは? - GIGAZINE

・関連コンテンツ