Confluenceのゼロデイ脆弱性にすでに中国から攻撃あり、Atlassianはパッチ提供までネットからのアクセス遮断を推奨

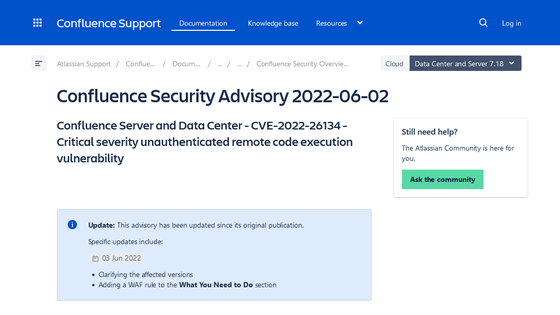

Atlassianの提供するビジネス向けワークスペースツール「Confluence」に、リモートで任意のコードを実行されうる脆弱(ぜいじゃく)性「CVE-2022-26134」が発見されました。サポートされているすべてのバージョンのConfluenceに影響があり、深刻度は「重大」。また、記事作成時点では修正パッチは提供されていません。

Confluence Security Advisory 2022-06-02 | Confluence Data Center and Server 7.18 | Atlassian Documentation

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

Zero-Day Exploitation of Atlassian Confluence | Volexity

https://www.volexity.com/blog/2022/06/02/zero-day-exploitation-of-atlassian-confluence/

Atlassian: Unpatched critical Confluence flaw under attack • The Register

https://www.theregister.com/2022/06/03/atlassian_confluence_critical_flaw_attacked/

この脆弱性は、サイバーセキュリティ企業のVolexityが、顧客のWebサーバーで発生したインシデントの調査を行っていて、発見に至ったものです。Volexityの調査は、Atlassian Confluence Serverを実行していたホストで、JSP Webシェルがディスクに書き込まれるなどの疑わしい動きが検出されたあと実施されました。

Volexityは当該Confluence Serverシステムからシステムメモリとキーファイルを収集して、徹底的な確認を行い、攻撃者がエクスプロイトを起動してリモートでコードを実行したことに起因するサーバー侵害を特定。エクスプロイトを再現し、最新バージョンのConfluence Serverに影響を与えるゼロデイ脆弱性を特定しました。

調査によると、攻撃者は被害システムにおいて、OSのシステムバージョンをチェックして「/etc/passwd」「/etc/shadow」の内容を確認し、さらに、ローカルのConfluenceデータベースを探索し、ユーザーテーブルをバックアップ。そして、悪用した証拠を消そうとWebアクセスログを変更した上で、追加のWebShellをディスクに書き込みました。

Volexityは攻撃者が用いたIPアドレスを公開。また、脆弱性が複数の脅威アクターによって利用されており、その出身国は中国である可能性が高いと指摘しています。

Atlassianはまだこの脆弱性に対するパッチを用意しておらず、当面の対策として、インターネットからConfluence ServerとConfluence Data Centerインスタンスへのアクセス制限、およびConfluence ServerとConfluence Data Centerのインスタンス無効化を挙げています。

・関連記事

アメリカサイバー軍が「Atlassian Confluenceの重大な脆弱性の修正パッチを今すぐ適用すべき」と警告 - GIGAZINE

Atlassianが障害発生を公式発表するまで9日間かかりユーザーの怒りを買った経緯まとめ - GIGAZINE

Confluence・Jiraのクラウド版がダウンしてなんと5日経過、Atlassianは再構築にさらに2週間を費やすとの情報も - GIGAZINE

・関連コンテンツ

in ネットサービス, セキュリティ, Posted by logc_nt

You can read the machine translated English article Confluence's zero-day vulnerability ….