無料・広告なしでメッセージ送受信できてブログも開設可能でインターネットがダウンしてもBluetoothやWi-Fiのみで通信できるアプリ「Briar」、中央サーバーなしで動作しE2Eで暗号化

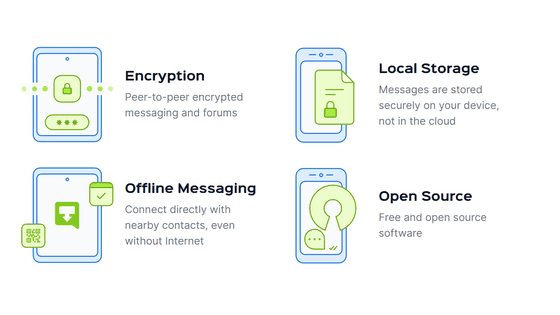

メッセージのやり取りの秘匿性が必要な場合に適した中央サーバーを持たないPeer-to-peer方式のメッセージングアプリ「Briar」が公開されています。インターネットが使えない状況ではBluetoothやWi-Fiで直接通信でき、通信内容はエンドツーエンドで暗号化されます。

Secure messaging, anywhere - Briar

https://briarproject.org/

Download Briar Desktop for Linux, Windows and macOS - Briar

https://briarproject.org/download-briar-desktop/

◆Briarの仕組み

一般的なメッセージングソフトウェアは端末から中央サーバーを中継して配信されているため、メッセージや通信相手との関係が監視される可能性があります。

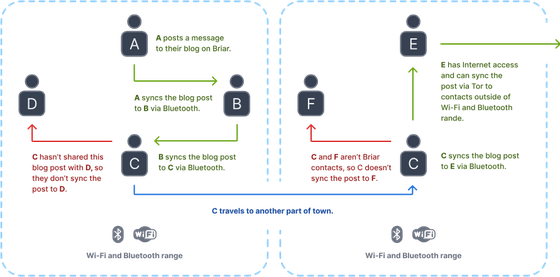

Briarは中央サーバーを経由せず、端末間で直接メッセージを同期します。

インターネットが使える状況ではTorネットワーク経由で同期し、インターネットが使えない場合はBluetoothやWi-Fi、メモリカードを使ってデバイス間で直接データを同期するため、通信が遮断された時や災害時でもメッセージを届けることが可能です。

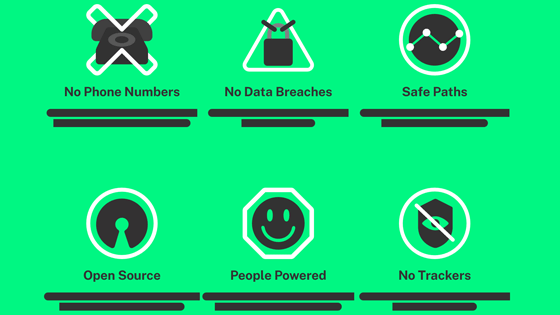

◆Briarを利用することで回避できる主なリスク

・メタデータ監視:Torネットワークを使用することで、誰が誰と通信しているかを第三者に知られるリスクを回避。

・コンテンツ監視:デバイス間の通信はすべてエンドツーエンドで暗号化されるので、盗聴や改ざんを防ぐことが可能。

・コンテンツフィルタリング:暗号化により通信経路でキーワードフィルタリングによるブロックを無効化。

・削除命令:ネットワーク参加者全員がコンテンツのコピーを保持するため、単一の削除ポイントがなく削除が困難。

・DDoS攻撃:中央サーバーがないため攻撃対象が存在しない。

・インターネットの遮断:BluetoothやWi-Fiで情報を流し続けられる。

◆インストール方法

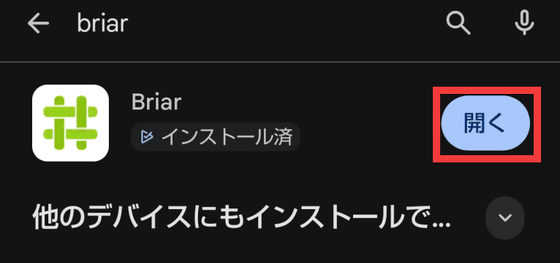

Google Playストアから「Briar」を検索し「インストール」をタップします。

インストールが完了したら「開く」をタップ。

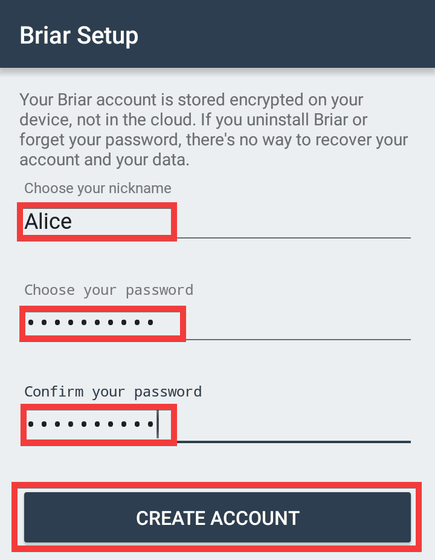

アプリが起動するとアカウントの作成画面が表示されるので「Choose your nickname」にはニックネームを、「Choose your password」と「Confirm your password」にはパスワードを入力して「CREATE ACCOUNT」をタップします。

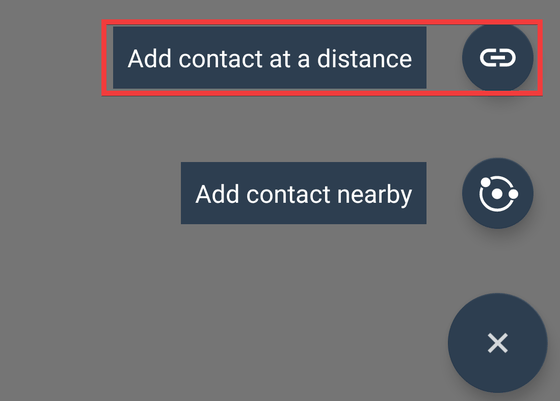

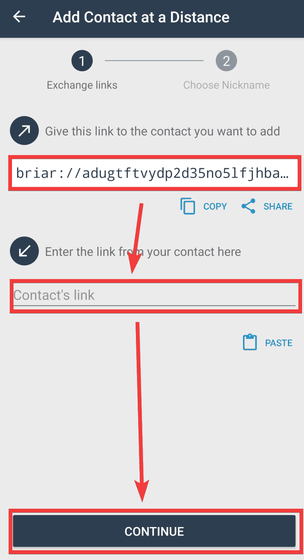

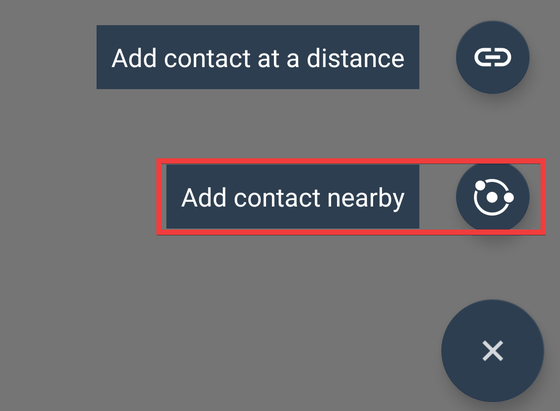

アカウント作成後、連絡先の交換が必要となります。画面右下にある「+」アイコンをタップし、相手が離れた場所に居る場合は「Add contact at a distance」をタップします。

「briar://」で始まるリンクをコピーし相手にメールなどで送信し、同様の手順で相手が作成したリンクを受け取り「Contact's link」に記入して「CONTINUE」をタップすると連絡先が追加されます。

相手が近くにいる場合は「Add contact nearby」をタップ。

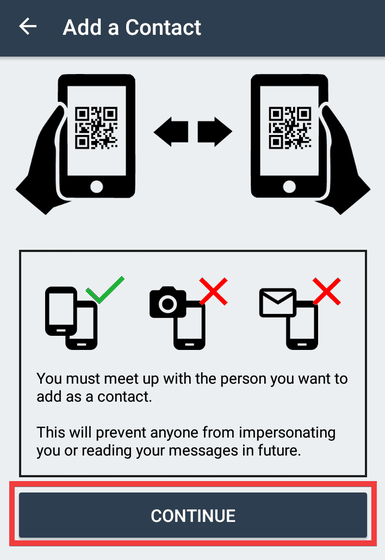

お互いにQRコードを交換する必要があるため、相手も同じ手順で準備ができたら「CONTINUE」をタップ。

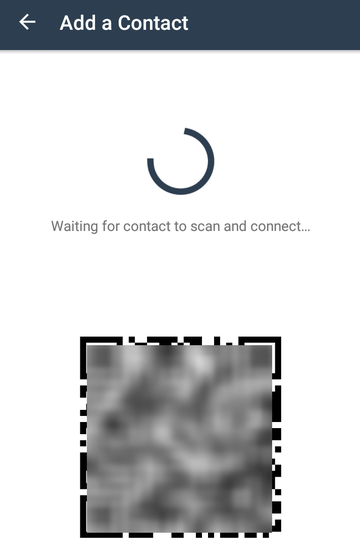

お互いにQRコードをカメラで読み込むと…

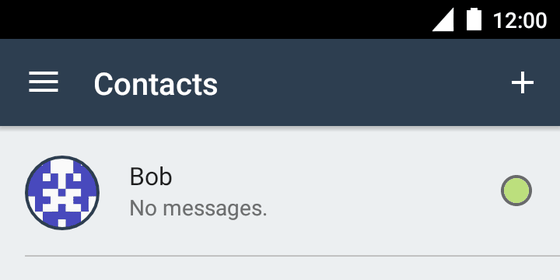

連絡先が追加されます。

◆機能

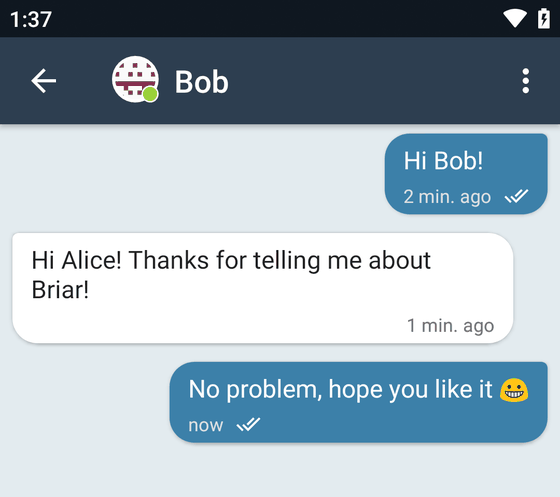

・メッセージ

基本的なメッセージ交換。お互いがオンライン状態であればすぐにメッセージが届きます。

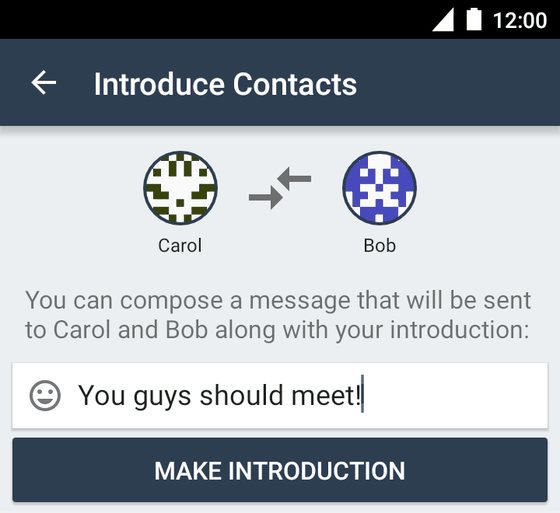

・連絡先紹介

連絡先を紹介し、QRコードやリンクなどを介さなくても連絡先が追加できます。

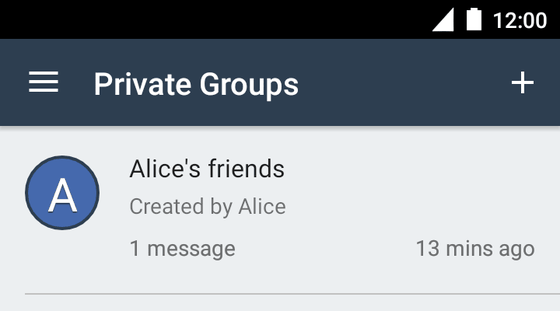

・非公開グループ

グループを作成し登録したメンバー間でメッセージを共有する機能で、メンバーはグループを作成した管理者のみ追加可能です。

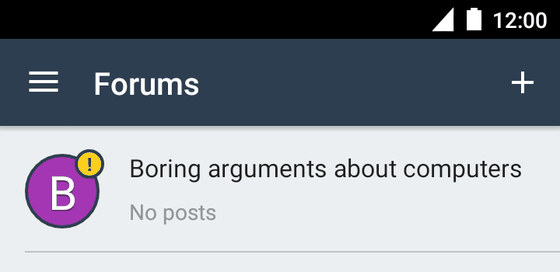

・フォーラム

フォーラムを作成し登録したメンバー間でメッセージを共有する機能で、メンバーはフォーラムに参加した人が自由に他のメンバーを招待できます。

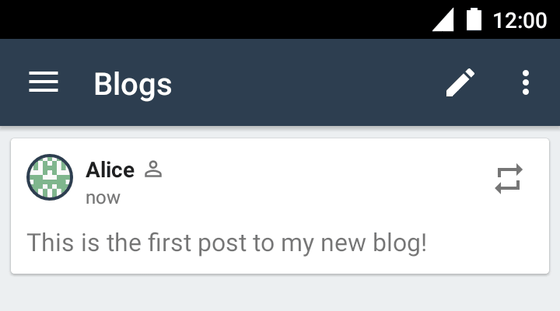

・ブログ

記事を投稿しブログを作成できます。

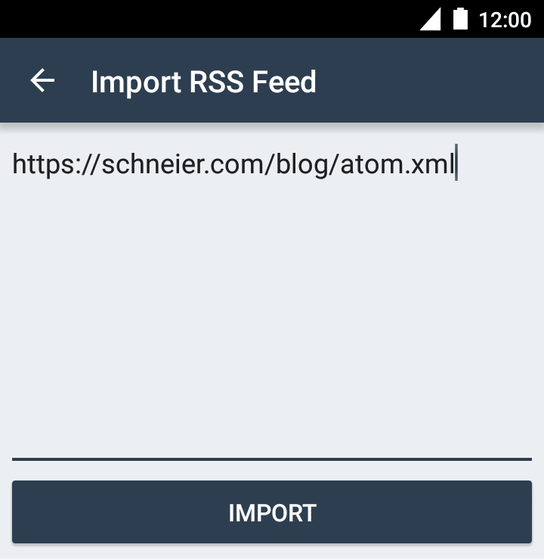

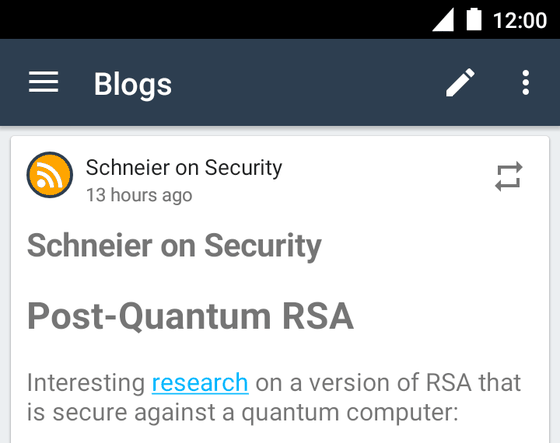

・RSSリーダー

RSSのURLをインポートすることで記事を自動取得することが可能。

Tor経由で受信することで誰が購読したかを隠蔽でき、プライバシーが保護されます。

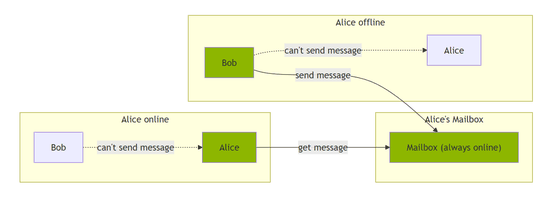

◆あとから通信できるところでまとめて同期する「Briar Mailbox」

P2Pでの通信でメッセージの交換が行われるため、お互いの端末がオンラインの時だけしかメッセージが届かないという欠点があります。この欠点を補うために、Briar Mailboxが用意されています。これは受信ポスト役となるAndroid端末を用意し、常時インターネットに接続しておくことで、Briarを導入した端末がオフラインの状態でもメッセージをいったん保管し、端末がオンラインになるとメッセージを届けることができます。

なお、デスクトップ版のアプリも用意されていますが、2026年2月20日の時点では試用間切れの表示となり、利用ができませんでした。

・関連記事

オープンソースの暗号化メッセージングアプリ「Session」 - GIGAZINE

ChatGPTにグループチャット機能が追加されたので使ってみた - GIGAZINE

Discordの代替アプリランキング - GIGAZINE

Windows・macOS・Linux・Android・iOSと連係しさまざまな操作ができセルフホスト可能なパーソナルAIアシスタント「OpenClaw」 - GIGAZINE

市民がSignalチャットでICEを追跡している件についてFBIが調査を開始 - GIGAZINE

・関連コンテンツ

in ソフトウェア, レビュー, Posted by darkhorse_logmk

You can read the machine translated English article 'Briar' is an application that can send ….