PCを保護するモジュール「TPM」をハードウェア経由でハッキングしてデータにアクセスできるとの報告

トラステッド・プラットフォーム・モジュール(TPM)とは、セキュリティ機能を提供するためにマザーボードに組み込まれているチップであり、Windowsに搭載されているデータ暗号化機能のBitlockerに利用されています。ところが、ハードウェアを直接ハッキングすることでTPMキーを盗み出し、Bitlockerで保護されているデバイスのデータにアクセスできることを、セキュリティ企業・SCRTのセキュリティチームが報告しました。

TPM sniffing – Sec Team Blog

https://blog.scrt.ch/2021/11/15/tpm-sniffing/

TPMはマザーボードに直接組み込まれているかCPUに別途追加されているチップであり、デバイス上のOSやファームウェアが改ざんされていないことを確認し、暗号化キーを安全に保管するといった役割を担っています。Windowsのデータ暗号化機能であるBitLockerは、一般的にTPMの内部にボリュームマスターキーを格納しているとのことですが、SCRTのセキュリティチームはTPMをハッキングして保護されたデータにアクセスする手法を実験しました。

研究チームが実験に用いたのはLenovoの「ThinkPad L440」です。TPMはデバイスが起動する際にさまざまなシステムプロパティをチェックして、ブートシーケンスが変更されていないことを確認し、検証が成功するとボリュームマスターキーを解放してCPUに送信し、ディスクの暗号化が解除されてOSの読み込みが開始されます。

この「ボリュームマスターキーをCPUに送信する」というプロセスにおいて、TPMはLow Pin Countバス(LPCバス)などの低帯域幅のデバイスをCPUに接続するバスを用いて信号を送っています。これらのバスの伝送速度は遅いため、ハードウェアをハッキングすることでボリュームマスターキーの信号を検出し、不正にデバイスのローカルティスクを復号化できると研究チームは主張しています。

研究チームはまず、手動でTPMチップを見つけることにして、ThinkPad L440のカバーを外してマザーボードを露出させました。すると、トラックパッドの下あたりに「P24JPVSP」というラベルが付いたチップが見つかり、これがLPCバスを利用する「ST33TPM12LPC」というTPMチップだろうと当たりを付けました。

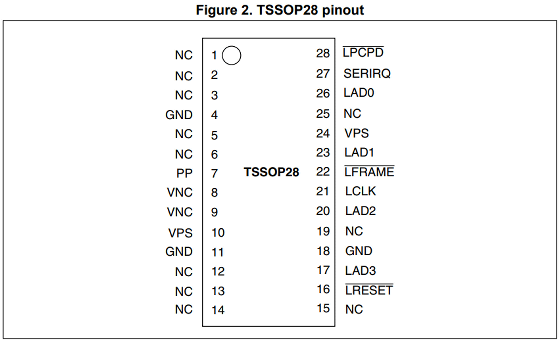

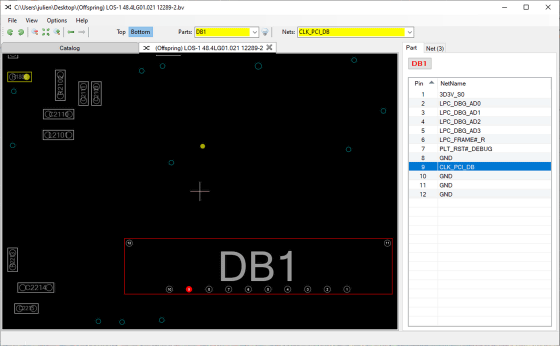

ST33TPM12LPCのデータシートに基づくピン配列が以下の通り。ボリュームマスターキーを取得するにはこのうち「LAD0」「LAD1」「LAD2」「LAD3」「LFRAME」「LCLK」の信号が必要だそうですが、各ピンの間隔はわずか0.65mmしかないため、信号を測定するプローブを直接はんだ付けするのはかなり困難だとのこと。また、LCLKの信号が欠落しているという問題もあったと述べています。

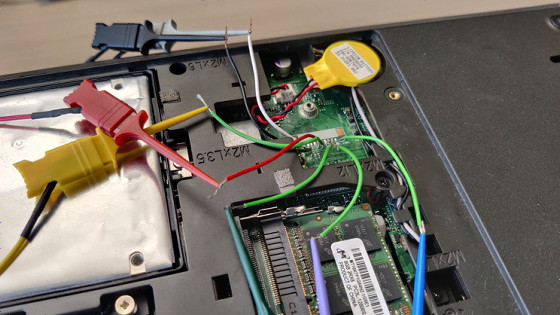

幸いにも研究チームは黒いテープに覆われていたLPCのデバッグパッドを発見できたため、直接TPMチップにはんだ付けするよりは簡単に信号を測定できることが可能となりました。しかし、やはりLCLKの信号がデバッグパッドに接続されていなかったことから、研究チームはオンライン上でマザーボードの回路図を販売するウェブサイトに料金を支払い、ThinkPad L440の回路図を入手したとのこと。その結果、「何も接続されていないデバッグパッド」が存在し、はんだ付けを行うことでLCLK信号をデバッグパッドに送信できることもわかったそうです。

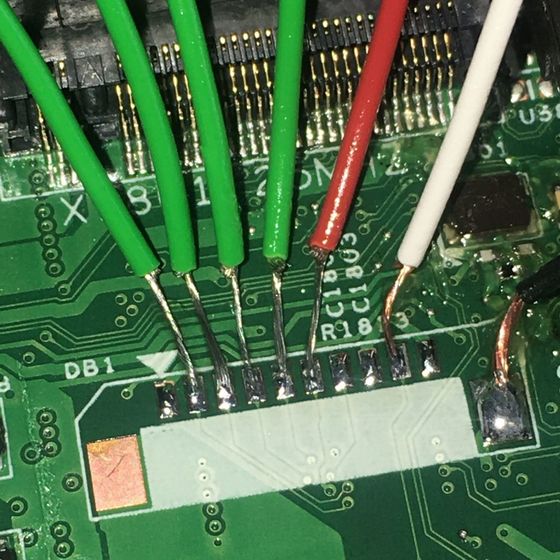

研究チームはLCLK信号をデバッグパッドに送るためにはんだ付けを行い……

適切なデバッグパッドにプローブをはんだ付けしました。

そしてLPC信号を盗み取る機器であるスニッファー(画像左)と接続してデバイスを起動させ、GitHubで公開されているLPCスニッファーを使用して、TPMからLPCバスを通じてCPUに送信されるボリュームマスターキーの信号を取得しました。複数回の測定で検出されたボリュームマスターキーの値は、完璧とはいえないスニッファーの接続によると思われるばらつきがあったそうですが、測定を繰り返すことで比較的容易に正しい値を推定できたとのこと。

研究チームは実際に取得したボリュームマスターキーを使用して、BitLockerの保護を回避してローカルディスクを復号化できると述べています。その結果、「保存されたファイルへのアクセス・改ざん」「ローカルパスワードのデータベースを盗む」「マルウェアでマシンにバックドアを作成する」といった操作が可能になるそうです。

今回の攻撃はデバイスを壊すことなく、DIYストアで購入可能なツールを使用して、たった数日で実行できるとのこと。最新のWindows 11が要求する「TPM 2.0」ではTPMスニッフィングが技術的に防止されるとのことですが、その他の物理的攻撃にさらされる危険は残っていると研究チームは主張しました。

・関連記事

Windows 11に必須な「TPM」で保護されたPCから情報を盗み出す手口をセキュリティ企業が解説 - GIGAZINE

PCのハッキングはマルウェアだけでなく「ハードウェア」経由でも行われる、その手法とは? - GIGAZINE

MicrosoftがWindows 11で必須にしている「TPM」とは?なぜ必須なのか? - GIGAZINE

一部PCは「TPM 2.0をサポートしていないのにWindows 11がインストールされている」と判明、中国やロシア向けの製品か - GIGAZINE

AppleのMacシリーズがUSBだけでハッキングされる、セキュリティチップ「T2」の脆弱性を利用 - GIGAZINE

AppleのM1チップとT2チップを搭載したMacはオフラインで再アクティベートできない問題があると研究者が主張 - GIGAZINE

・関連コンテンツ