Appleがトロイの木馬アプリをうっかり公式に承認してしまっていたことが判明

Adobe Flash PlayerをmacOSで実行するアップデートに見せかけたトロイの木馬型マルウェアが報告されています。このマルウェアはなんとAppleの公証プロセスをクリアしており、「Apple認証済み」の署名が入っていたとのことです。

Apple Approved Malware - Objective-See's Blog

https://objective-see.com/blog/blog_0x4E.html

Apple accidentally approved malware disguised as Flash, new report finds - The Verge

https://www.theverge.com/2020/8/31/21408991/apple-approves-common-malware-shlayer-macos-adware

セキュリティ研究者のパトリック・ウォードル氏によれば、Appleが承認してしまったのは「Shlayer」と呼ばれる有名なマルウェアのコードを含むアプリ。Shlayerは偽のアプリを介して拡散し、アドウェアを流入させてユーザーを攻撃するトロイの木馬型のマルウェアです。セキュリティ企業のカスペルスキーは、「macOS向けで最も一般的な脅威」としてShlayerの名前を挙げています。

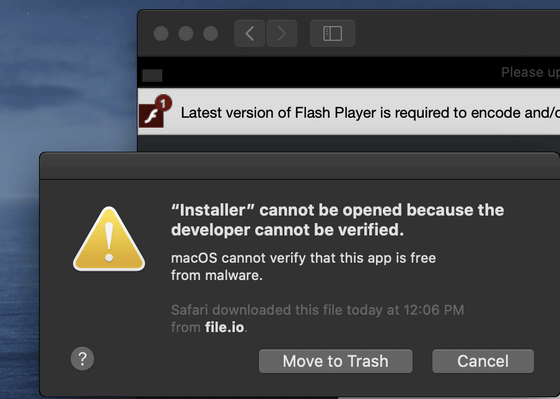

Appleは、すべてのmacOS向けソフトウェアを対象とする「Appleによる公証プロセス」の導入を、2019年12月に発表しました。macOS 10.15 Catalinaから導入されたこの公証プロセスは、App Store以外で配布されたものも対象で、すべてのソフトウェアはAppleによるレビューと開発者の署名が求められることとなりました。もし公証を受けていないソフトウェアを起動しようとしても、OS側がロックをかけてしまいます。

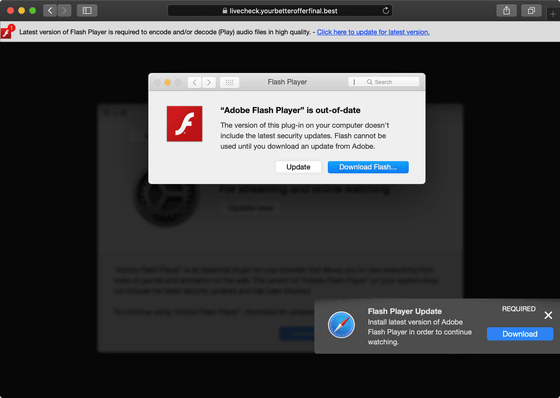

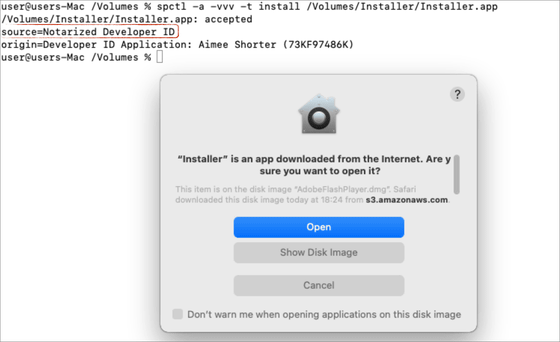

2020年8月28日、大学生のPeter Dantini氏が、とあるウェブサイトがアクティブなアドウェアキャンペーンをホストしていることに気づきました。このページにMacからアクセスすると、数回のリダイレクトを経て、Adobe Flash Playerのアップデートを積極的に勧められたそうです。

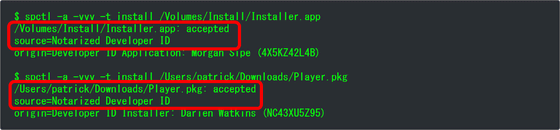

もちろんポップアップに従っても、インストールされるのは本物のAdobe Flash Playerではなく、全く関係ないマルウェア。また、本来ならばこのマルウェアはmacOS側がブロックされるはずでしたが、Appleの公証システムで承認されていたためにブロックされないことが判明しました。ウォードル氏によれば、悪意のあるコードが公証システムで承認されたということは、配布される前にAppleへ一度提出され、検出に引っかからなかったことを意味すると指摘。

ウォードル氏が分析結果をAppleに報告すると、Appleはすぐにアプリの認証を失効させました。そのため、8月28日中にはこのマルウェアはすでにmacOS上では実行できなくなったそうです。

しかし、2020年8月30日にはほぼ同タイプのマルウェアが別に発見され、公証済みだったことが判明しました。新しく発見されたマルウェアの署名のタイムスタンプを見ると、2020年8月28日の午後にAppleから承認を受けたことが示されていたとのこと。IT系ニュースサイトのTechCrunchによれば、このマルウェアもすぐにAppleによって承認が取り消されたそうです。

ウォードル氏は「攻撃者が機敏に攻撃を続けられることについては注目に値します。攻撃者とAppleのいたちごっこが繰り広げられており、攻撃者は今も勝利を重ねています」と語りました。

・関連記事

macOSへのフィッシング詐欺が2019年前半だけで593万件を突破、前年比2倍超の勢いで激増中 - GIGAZINE

Macユーザーをターゲットにしたランサムウェア「EvilQuest」が発見される、身代金支払後もターゲットを逃がさない凶悪さ - GIGAZINE

macOSのマルウェア対策機能をバイパスしたゼロデイ攻撃が「テスト中」であることをセキュリティ研究者が報告 - GIGAZINE

macOSが起動しなくなる原因はChromeだった - GIGAZINE

Adobeが48件の重大なセキュリティアップデートをリリース、対象はAcrobatとAcrobat Reader、Photoshop CCなど - GIGAZINE

・関連コンテンツ