Apple系アプリ開発者を標的とするマルウェア「XCSSET」が新たな脆弱性を突いていることが判明

Appleのソフトウェア統合開発環境「Xcode」に内在するバックドアを標的としたマルウェア「XCSSET」が、macOSのゼロデイ脆弱性を突いてユーザーの明示的な同意なしにフルディスクアクセスやスクリーンショットの取得を行っていると判明しました。XCSSETの用いる脆弱性3種は、2021年5月24日にリリースされたmacOS Big Sur 11.4で修正されています。

Zero-Day TCC bypass discovered in XCSSET malware

https://www.jamf.com/blog/zero-day-tcc-bypass-discovered-in-xcsset-malware/

Actively exploited macOS 0day let hackers take screenshots of infected Macs | Ars Technica

https://arstechnica.com/gadgets/2021/05/hackers-exploit-a-macos-0day-that-allows-them-to-screenshot-infected-macs/

Apple fixes three zero-days, one abused by XCSSET macOS malware

https://www.bleepingcomputer.com/news/security/apple-fixes-three-zero-days-one-abused-by-xcsset-macos-malware/

XCSSETはセキュリティ企業・トレンドマイクロが2020年8月に報告したXcodeのゼロデイ脆弱性2種を突くマルウェア。SafariなどのブラウザからCookieを読み取ったり、Skypeなどのコミュニケーションツールから情報を盗み出したり、画面のスクリーンショットを撮影したり、指定したサーバーに特定ファイルを強制アップロードさせたりという機能が発見時点で確認されていました。

Xcodeプロジェクト経由で拡散するMac向けマルウェア「XCSSET」が登場 - GIGAZINE

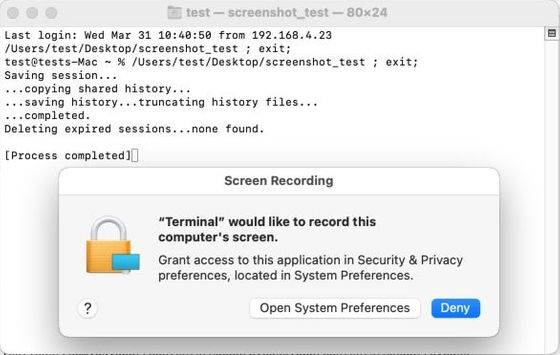

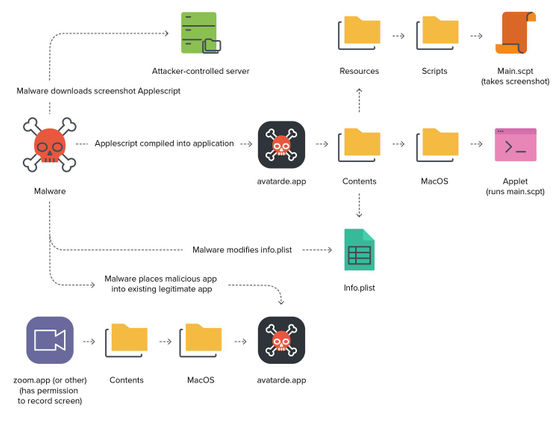

このXCSSETについて、Appleデバイス系の管理ツール「Jamf Pro」で知られるJamfが「別のゼロデイ脆弱性を悪用するようになっている」と報告しました。新たに悪用されていることが判明した脆弱性は、ハードドライブ・マイク・カメラなどのアクセス権限を管理する「Transparency Consent and Control(TCC)」に関するもの。TCCは、ユーザーからの明示的な許可が必要な動作を含むプログラムの実行時に表示されるプロンプトで、スクリーンショットの撮影・キーストロークの記録・ドキュメントディレクトリへのファイル保存などの動作を行おうとした場合、macOSではユーザー側に当該アプリに許可を与えるか否かのTCCが表示されます。

Jamfの調査によると、許可を与えられたアプリに悪意のあるコードを挿入してディレクトリ内に隠れることによって、XCSSETは許可に「便乗」していたとのこと。この便乗行為によって、XCSSETは親アプリに与えられた特権を継承し、スクリーンショットの撮影などを行っていたことが確認されました。

XCSSETが活用していたゼロデイ脆弱性3種は、2021年5月24日にリリースされたmacOS Big Sur 11.4によって修正されました。Jamfの報告もmacOS Big Sur 11.4のリリースを待ってから行われており、この報告の中でJamfは迅速にパッチを適用するよう呼びかけています。

・関連記事

Xcodeプロジェクト経由で拡散するMac向けマルウェア「XCSSET」が登場 - GIGAZINE

Apple系アプリ開発者を標的としたバックドア作成&スパイ機能を備えたマルウェアが見つかる - GIGAZINE

個人情報を抜き取るマルウェア「XcodeGhost」に感染してApp Storeで配信されていたことが判明しているアプリはコレ - GIGAZINE

・関連コンテンツ