1Tbpsを超えるDDoS攻撃にGitLabサーバーが悪用されていると判明

ユーザーがホスティングしたGitLabサーバーに存在する脆弱(ぜいじゃく)性を突いて、悪意のある何者かが1Tbpsを超えるDDoS攻撃を仕掛けていると報じられました。問題の脆弱性は2021年4月に修正パッチが公開されていますが、パッチが適用されていないGitLabサーバーは3万台以上に及びます。

GitLab CE CVE-2021-22205 in the wild - hn security

https://security.humanativaspa.it/gitlab-ce-cve-2021-22205-in-the-wild/

GitLab servers are being exploited in DDoS attacks in excess of 1 Tbps - The Record by Recorded Future

https://therecord.media/gitlab-servers-are-being-exploited-in-ddos-attacks-in-excess-of-1-tbps/

問題の脆弱性「CVE-2021-22205」は、オープンソース版のGitLab Community Editionと有償のGitLab Enterprise Editionの両方が用いている、サーバーにアップロードされた画像からメタデータを除去する「ExifTool」というライブラリの挙動を利用したもの。ExifToolのバージョン7.44以降ではDjVu形式のユーザーデータに対して不適切な無力化が行われており、悪意のある画像の解析の際に任意コード実行を行えると報告されていました。

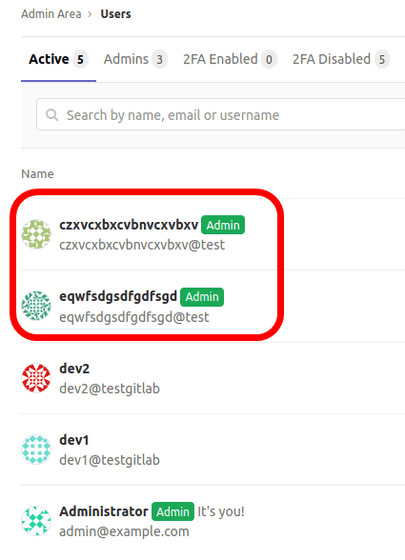

CVE-2021-22205は長い間悪用の兆候が確認されていませんでしたが、2021年10月25日にイタリアのセキュリティ企業・HN Securityが「不審なユーザーがCVE-2021-22205を突いて特権昇格を果たした」という事例を報告しました。この報告は、HN Securityは顧客から「ランダムな文字列をユーザー名にしている不審なアカウント2つがいつの間にか管理者権限を得ている」という報告を受けて調査を実施し、その結果として特権昇格を可能にした脆弱性がCVE-2021-22205だったと判明した、というものでした。実際にHN Securityに通報された不審なアカウント2つはこんな感じだったとのこと。

攻撃者がCVE-2021-22205を突くためにアップロードした画像は保存されないため、HN Securityは「攻撃の目的は不明」と報告に記しましたが、2021年11月4日にDDoS攻撃を専門とするGoogleのセキュリティ・リライアビリティ・エンジニアのDamian Menscher氏が「CVE-2021-22205によって侵害されたGitLabインスタンス数千個で構成されるボットネットが1Tbpsを超えるDDoS攻撃を実行している」とTwitter上で明かしました。

A botnet of thousands of compromised #GitLab instances (exploited via CVE-2021-22205) is generating DDoS attacks in excess of 1 Tbps. Please patch your servers!

— Damian Menscher (@menscher) November 4, 2021

2021年11月1日付けでサイバーセキュリティ企業のRapid7が公開した分析によると、インターネットに接続されているGitLabサーバー6万台超のうち、約半数にあたる3万台がCVE-2021-22205を修正するパッチを適用していないとのこと。今回の一件を報じたThe Recordは当該パッチをすぐに適用するように勧めた上で、問題の発端となったExifToolの脆弱性が他の種類のウェブアプリケーションに影響を与えており、さらなる脆弱性を生み出しているという可能性に触れて、「攻撃を防ぐ最も簡単な方法は、DjVuファイルを扱う必要がないのであれば、サーバーレベルでDjVuファイルのアップロードをブロックすることです」とコメントしました。

・関連記事

Wikimedia財団がリポジトリをGitLabに移行することを正式に決定 - GIGAZINE

GitLabがKubernetesをさまざまな課題に直面しながら1年間運用して学んだこと - GIGAZINE

リモートワーク導入のガイドラインをGitLabが公開 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by darkhorse_log

You can read the machine translated English article GitLab server turns out to be exploited ….