YouTuberのチャンネル乗っ取りを狙うCookie盗難マルウェアがロシアのハッカーによって使われている

2019年頃からYouTuberを対象に、Cookie盗難マルウェアを使ったフィッシング攻撃が行われていると、GoogleのThreat Analysis Group(TAG、脅威分析グループ)の研究者が発表しました。この攻撃はロシア語圏のフォーラムで募集された複数のハッカーによって行われていることがわかっています。

Phishing campaign targets YouTube creators with cookie theft malware

https://blog.google/threat-analysis-group/phishing-campaign-targets-youtube-creators-cookie-theft-malware/

Hackers are hijacking YouTube influencer accounts with fake collabs - Protocol — The people, power and politics of tech

https://www.protocol.com/russian-hackers-youtube-phishing

YouTube creators' accounts hijacked with cookie-stealing malwareSecurity Affairs

https://securityaffairs.co/wordpress/123630/hacking/youtube-creators-accounts-hijacked-malware.html

Cookie盗難はブラウザに保存されているセッションCookieを使ってアカウントへのアクセスを可能にする攻撃で、「pass-the-cookie攻撃」とも呼ばれています。この方法は昔から存在するもので、多要素認証の普及によってソーシャルエンジニアリングが主な攻撃手段として利用されるようになったことで、近年セキュリティ上のリスクとなっているとのこと。

多くのYouTuberはチャンネルにメールアドレスを掲載し、仕事の案件を受けています。攻撃者は既存の企業になりすまし、YouTuberにコラボレーションを依頼する偽装ビジネスメールを送信します。メールの内容は会社や製品を紹介するものですが、メール本文や添付されているPDFファイルにはマルウェアのダウンロードリンクが含まれています。

攻撃者は企業に偽装するためにさまざまなドメインを登録し、マルウェア配布用のウェブサイトを作成しており、記事作成時点で少なくとも1011件の偽装ウェブサイトが確認されています。偽装ウェブサイトの中には、Instagramやゲーム販売プラットフォームのSteam、新型コロナウイルスの情報サイトを装ったものもあったそうです。また、YouTuberは連絡用にGmailを使っていることが多く、Gmailではフィッシングリンクを検知されてしまうため、WhatsAppやTelegram、Discordなどのメッセージングアプリに誘導するケースもあったとのこと。

ターゲットになってしまったYouTuberが、偽装ウェブサイトからダウンロードしたソフトウェアを実行すると、セッションCookieやパスワード情報を盗むマルウェアが起動し、攻撃者のサーバーにセッションCookieをアップロードします。通常、こうしたマルウェアはYouTuberのPC上で永続的に動作することが可能ですが、セキュリティソフトに感知されないように一時的な動作に制限されているとのこと。

攻撃者はYouTuberのチャンネルを乗っ取ると、チャンネル名やプロフィール画像、コンテンツのすべてを仮想通貨詐欺用のブランドに書き換えてしまいます。乗っ取られたチャンネルは、大手テクノロジー企業や仮想通貨取引所を装いながら、「一定額を支払うと仮想通貨をプレゼントします」とアピールするムービーをライブ配信します。

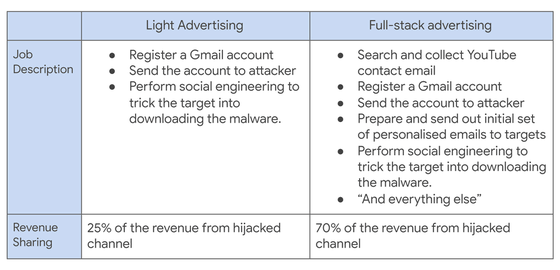

Googleによれば、一連のチャンネル乗っ取りを行う仕事の求人情報が、ロシア語圏のサイバーフォーラムに掲載されていたとのこと。さまざまなハッカーを雇うことで、使われる手口も多様化していったとGoogleは説明しています。また、アンダーグラウンドに存在するアカウントの取引市場では、YouTuberのチャンネルが登録者数に応じて3ドル(約330円)から4000ドル(約44万円)の価格で取引されていたそうです。

Googleは「フィッシングメールやCookie盗難によるハイジャック、仮想通貨詐欺のライブ配信を検知してブロックする」「偽装ウェブサイトやマルウェアのダウンロードを検出してブロックする」「チャンネル転送のワークフローを強化し、乗っ取られたチャンネルの99%以上を検出して復旧する」「アカウントの認証ワークフローを強化し、怪しい動作をブロックしてユーザーに通知する」といった手段で、チャンネル乗っ取りに対処したと報告しています。

また、攻撃からチャンネルを守るための方法として、Googleは以下の5点を挙げています。

・セーフブラウジングの警告を軽視しない。

・ソフトウェアを実行する前にウイルススキャンを実行し、ソフトウェアの正当性を確認する。

・Chromeのセーフブラウジングの設定から、「保護強化機能」を有効化する。

・暗号化されたアーカイブに注意する。

・2段階認証プロセスを有効化してアカウントを保護する。

・関連記事

NSA・FBI・CISAといった政府機関がサイバー犯罪グループ「BlackMatter」のランサムウェアが食品業界や農業組織におよぼす影響について警告 - GIGAZINE

メッシやフェルナンデス大統領を含むアルゼンチン国民のIDカード情報が盗み出される - GIGAZINE

テレビ放送局運営大手がランサムウェア攻撃を受け複数のチャンネルが一時放送停止 - GIGAZINE

「5900億円分のビットコイン取引がランサムウェアに関連」とアメリカ財務省が報告 - GIGAZINE

Googleがイラン政府系ハッカー組織について公式警告を発表 - GIGAZINE

元マルウェア開発企業がVPNサービス大手を続々買収 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1i_yk

You can read the machine translated English article Cookie theft malware aimed at YouTuber c….