Office 365のアカウントを多要素認証すら回避して乗っ取るAiTMフィッシング攻撃が1万以上の組織を標的にしていたとMicrosoftが公表

Microsoftのセキュリティ研究チームが、HTTPSプロキシ技術を使ってOffice 365アカウントを乗っ取る大規模なフィッシング攻撃キャンペーンである「Adversary-in-the-Middle(AiTM)」が確認できたと発表しました。この攻撃は多要素認証を回避することが可能で、2021年9月以来1万以上の組織が標的になっているとのことです。

From cookie theft to BEC: Attackers use AiTM phishing sites as entry point to further financial fraud - Microsoft Security Blog

https://www.microsoft.com/security/blog/2022/07/12/from-cookie-theft-to-bec-attackers-use-aitm-phishing-sites-as-entry-point-to-further-financial-fraud/

2021年のMicrosoft Digital Defense Reportによると、メールで偽サイトに誘導してアカウントや個人情報を詐取しようとするフィッシング攻撃の報告数が2019年から2020年にかけて2倍に増えています。そのため、アカウントへのログインで、パスワードだけではなく所持情報や生体情報などを組み合わせて認証を行う多要素認証の採用が推奨されています。

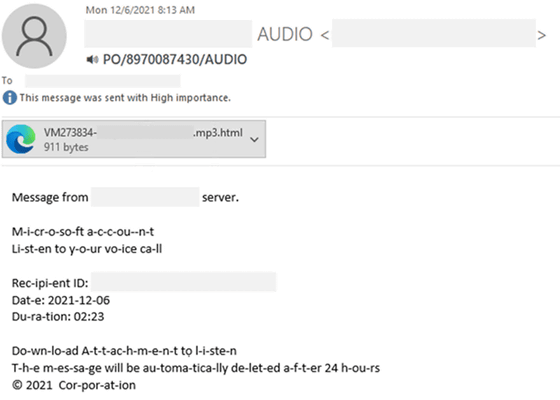

今回Microsoftのセキュリティ研究チームが発表したAiTMフィッシングでは、攻撃者は悪意のあるHTML添付ファイルを含むメールを標的に送信します。このメールはボイスメール通知を装い、添付ファイルを開かせ、攻撃者が偽装した不正なOffice 365のログインページにリダイレクトさせます。

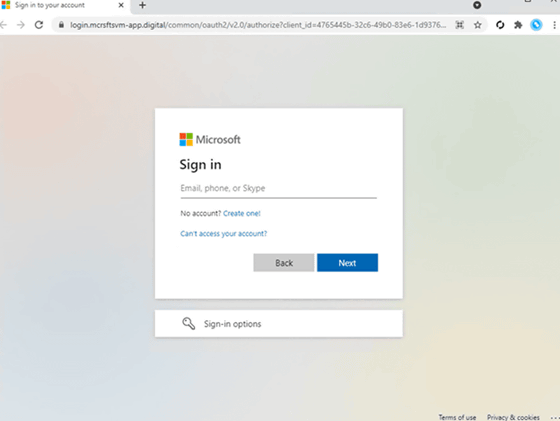

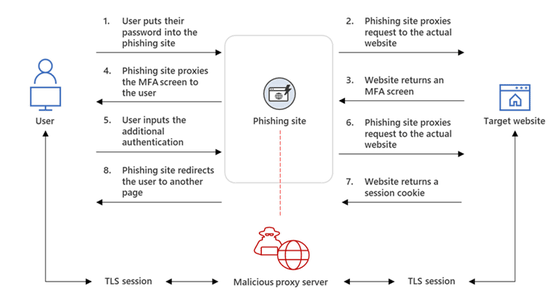

悪意のあるメールを開かせてリンクを踏ませるというのはフィッシング攻撃でよくある手口ですが、このAiTMフィッシングでは、フィッシング用の偽装ウェブサイト自体がプロキシとして機能し、正規のOffice 365ログインページからコンテンツをリアルタイムで取得するというのがポイント。フィッシングページは、HTTPS対応でMicrosoftの純正サービスであるかのように装ったドメインでホストされています。

攻撃者は偽装サイトにアクセスするユーザーからのHTTPパケットを、あらかじめ用意したプロキシサーバーに展開します。標的のユーザーからは従来のサイトにアクセスしているように見えますが、実際は偽装サイトにアクセスしながら、セッションCookieなどのデータを詐取されてしまいます。

セッションCookieは、認証済みのユーザーがウェブサイトで再度認証しなくてもセッションを続けられるようにするためにサーバー側が発行するCookieです。Microsoftのセキュリティ研究チームによると、実際に侵害されたアカウントが偽装サイトにサインインしてしまった後、攻撃者が詐取したセッションCookieを使用してOutlook Onlineの認証に成功した形跡が見られたと報告しています。通常、Office 365の認証には多要素認証が必要ですが、認証済みのセッションCookieを使うことで、多要素認証を回避して不正なアクセスを実現したというわけです。こうしたAiTMフィッシング攻撃には、Evilginx2やModlishka、Muraenaといったオープンソースのフィッシング攻撃ツールが使われていたとのこと。

ただし、すべての多要素認証がAiTMフィッシングで回避されるわけではなく、FIDO2準拠で生体情報あるいは物理セキュリティキーを使う認証方法であればセッション情報を詐取されることはないとMicrosoftは述べており、多要素認証を設定しておく方がアカウントの盗難に対するセキュリティが高くなるとしています。

また、認証に対する条件付きアクセスポリシーを有効にし、受信メールやアクセスしたウェブサイトをスキャンする高度なフィッシング対策を行い、疑わしいアクティビティや異常なサインインを継続的に監視するように訴えています。

・関連記事

SMSのフィッシングはあまりにも簡単にできてしまう - GIGAZINE

ハッカーがメール配信サービスMailChimpの社内ツールにアクセスしデータをフィッシング攻撃に悪用 - GIGAZINE

「Googleでログイン」「Facebookでログイン」などのOAuth認証を模倣してパスワードを盗み出す手口が考案される - GIGAZINE

ハッカーがiPhoneユーザーに悪意あるアプリをインストールさせる手口とは? - GIGAZINE

電話番号に届く認証番号を使った「2要素認証」はもはや安全ではない - GIGAZINE

・関連コンテンツ