スマホやPCなど無数のBluetoothデバイスが乗っ取られてしまう脆弱性「BLESA」が発見される

スマートフォンやPCをはじめとするBluetooth搭載デバイスに、不正なデータを受信させて誤作動を引き起こすことが可能になる脆弱性(ぜいじゃくせい)が見つかったと報じられています。「BLESA」と名付けられたこの脆弱性の影響を受けるデバイスは、全世界で数十億台に上ると推測されています。

BLESA: Spoofing Attacks against Reconnections in Bluetooth Low Energy | USENIX

https://www.usenix.org/conference/woot20/presentation/wu

Bluetooth Spoofing Bug Affects Billions of IoT Devices | Threatpost

https://threatpost.com/bluetooth-spoofing-bug-iot-devices/159291/

Billions of devices vulnerable to new 'BLESA' Bluetooth security flaw | ZDNet

https://www.zdnet.com/article/billions-of-devices-vulnerable-to-new-blesa-bluetooth-security-flaw/

アメリカ・パデュー大学のセキュリティ研究者であるJianliang Wu氏らの研究チームは、2020年8月11日に開催されたセキュリティカンファレンス「WOOT '20」で、Bluetoothを通じてデバイスを誤作動させることが可能になる脆弱性が見つかったことを報告しました。極低電力でのBluetooth通信を実現したBluetooth Low Energy(BLE)技術を介したスプーフィング攻撃(spoofing attack)を引き起こすことから、問題の脆弱性は「BLESA」と呼ばれています。

研究チームによると、BLESAはBLEの仕様に含まれる「Bluetoothの範囲外に離れたデバイス同士が、Bluetoothで再接続する際の認証は必須ではなくオプションである」という点と、「通信データの認証が失敗した場合、認証が回避される可能性がある」という2つの仕様により引き起こされているとのこと。

Bluetoothのセキュリティ問題として盛んに研究されているペアリングのプロセスではなく、見落とされがちな再接続プロセスが悪用されることで、幅広いデバイスがBLESAの影響を受けると研究チームは指摘しています。

実際にBLESAでの攻撃が行われるとどんなことが起きるのかは、以下のデモムービーを見るとよく分かります。

blesa demo - YouTube

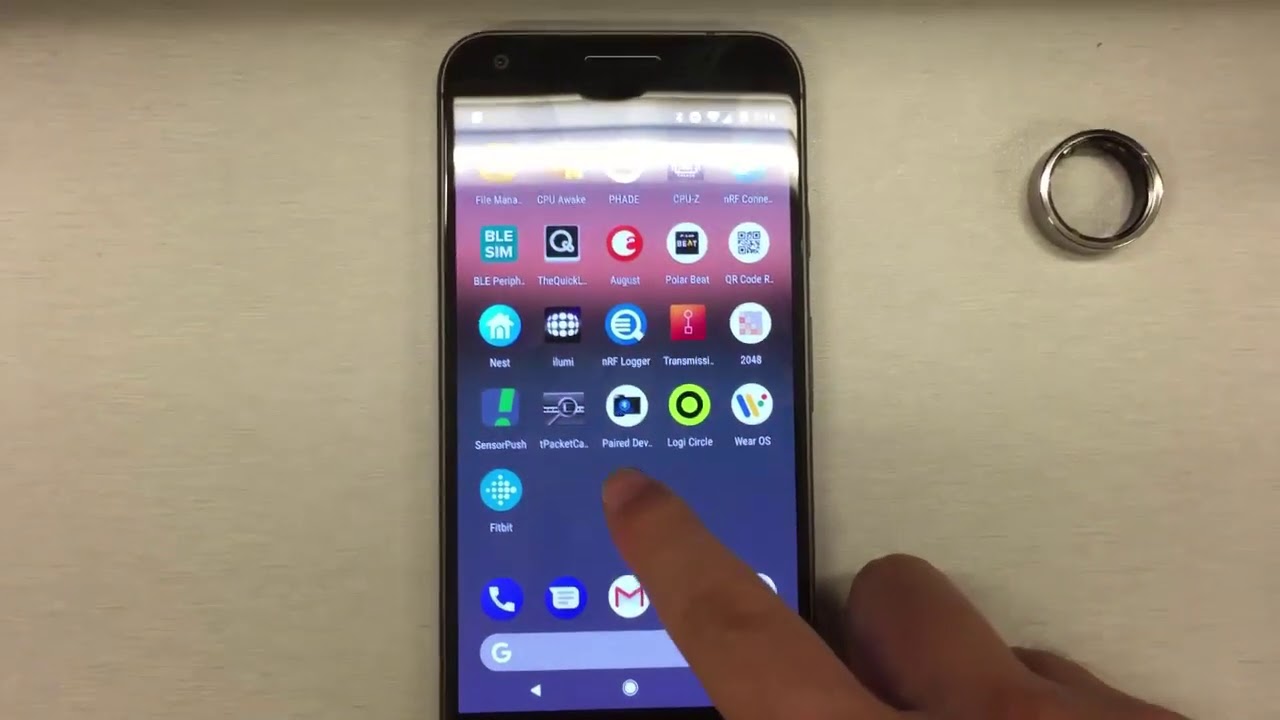

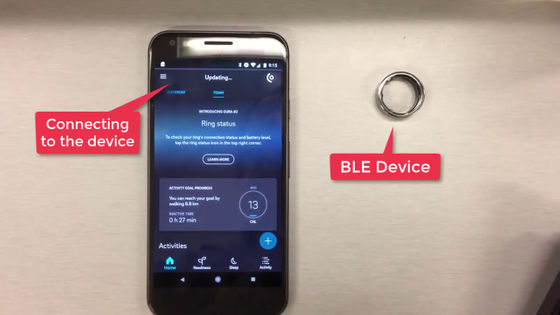

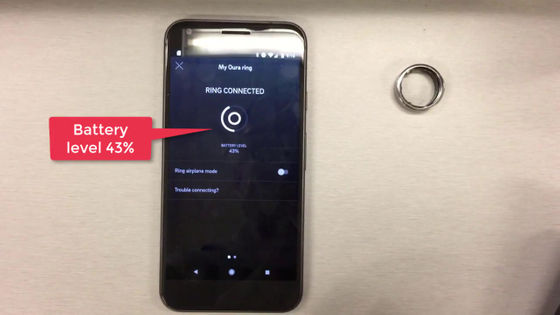

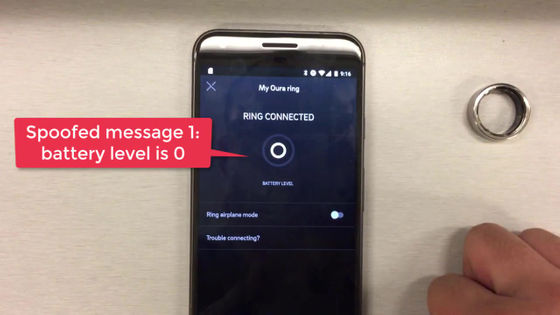

以下は、GoogleのスマートフォンPixel XLと、Bluetoothでペアリングされている指輪型の健康トラッカーOura Ringです。

BLESAでの攻撃が行われる前に、Oura Ringのアプリでデバイスのバッテリー残量を見ると「43%」でした。

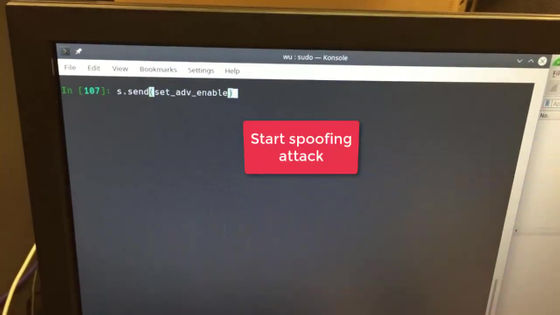

アプリを終了させて、スプーフィング攻撃を開始します。

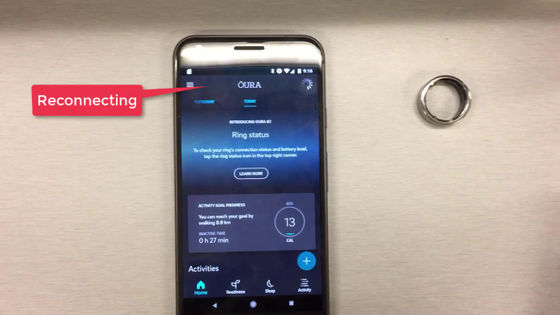

再度アプリを起動させると、Bluetoothでの再接続が行われました。

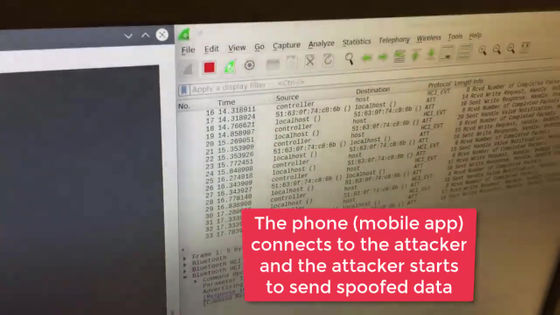

スプーフィング攻撃によるなりすましデータが送信された結果……

43%あったはずのバッテリー残量が「0%」に変わってしまいました。

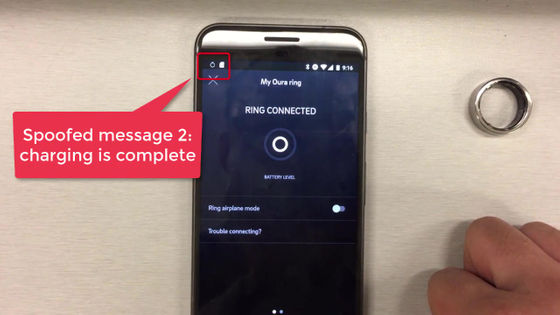

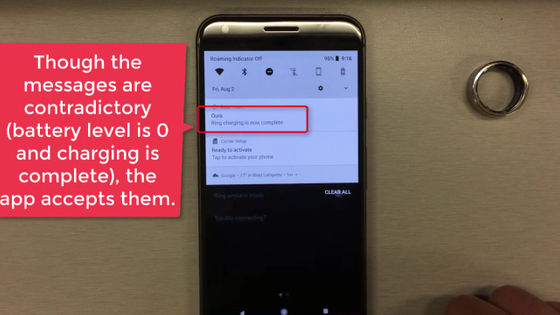

バッテリー残量が0%ということになっているにもかかわらず、スプーフィング攻撃により充電が完了したことを示す通知も表示されています。

「バッテリー残量が0%で満充電」というのは矛盾していますが、アプリはこの状況を受け入れてしまっています。これがBLESAによるスプーフィング攻撃です。

研究チームはLinuxのBluetoothプロトコルスタックであるBlueZや、AndroidのFluoride、iOSのBLEスタックでBLESAが有効なことを確認しました。なお、WindowsのBluetoothデバイスではBLESAの影響が確認されていないとのこと。

すでに、研究チームはApple、Google、LinuxのBlueZ開発チームにBLESAの発見を通報しており、Appleは6月にこの問題を修正しています。また、BlueZ開発チームは、デバイスをBLESAの攻撃にさらすコードを一部削除し、適切なBLE再接続手順を実装すると発表しました。しかし、上記のムービーで示されているとおり、少なくとも2020年6月の時点ではAndroid 10がインストールされたPixel XLはBLESAには対応していなかったとのこと。

さらに、BLEの使用統計データから、研究チームは「BLESAに対応していないBLEソフトウェアスタックを使用しているIoTデバイスの数は数十億台はあると考えられます」と指摘しています。

この問題を報じたニュースサイトZDNetは、「BLESAに未対応のデバイスは目下、ソフトウェアサプライヤーの手に委ねられており、問題を修正するパッチのリリースを待っています」と述べました。

また、セキュリティ情報を扱うニュースサイトThreatpostは、「2020年9月にはBluetoothデバイスの認証キーを攻撃者が上書きできる『BLURtooth』も発見されており、BLESAは今月で2番目の重大なBluetoothのバグです」とコメントしています。

・関連記事

Bluetoothデバイスの認証キーを攻撃者が上書きできる脆弱性「BLURtooth」が発見される - GIGAZINE

Bluetoothデバイスの接続に潜む新たな脆弱性を用いたなりすまし攻撃「BIAS」が発見される - GIGAZINE

相手に気付かれることなくBluetooth経由でスマホを乗っ取ってしまえる脆弱性「BlueBorne」とは? - GIGAZINE

Bluetooth通信を傍受・改ざん可能な脆弱性が発見される、複数のOS・デバイスに影響あり - GIGAZINE

iPhoneのBluetoothをオンにしているだけで付近の人に電話番号が漏れてしまうことが判明 - GIGAZINE

低電力Bluetoothチップの多くに存在するリモートアクセスを可能にする脆弱性「BleedingBit」の存在が明らかに - GIGAZINE

悪意あるアプリがほぼすべてのアプリを乗っ取れるAndroidの脆弱性「StrandHogg 2.0」 - GIGAZINE

・関連コンテンツ

in ソフトウェア, スマホ, セキュリティ, Posted by log1l_ks

You can read the machine translated English article Vulnerability 'BLESA' that innumerable B….