Bluetoothデバイスの接続に潜む新たな脆弱性を用いたなりすまし攻撃「BIAS」が発見される

by Aaron Yoo

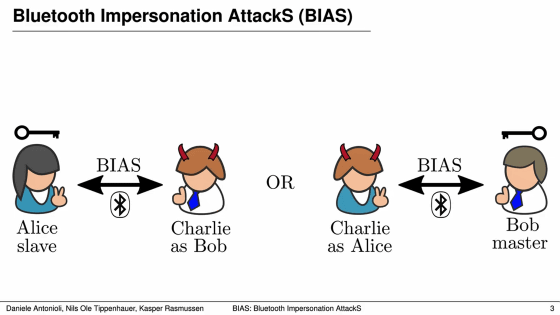

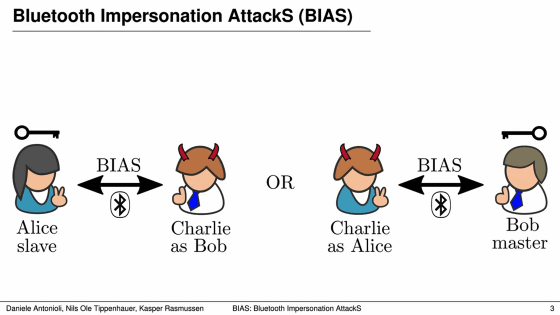

デジタル機器用の近距離無線通信規格の1つであるBluetoothのデータ通信プロトコルに、新たな脆弱性があることが判明しました。研究者らは、この脆弱性を突いた「Bluetooth Impersonation AttackS(BIAS)」という攻撃手法がほとんど全てのBluetoothデバイスに影響し、攻撃者が自身のデバイスを以前からターゲットのデバイスとペアリングされているBluetoothデバイスに偽装し、攻撃を仕掛けることが可能だと指摘しています。

BIAS

https://francozappa.github.io/about-bias/

Security Notice | Bluetooth® Technology Website

https://www.bluetooth.com/learn-about-bluetooth/bluetooth-technology/bluetooth-security/bias-vulnerability/

Smartphones, laptops, IoT devices vulnerable to new BIAS Bluetooth attack | ZDNet

https://www.zdnet.com/article/smartphones-laptops-iot-devices-vulnerable-to-new-bias-bluetooth-attack/

Researchers found a new Bluetooth bug that allows hackers to impersonate a trusted device - TechSpot

https://www.techspot.com/news/85288-researchers-found-new-bluetooth-bug-allows-hackers-impersonate.html

Bluetoothを用いた通信は、2.4GHz帯を79の周波数チャネルに分け、利用する周波数をランダムに変える周波数ホッピングを行いながら付近のBluetoothデバイスと無線通信を行う、Bluetooth Basic Rate/Enhanced Data Rate(BR/EDR)という仕様に基づいています。BIASはBR/EDRを用いたBluetoothデバイスのペアリングに関連する脆弱性を突いた攻撃手法であり、ほとんど全てのBluetoothデバイスに影響を与えるとのこと。

BIASがどのような攻撃手法なのかは、以下のムービーを見るとわかります。

BIAS: Bluetooth Impersonation AttackS - YouTube

Bluetoothの標準プロトコルは、データ通信を悪意のある人物から保護するために、長期的なペアリングキー(リンクキー)に基づく認証が行われています。リンクキーは2つのBluetoothデバイスが初めてペアリングした時に生成され、Bluetoothデバイス自体に保存されます。2回目以降の接続時は、このリンクキーを用いることで長々としたペアリング手続きを省き、スムーズに接続できる仕組みになっているとのこと。しかし、スイスやイギリス、ドイツの研究者からなるチームは、このリンクキーを用いた2回目以降の接続プロセスに存在する脆弱性を発見しました。

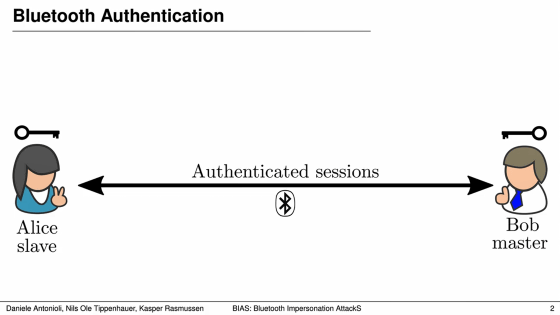

Bluetooth接続を行うデバイスには、コンピューターネットワークにおけるサーバーに相当する「マスター」と、クライアントに相当する「スレーブ」の2種類が存在します。BIASは接続時の脆弱性を突くことにより、リンクキーを持っていなくてもマスターやスレーブになりすますことが可能だそうです。

たとえば、「Alice(アリス)」というスレーブ側のBluetoothデバイスと、「Bob(ボブ)」というマスター側のBluetoothデバイスがあるとします。2つのBluetoothデバイスが以前にペアリングしたことがある場合、2回目以降の接続はリンクキーを用いて行われます。

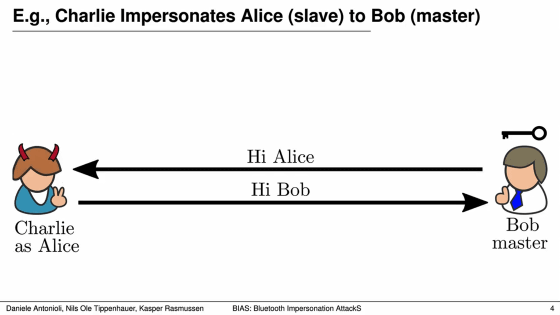

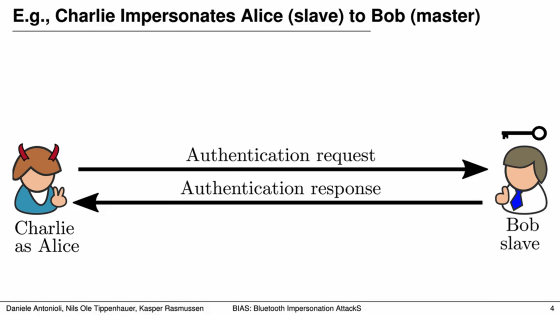

BIASを仕掛ける攻撃者は、スレーブであるアリスのBluetoothデバイスになりすまします。ボブは攻撃者をアリスと認識したまま通信を始め……

攻撃者はセキュアな認証ができなくなったとターゲットのデバイスに伝え、Bluetooth接続を相互認証ではなく、片方向認証で行うようにダウングレードするとのこと。

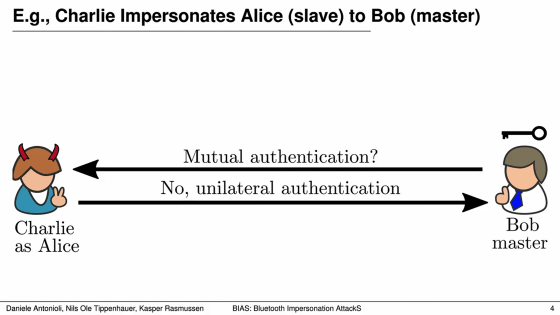

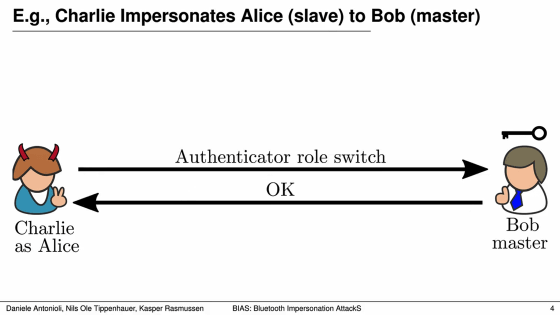

さらに、攻撃者側がスレーブだった場合はBluetooth接続の認証者を切り替えることで、攻撃者側がマスターとなってBluetooth認証を開始。

アリスになりすました攻撃者がボブに対して認証を求め、ボブがこれに応答します。片方向認証であれば、これだけでBluetooth接続が完了してしまいます。

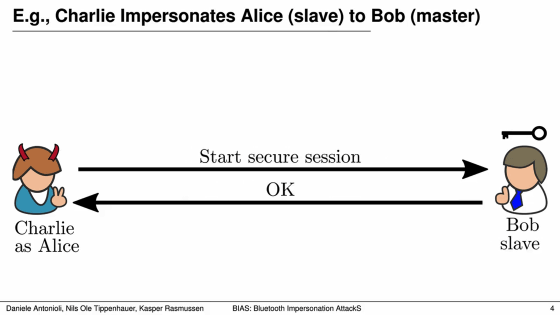

こうすることで、アリスになりすました攻撃者がリンクキーを持っていなくても、マスター側のボブとBluetooth通信を行うことが可能になると研究チームは解説しています。これがBIASです。

BIASはマスター側とスレーブ側を入れ替えても実行可能であり、あらゆるBluetoothデバイスをターゲットにすることができるとのこと。BIASが成功すると、攻撃者は相手のデバイスのデータにアクセスしたり、デバイスを制御したりすることが可能となります。

攻撃者がBIASを実行するためには、攻撃者のデバイスをターゲットのデバイスとBluetooth接続可能な範囲内に持ち込む必要があるほか、ターゲットのデバイスと過去にペアリングしたことがあるBluetoothデバイスのBDアドレスを入手している必要があります。

研究チームはiPhone・Samsung・Google・Nokia・LG・MotorolaなどのスマートフォンやiPad、MacBookやHP Lenovoなどのラップトップコンピューター、PhilipsやSennheiserなどのBluetoothヘッドフォン、Raspberry Pi・CypressなどのSoCボードを含む、計30ものBluetoothデバイスをテストしました。その結果、いずれのBluetoothデバイスでも、BIASが有効であることを確認したそうです。

また、BIASはほかの脆弱性と組み合わせて使用することも可能であり、攻撃者がデバイス間の接続に使う暗号鍵を最短にすることができる脆弱性を悪用したKNOB攻撃(Key Negotiation Of Bluetooth Attack)などと組み合わせることで、セキュアな認証モードで実行されているBluetoothデバイスでも認証が破られる可能性があります。

研究チームは2019年12月の時点で、Bluetooth標準の開発やライセンスを監督する標準化団体のBluetooth Special Interest Group(Bluetooth SIG)に対し、発見した脆弱性について通知したとのこと。この報告に基づいてBluetooth SIGはBluetoothのコア仕様を更新し、認証者の役割を切り替えるタイミングを明確にし、相互認証のダウングレードを回避するといった変更を加えたと報告。Bluetoothデバイスのベンダーは今後数カ月以内に、問題を修正するためにファームウェアの更新を展開する予定だとのことです。

・関連記事

Bluetoothの次世代音声規格「Bluetooth LE Audio」が発表される、低電力で高品質ながら複数機器での再生も可能に - GIGAZINE

Bluetooth通信を傍受・改ざん可能な脆弱性が発見される、複数のOS・デバイスに影響あり - GIGAZINE

無料でネットを使わずBluetoothだけでメッセージ送受信ができるアプリ「Bridgefy」の使い方レビュー、香港デモでも使われた実績あり - GIGAZINE

iPhoneのBluetoothをオンにしているだけで付近の人に電話番号が漏れてしまうことが判明 - GIGAZINE

車上荒らしはBluetoothを駆使して「どの車に高額なデバイスが入っているか」を調べている - GIGAZINE

相手に気付かれることなくBluetooth経由でスマホを乗っ取ってしまえる脆弱性「BlueBorne」とは? - GIGAZINE

低電力Bluetoothチップの多くに存在するリモートアクセスを可能にする脆弱性「BleedingBit」の存在が明らかに - GIGAZINE

・関連コンテンツ

in 動画, ハードウェア, ソフトウェア, セキュリティ, Posted by log1h_ik

You can read the machine translated English article A spoofing attack 'BIAS' using a new vul….