相手に気付かれることなくBluetooth経由でスマホを乗っ取ってしまえる脆弱性「BlueBorne」とは?

スマートフォンやPC、そしてさらにはIoT機器の多くに搭載されているBluetoothにセキュリティーの脆弱性が見つかっています。セキュリティ企業「Armis」によって発見された問題点はあわせて8件存在しており、それらを総称して「BlueBorne」と名付けられています。この問題点を突くことで、ハッカーは攻撃を受けた側にまったく気付かれることなく端末の操作を乗っ取ってしまうことが可能です。

BlueBorne Information from the Research Team - Armis Labs

https://www.armis.com/blueborne/

BlueBorne: Critical Bluetooth Attack Puts Billions of Devices at Risk of Hacking

http://thehackernews.com/2017/09/blueborne-bluetooth-hacking.html

BlueBorneは「Bluetooth」に空中を経由するという意味の「Airborne」を組み合わせた造語で、その名前が示すとおり、BlueBorneはBluetoothの近距離通信機能を利用してハッキングを可能にしてしまい、最悪の場合には中間者攻撃の踏み台にすらされてしまうというセキュリティホールです。実際にどのような乗っ取りが可能なのかが、Armis Labsが作成した以下のムービーで示されています。

Armis - BlueBorne Explained - YouTube

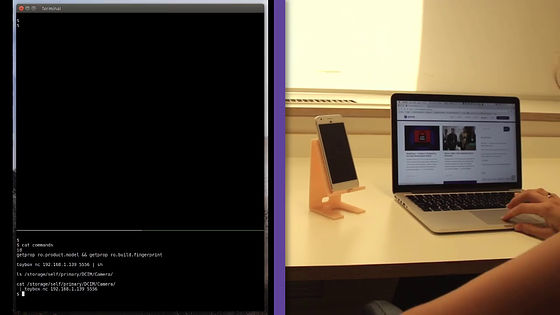

BlueBorneはBluetoothを搭載している端末のほとんどがターゲットになり得る脆弱性。このムービーでは、GoogleのAndroidスマートフォン「Pixel」を使って実演が行われています。

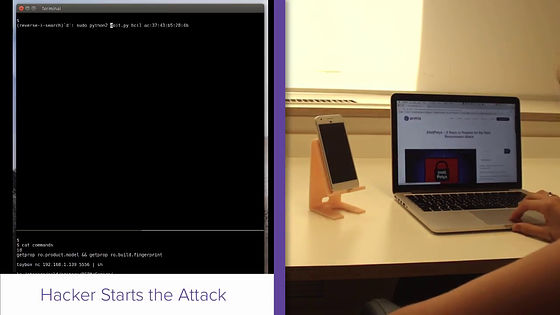

画面左にはハッカーが操作しているPC画面、そして右側には攻撃を受ける側の様子が映し出されています。

まずはハッカーが攻撃を開始。画面にコマンドが入力されていきます。

ものの数秒で端末の乗っ取りに成功した模様。

なお、攻撃を受けた側のスマートフォンには何の変化もなく、この段階ではまったく乗っ取られたことに気付いていません。

次に、ハッカーはロックされている端末を起こします。

右画面に写っているスマートフォンの画面が点灯しました。ハッカーはここでマウスを使い、端末を指でタッチするように操作を行います。

カメラのアイコンにカーソルを合わせ、クリックすると……

なんとカメラが起動。そして、カメラの切り替えアイコンをクリックすると……

フロントカメラに映像が切り替わりました。

なお、さすがにこの状態になると攻撃を受けた側も気がついてしまいますが、これはあくまでデモの様子。実際には、もっと気付かれにくい状況で使われたり、カメラ以外のアプリを立ち上げてしまうことも可能になってしまいます。

カメラを立ち上げ、さらには撮影してしまうことすらも可能。

そして画面は端末のホーム画面に。何も起こってないように見えますが、その裏ではハッカーが端末に保存されている画像をあさっているのです。

そして、先ほど撮影した写真を端末から抜き取ることに成功。Bluetoothの脆弱性を突くことで、この一連の操作が気付かれることなく実行されてしまうという問題です。

この攻撃を可能にする条件としては、「ターゲット機器のBluetoothがオンになっていること」と「Bluetoothの通信が可能な範囲内に存在していること」、そして「対策済みのファームウェアに更新されていないこと」といった点が挙げられます。つまり、ファームウェアが最新の状態に更新されていればセキュリティホールはふさがれている可能性が高いのですが、サポート体制が十分ではないサードパーティ製の機器の場合はリスクが高くなるとのこと。

注目すべきは、Bluetooth通信の多くに必要なペアリングを必要としないというのもこの脆弱性の重大な点と言えます。事前にペアリング設定することなく、ハッカーが見知らぬ人の端末を乗っ取ってしまえることになるため、攻撃を受ける側が乗っ取りに気付きにくいという弱点を抱えている問題です。また、物理的な接続がない状況での攻撃が可能で、さらには連鎖的に攻撃を拡大できるという点も従来にはない問題点であるとArmis Labsは指摘しています。

Armis Labsはこの問題の判明後、GoogleやApple、Microsoft、Samsung、Linux Foundationといった企業や団体に情報を提供しており、すでに各社が対策を講じているとのこと。指摘された問題は、以下の8件となっており、うち4件は重大なセキュリティの懸念を含むものとなっているとのこと。

・Information Leak Vulnerability in Android (CVE-2017-0785)

・Remote Code Execution Vulnerability (CVE-2017-0781) in Android's Bluetooth Network Encapsulation Protocol (BNEP) service

・Remote Code Execution Vulnerability (CVE-2017-0782) in Android BNEP's Personal Area Networking (PAN) profile

・The Bluetooth Pineapple in Android—Logical flaw (CVE-2017-0783)

・Linux kernel Remote Code Execution vulnerability (CVE-2017-1000251)

・Linux Bluetooth stack (BlueZ) information leak vulnerability (CVE-2017-1000250)

・The Bluetooth Pineapple in Windows—Logical flaw (CVE-2017-8628)

・Apple Low Energy Audio Protocol Remote Code Execution vulnerability (CVE Pending)

スマートフォンの場合だと、iOS 9.3.5以前のバージョンと、Android 6.x Marshmallowより古いバージョンのOSが問題の対象になるとのこと。iOSの場合は最新OSへのアップデート率が高いのですが、Androidは最新OSへの移行が遅れる傾向にあり、この問題が発覚した時点で対象になる端末は全世界で11億台にものぼるとのこと。さらに、Bluetooth通信機能を備えたIoT端末も対象に含まれるものが多く、LinuxプラットフォームのうちTizen OS、BlueZ、Linux Kernel 3.3-rc1以前のバージョンが問題を抱えているとのこと。

Androidユーザーの場合は、Armis Labsがリリースしているアプリ「BlueBorne Vulnerability Scanner」をGoogle Playからインストールして、該当する機種かどうかを調べることも可能。もし自分の端末が該当した場合は、すぐにBluetooth機能をオフにしておいたほうがベターです。

・関連記事

Linuxの生みの親リーナス・トーバルズがLinuxへ攻撃するハッカーに「ダークサイドに堕ちる前に」来て欲しいとアピール - GIGAZINE

iPhone・Nexus・GalaxyのWi-Fiチップにリモートでハッキングされる脆弱性があると報告 - GIGAZINE

9億台以上のAndroid端末にデバイスを乗っ取られる脆弱性があることが判明、脆弱性の有無の調べ方はコレ - GIGAZINE

リンクを踏むだけでiPhoneの全情報を奪われるゼロデイ攻撃が発覚、「iOS 9.3.5」適用で対策可能 - GIGAZINE

数百台のMacに感染しているのに数年間気づかれなかったマルウェア「FruitFly」 - GIGAZINE

・関連コンテンツ

in 動画, ソフトウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article A vulnerability "BlueBorne" that can tak….