PCの電位変化から暗号化データを復号する新手のハッキング手法が登場

By Charis Tsevis

暗号化されたデータを復号するために、暗号装置の動作状況を物理的に調べることで間接的に復号用のキーを盗み出す攻撃方法は「サイドチャネル攻撃」と呼ばれています。さまざまな手法が開発されるサイドチャネル攻撃に「PCの電位状況を測定することでRSA暗号の秘密鍵を盗み出す」という攻撃法が編み出されました。

Get Your Hands Off My Laptop

http://www.cs.tau.ac.il/~tromer/handsoff/

Touching a Laptop Can Break Its Encryption | MIT Technology Review

http://www.technologyreview.com/news/530251/how-to-break-cryptography-with-your-bare-hands/

サイドチャネル攻撃は1996年にポール・C・コッヘル氏が、公開鍵暗号の処理時間が秘密鍵のビットパターンによって異なることを利用して秘密鍵を解析する手法を提案したことで知られるようになったハッキング手法で、例えば、ICカードの消費電力が処理内容と関連性を持つことから消費電力を測定して情報を取り出す「電力解析攻撃」や、コンピュータが演算する際に発生するノイズから処理内容を推測する「音響解析攻撃」など、さまざまな手法がこれまでに編み出されてきました。

そんな中、イスラエルのテルアビブ大学の研究者が、PC筐体の電位変化を測定することでRSA暗号の秘密鍵を盗み出すという新手のサイドチャネル攻撃を発表しています。

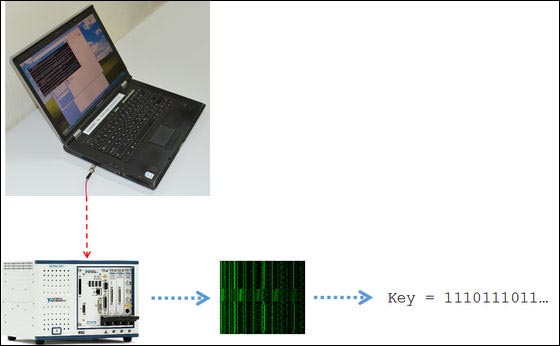

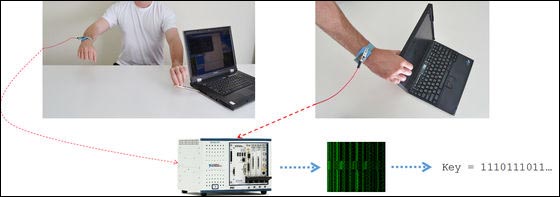

この新しいサイドチャネル攻撃は、コンピュータが計算を実行するときにground potential(地電圧)が変動するという現象を利用したものとのこと。そして、この電位変化は暗号化ソフトが暗号化処理されたデータを復号するときにも生じることから、復号処理時のground potentialを測定することでキーを盗み出そうというものです。

PC本体のground potentialは、金属ワイヤーで電位計とつながった状態の攻撃者がターゲットPCに触れることで計測することができます。また、直接、攻撃者がPCに触れていなくても、LANケーブルやディスプレイ用のケーブルに金属ワイヤーを介して電位計に接続することでも計測できるので、相手に気付かれずにキーを盗み出すことも可能です。

実験では、ノートPCのLANケーブルから金属ワイヤーを介してスマートフォン(Galaxy S2)でground potentialを計測して、計測データを特別なアルゴリズムを使って解析することで、有名なオープンソース暗号化ソフトGnuPGでRSA暗号化データを復号中のPCから秘密鍵を抽出したとのこと。

研究チームはground potentialを使ったサイドチャネル攻撃を防ぐためにはPC筐体からground potentialを測定できないよう絶縁された構造にするなどの物理的な対策が効果的であることを認めつつも、それは現実的ではないとして、暗号化ソフトウェア側で計算処理にランダムなデータを混ぜるなどの対策を行うことで実現するのがよいと考えています。なお、GnuPGの開発者にはすでに今回の実験結果を報告済みで、最新版のGnuPGでは対策パッチが導入されるとのことです。

・関連記事

暗号化ソフトのソースコードを6000ページもの本12冊にして合法的に輸出した壮大なプロジェクト「PGPi scanning project」 - GIGAZINE

開発が停止したと思われていた暗号化ソフトTrueCryptが復活に向けて動きだす - GIGAZINE

「ワイヤレスキーボードを盗聴することはできるのか?」をハッカーが実践 - GIGAZINE

PS3での不正ソフトウェア使用停止をSCEが勧告、暗号鍵流出の影響か - GIGAZINE

あなたの会話を盗聴するUSBマウス「CP-1」 - GIGAZINE

PCの外部インターフェース経由でパスワードロックを回避するハッキング手法が公開される - GIGAZINE

仮想通貨「Bitcoin」を完璧に理解するために知っておきたいことまとめ - GIGAZINE

・関連コンテンツ

in メモ, Posted by darkhorse_log

You can read the machine translated English article New hacking method for decrypting encryp….