Appleシリコンのパッチ適用不可の脆弱性を突く「GoFetch」攻撃で秘密鍵を盗み出すことが可能だと判明

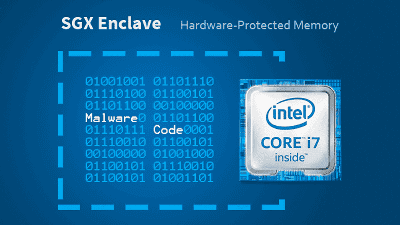

AppleシリコンのMシリーズに備わった「データメモリ依存プリフェッチャー(DMP)」の脆弱(ぜいじゃく)性を利用し、メモリコンテンツとデータアドレスの混同を悪用してデータを盗み出すサイドチャネル攻撃「GoFetch」を研究チームが発見しました。この攻撃により、暗号化操作時にMacから秘密鍵を抽出することが可能だとのこと。脆弱性はチップのマイクロアーキテクチャ設計そのものに由来するため、パッチを適用する方法はないそうです。

GoFetch

https://gofetch.fail/

Unpatchable vulnerability in Apple chip leaks secret encryption keys | Ars Technica

https://arstechnica.com/security/2024/03/hackers-can-extract-secret-encryption-keys-from-apples-mac-chips/

New chip flaw hits Apple Silicon and steals cryptographic keys from system cache — 'GoFetch' vulnerability attacks Apple M1, M2, M3 processors, can't be fixed in hardware | Tom's Hardware

https://www.tomshardware.com/pc-components/cpus/new-chip-flaw-hits-apple-silicon-and-steals-cryptographic-keys-from-system-cache-gofetch-vulnerability-attacks-apple-m1-m2-m3-processors-cant-be-fixed-in-hardware

DMPには、本来は読み取られない場所にあるはずのデータをプリフェッチ対象として読み取ってしまう脆弱性「Augury」の存在が2022年に指摘されています。

Augury – Using Data Memory-Dependent Prefetchers to Leak Data at Rest

https://www.prefetchers.info/

「Augury」は、発生する条件が厳しいことから、そこまで脅威になるものではないとみなされましたが、「GoFetch」はこの脆弱性の危険度が考えられていたよりも高いことを示すもので、大きなセキュリティリスクがあることが指摘されています。ニュースサイトのTom's Hardwareは「あらゆる種類の暗号化アルゴリズムに影響を与える深刻な脆弱性」と表現しています。

また、DMPの脆弱性はマイクロアーキテクチャ設計に由来するものなので、パッチを当てることはできず、唯一の対応策はM1チップ・M2チップ・M3チップ搭載Macにおいて、暗号化処理・復号処理時、DMPを利用しないようにすることだとのこと。

なお、M3チップにはDMPを無効化する特別なスイッチがあるとのことですが、無効化時のパフォーマンスへの影響がどれぐらいになるのかはわかっていません。

ちなみに、DMPは比較的新しいプリフェッチャーで、AppleシリコンのMシリーズのほかにはIntelの第13世代Coreプロセッサ「Raptor Lake」にのみ搭載されていますが、Raptor Lakeでは脆弱性の報告がないため、何らかの形でパッチを当てることは可能なのではないかとTom's Hardwareは見解を示しています。

・関連記事

CPUの脆弱性問題の根本原因の「投機的実行」との格闘はXbox 360時代から存在する - GIGAZINE

IT業界を根幹から揺るがした脆弱性「Spectre」「Meltdown」はCPUのパフォーマンスにどんな爪痕を残したのか? - GIGAZINE

Intel製CPUに内在する脆弱性問題の根は深く「すべてのプロセッサが安全性と高速性を両立できない問題を抱える」との指摘 - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by logc_nt

You can read the machine translated English article It turns out that it is possible to stea….