AMD製CPUにデータを盗み取られる脆弱性「Zenbleed」が存在することが判明、仮想マシンやコンテナも関係なくデータ窃取可能

AMD製CPUに攻撃者がデータを読み取れる脆弱(ぜいじゃく)性「Zenbleed(CVE-2023-20593)」が存在することが明らかになりました。影響を受けるCPUは「Zen2アーキテクチャ」を採用したモデルで、攻撃者は1コア当たり毎秒30kbのデータを取得可能とされています。

Zenbleed

https://lock.cmpxchg8b.com/zenbleed.html

CVE - CVE-2023-20593

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2023-20593

Cross-Process Information Leak

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-7008.html

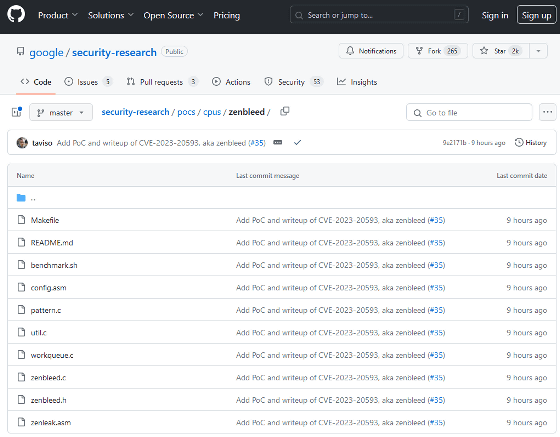

Zenbleedを発見したのはGoogleのセキュリティ研究者であるタビス・オーマンディ氏です。オーマンディ氏によると、AMDのZen2アーキテクチャを採用したCPUにはデータを正しく書き込めない脆弱性が存在し、攻撃者は脆弱性を悪用することで1コア当たり毎秒30kbのデータを盗み出すことが可能とのこと。オーマンディ氏はZenbleedの概念実証コードも作成しており、実際にCPUからデータを読み取る様子を公開しています。

First big result from our new CPU research project, a use-after-free in AMD Zen2 processors! ???? AMD have just released updated microcode for affected systems, please update! https://t.co/NVPWFpVopz pic.twitter.com/HgKwu9w8Av

— Tavis Ormandy (@taviso) July 24, 2023

「1コア当たり毎秒30kb」という速度はユーザーのIDやパスワードを盗み出すのに十分な速さだと、オーマンディ氏は指摘。さらに、ZenbleedはOSに関係なく影響を及ぼし、仮想マシンやサンドボックス、コンテナによる保護も意味を成さないとのこと。

記事作成時点では、AMDはZenbleedの深刻度を「中(Medium)」と評価しています。また、AMDは第2世代AMD EPYC(Rome)向けに修正用マイクロコードも公開。さらに、コンシューマー向けCPUには以下のスケジュールで修正版ファームウェアを公開予定としています。

| プラットフォーム | シリーズ | ファームウェア | 公開目標時期 |

|---|---|---|---|

| デスクトップ | Ryzen 3000 | ComboAM4v2PI_1.2.0.C | 2023年12月 |

| デスクトップ | Ryzen 3000 | ComboAM4PI_1.0.0.C | 2023年12月 |

| デスクトップ | Ryzen 4000 | ComboAM4v2PI_1.2.0.C | 2023年12月 |

| デスクトップ | Threadripper PRO 3000 | CastlePeakPI-SP3r3 1.0.0.A | 2023年10月 |

| デスクトップ | Threadripper PRO 3000WX | CastlePeakWSPI-sWRX8 1.0.0.C | 2023年11月 |

| デスクトップ | Threadripper PRO 3000WX | ChagallWSPI-sWRX8 1.0.0.7 | 2023年12月 |

| モバイル | Ryzen 4000 | RenoirPI-FP6_1.0.0.D | 2023年11月 |

| モバイル | Ryzen 5000 | CezannePI-FP6_1.0.1.0 | 2023年12月 |

| モバイル | Ryzen 7020 | MendocinoPI-FT6_1.0.0.6 | 2023年12月 |

なお、Zenbleedの詳細および概念実証コードは以下のリンク先で公開されています。

security-research/pocs/cpus/zenbleed at master · google/security-research · GitHub

https://github.com/google/security-research/tree/master/pocs/cpus/zenbleed

・関連記事

CPUの脆弱性「Spectre」に対応してAMDがリリースしたパッチに問題があることをIntelが発見 - GIGAZINE

AMDのCPUコアに約1044日の連続稼働でハングする可能性があるが修正予定はなし - GIGAZINE

AMDがCPU市場の30%を掌握、着実にIntelからシェアを奪う - GIGAZINE

高性能CPUを作り出すテスト機材ひしめくAMDの研究所に潜入するムービー - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by log1o_hf

You can read the machine translated English article It turns out that there is a vulnerabili….