誰でもBingの検索結果を変更してユーザーのMicrosoft 365データにアクセスできる脆弱性が見つかる

Microsoftの検索エンジンBingから、検索結果を変更したり、Teams、Outlook、Microsoft 365などから他のBingユーザーの個人情報にアクセスしたりできる危険な脆弱(ぜいじゃく)性が発見されました。脆弱性はすでに修正されていますが、メールやドキュメントの内容が公開される可能性が指摘されています。

BingBang: AAD misconfiguration led to Bing.com results manipulation and account takeover | Wiz Blog

https://www.wiz.io/blog/azure-active-directory-bing-misconfiguration

Guidance on Potential Misconfiguration of Authorization of Multi-Tenant Applications that use Azure AD | MSRC Blog | Microsoft Security Response Center

https://msrc.microsoft.com/blog/2023/03/guidance-on-potential-misconfiguration-of-authorization-of-multi-tenant-applications-that-use-azure-ad/

Microsoft exploit could control Bing search results and Office 365 data - The Verge

https://www.theverge.com/2023/3/30/23661426/microsoft-azure-bing-office365-security-exploit-search-results

セキュリティ企業のWiz Researchによると、MicrosoftのクラウドコンピューティングプラットフォームであるAzureに設定ミスがあり、攻撃者がBingを侵害し、Azureユーザーなら誰でも認証なしにアプリケーションにアクセスできるような状態になっていたとのこと。

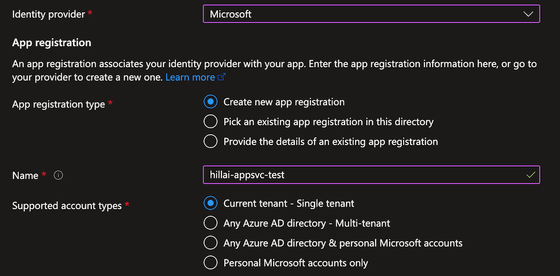

MicrosoftはAzureのシステムにAzure Active Directory(Azure AD)という独自のシングルサインオン(SSO)サービスを導入しています。Azure ADは、シングルテナント、マルチテナント、個人アカウント、または後者の2つの組み合わせという異なるタイプのアカウントアクセスを提供していますが、シングルテナントのアプリケーションでは同じテナントのユーザーだけがアプリのOAuthトークンを発行することができる一方で、マルチテナント型アプリケーションでは、どのAzureテナントでもOAuthトークンを発行することが可能です。そのため、アプリ開発者はコード内でトークンを検査し、どのユーザーにログインを許可するかを確認する必要があります。

Azure App ServicesとAzure Functionsの場合、ユーザーがボタンをクリックするだけで認証機能を追加することができます。アプリケーション所有者にとっては一見スムーズなプロセスに見えますが、このサービスはトークンの有効性を保証するだけであり、OAuthクレームによってユーザーの身元を検証し、それに応じてアクセスをプロビジョニングするという行為の責任がアプリケーションオーナーにあるということは明確にされていません。

そこで発生するのが、設定や検証のミスが多発するという問題です。セキュリティ企業のWiz Researchが調査したところによると、Microsoft自身が設定ミスの落とし穴に陥ってしまっており、重要なアプリケーションを脆弱性を抱えたままインターネット上のあらゆる人に公開してしまっていることが判明したそうです。

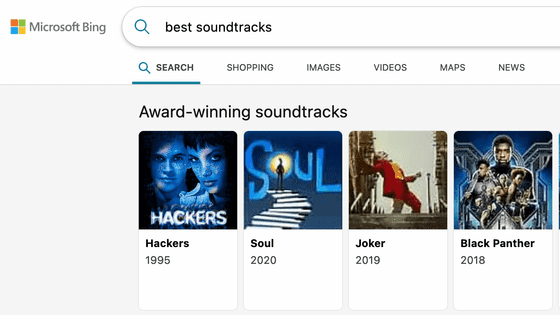

そのうちの1つが「bingtrivia.azurewebsites.net」というドメインでした。Wiz Researchの研究者が自分のAzureアカウントを使ってこのアプリにログインしたところ、Bingのライブ検索結果を制御できるコンテンツ管理システムを発見しました。そして、研究者がシステムに変更を加えると、自分が設定した映画をBingの検索結果のオススメ欄に表示させることができてしまったとのこと。

I hacked into a @Bing CMS that allowed me to alter search results and take over millions of @Office365 accounts.

— Hillai Ben-Sasson (@hillai) March 29, 2023

How did I do it? Well, it all started with a simple click in @Azure… ????

This is the story of #BingBang ????⬇️ pic.twitter.com/9pydWvHhJs

「bingtrivia.azurewebsites.net」のページにたどり着いた人は、誰でもBingの検索結果を操作して誤報やフィッシングキャンペーンを展開できた可能性があるとWiz Researchは強調しています。

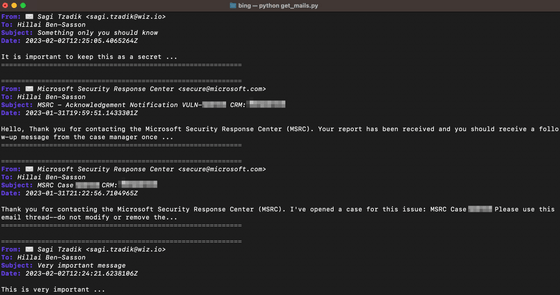

また、Wiz ResearchがBingの「仕事」セクションを調査したところ、同様の脆弱性を利用して他のユーザーのMicrosoft 365データにアクセスし、Outlookメール、カレンダー、Teamsメッセージ、SharePointドキュメント、OneDriveファイルを流出させることが可能であったこともわかりました。Wiz Researchは実際にこの脆弱性を利用し、他人の受信トレイからメールを読み取る実験に成功したことを示しています。

同じ脆弱性が、Mag News、Contact Center、PoliCheck、Power Automate Blog、Cosmosなど、Microsoftのクラウド上の1000以上のアプリやウェブサイトで発見されています。

この脆弱性には、MicrosoftがBingのAI搭載チャット機能をリリースする数日前にパッチが適用されました。Wiz Researchはその後、2月25日に他の影響を受けるアプリケーションにフラグを立てており、Microsoftは3月20日に報告されたすべての問題を修正したと発表しています。また、Microsoftは、今後の設定ミスのリスクを減らすために追加の変更を行ったと述べました。

Wiz Researchは脆弱性がパッチ適用前に悪用されていたという証拠はないと述べていますが、AzureADのログから以前の活動に関するすべての詳細情報を確認できるわけではないので、この問題が何年も前から悪用されていた可能性があるとも主張しています。Wiz Researchは、Azure ADアプリケーションを使用している組織は、セキュリティ侵害を示す疑わしいログインがないか、アプリケーションログを確認することを推奨しています。

・関連記事

Windowsの「編集済みスクリーンショットを復元できてしまうバグ」を修正するアップデートが配信される - GIGAZINE

ロシアのハッカーに悪用されていたOutlookのゼロデイ脆弱性をMicrosoftが修正 - GIGAZINE

Windows 11のUEFIセキュアブートをバイパスしてPCを乗っ取る恐るべきマルウェア「BlackLotus」が70万円弱で販売されていることが発覚 - GIGAZINE

Windowsハードウェア開発者プログラムの認定を受けたドライバーがマルウェアの署名に悪用されていたことが発覚 - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, セキュリティ, Posted by log1p_kr

You can read the machine translated English article Vulnerability found that allows anyone t….