Windowsハードウェア開発者プログラムの認定を受けたドライバーがマルウェアの署名に悪用されていたことが発覚

MicrosoftのWindowsハードウェア開発者プログラムの認定を受けたドライバーが、マルウェアの署名に悪用されていたことが明らかになりました。これはランサムウェアを用いたサイバー攻撃などに悪用されており、Microsoft、Mandiant、Sophos、SentinelOneが共同で概要を発表しています。

ADV220005 - セキュリティ更新プログラム ガイド - Microsoft - Microsoft 署名済みドライバーが悪用された場合のガイダンス

https://msrc.microsoft.com/update-guide/vulnerability/ADV220005

Signed driver malware moves up the software trust chain – Sophos News

https://news.sophos.com/en-us/2022/12/13/signed-driver-malware-moves-up-the-software-trust-chain/

I Solemnly Swear My Driver Is Up to No Good: Hunting for Attestation Signed Malware | Mandiant

https://www.mandiant.com/resources/blog/hunting-attestation-signed-malware

Driving Through Defenses | Targeted Attacks Leverage Signed Malicious Microsoft Drivers - SentinelOne

https://www.sentinelone.com/labs/driving-through-defenses-targeted-attacks-leverage-signed-malicious-microsoft-drivers/

Microsoft digital certificates have once again been abused to sign malware | Ars Technica

https://arstechnica.com/information-technology/2022/12/microsoft-digital-certificates-have-once-again-been-abused-to-sign-malware/

Microsoft-signed malicious Windows drivers used in ransomware attacks

https://www.bleepingcomputer.com/news/microsoft/microsoft-signed-malicious-windows-drivers-used-in-ransomware-attacks/

MicrosoftはWindowsハードウェア開発者プログラムの認定を受けたドライバーを悪用した攻撃について、2022年10月20日にSentinelOne、Mandiant、Sophosといった企業から報告を受けたそうです。このアクティビティについて調査を行った結果、Microsoftのパートナーセンターで複数の開発者アカウントが悪意のあるドライバーを送信し、Microsoftの署名を取得する行為に関与していたことが明らかになっています。2022年9月30日に悪意のあるドライバーを送信して署名を取得しようとする試みが見つかったため、10月上旬にこれを行ったアカウントを停止したとMicrosoftは説明しています。

このインシデントについて調査を進めているMicrosoft Threat Intelligence Centerによると、脆弱性を悪用したのちに行われるランサムウェアの展開などの侵入アクティビティを容易にするため、Windowsハードウェア開発者プログラムの認定を受けたドライバーがマルウェアの署名に悪用された可能性が高いとのこと。

Microsoftは影響を受けるファイルの証明書を失効するためにWindowsセキュリティ更新プログラムをリリースし、パートナーの販売者アカウントを停止しました。さらに、Microsoftは脆弱性を悪用したアクティビティからユーザーを保護するために、バージョン1.377.987.0以降のMicrosoft Defenderにブロッキング検出機能を実装したことも明らかにしています。

今回報告されたインシデントでは、攻撃者がドライバーを使用する前の段階で管理者権限を既に取得していたことが報告されています。高い権限を取得することで、ドライバーが通常では許可されないさまざまな悪意のあるタスクを実行できるようになる可能性があると、テクノロジーメディアのBleepingComputerは指摘。この「さまざまな悪意のあるタスク」としては、具体的に「セキュリティソフトウェアの終了」や「保護されたファイルの削除」などが挙げられます。

Windows 10以降、Microsoftはハードウェアメーカーが配布するカーネルモードドライバーに対して、Windowsハードウェア開発者プログラムの取得を要求しています。そのため、ドライバーの開発者はEV証明書を購入し、識別プロセスを経てMicrosoftにドライバーを精査される必要があります。このような厳格なプロセスがあるため、多くのセキュリティプラットフォームはWindowsハードウェア開発者プログラムの認定を受けたドライバーを自動的に信頼するよう設計されているとのこと。つまり、Windowsハードウェア開発者プログラムの認定を受けたドライバーを悪用することで、攻撃者はセキュリティプラットフォームをバイパスして攻撃を仕掛けることができたと指摘されています。

具体的には、攻撃者はローダーの「STONESTOP」と、カーネルモードドライバーの「POORTRY」という2つのコンポーネントで構成されたツールキットを使用して、BYOVD攻撃を実行していた模様。MandiantとSentinelOneによると、STONESTOPはデバイス上のエンドポイントセキュリティソフトウェアプロセスを終了させようとするユーザーモードアプリケーションで、STONESTOPの亜種にはファイルの上書きや削除が可能な機能を含んでいるものもあるとのこと。通常、セキュリティソフトウェアプロアセスはアプリケーションによる改ざんから保護されていますが、STONESTOPはMicrosoftにより署名されたPOORTRYをロードすることで、Windowsサービスおよびセキュリティソフトウェアプロアセスを終了することが可能になっているそうです。

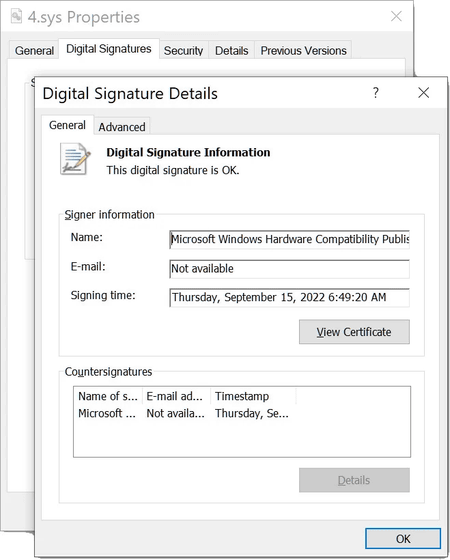

SentinelOneのセキュリティ研究センターであるSentinelLabsは、「STONESTOPはPOORTRYのローダーあるいはインストーラーとして機能するだけでなく、実行するアクションをドライバーに指摘するオーケストレータとしても機能します」と指摘しています。以下はMicrosoftの署名を悪用したPOORTRYドライバーの画像。

ツールキットを利用した攻撃者に対して、Sophosのセキュリティチームは最終的なペイロードを配布する前にインシデント対応業務で攻撃を終了させることに成功したと発表。Sophosは一連の攻撃について「キューバ由来のランサムウェア攻撃の可能性が高い」としており、その理由を「このマルウェアの亜種をキューバのハッカーが利用していたため」と説明しています。

SentinelOneは通信・BPO・MSSP・金融サービスビジネスに対する攻撃で使用された、STONESTOPおよびPOORTRYを含むツールキットを確認しています。このツールキットは医療業界の企業に対するHiveランサムウェア作戦で使用されたことが判明しています。

Mandiantは2022年8月に「UNC3944」として特定された脅威アクターが、STONESTOPおよびPOORTRYを含むツールキットを利用していることを確認しています。この脅威アクターはSIMスワップ攻撃を仕掛けていることで知られています。

これらの脅威アクターがMicrosoftの署名付きツールキットにどのようにしてアクセスしたかは不明ですが、MandiantはMicrosoftに提出されたドライバーの署名に使用された組織名を抽出することに成功したとして、以下の組織名を挙げています。

・Qi Lijun

・Luck Bigger Technology Co., Ltd

・XinSing Network Service Co., Ltd

・Hangzhou Shunwang Technology Co.,Ltd

・Fuzhou Superman

・Beijing Hongdao Changxing International Trade Co., Ltd.

・Fujian Altron Interactive Entertainment Technology Co., Ltd.

・Xiamen Hengxin Excellence Network Technology Co., Ltd.

・Dalian Zongmeng Network Technology Co., Ltd.

なお、Microsoftは「Microsoftのサービスは今回の問題の影響を受けていません。当社の調査では、当社サービスが悪意のあるドライバーの影響を受けた事例は確認されていません」と報告。加えて、最新のWindows Updateをインストールし、最新の署名を使用してウイルス対策製品およびエンドポイント検出製品を最新の状態に保ち、攻撃を防ぐことができるようにしておくことを推奨しています。

・関連記事

MicrosoftがiOS・Android・macOSでも使えるセキュリティソフト「Microsoft Defender」を公開 - GIGAZINE

Windows標準のセキュリティシステム「Microsoft Defender」を最大限に活用する方法 - GIGAZINE

Windowsのセキュリティアプリ「Microsoft Defender」がChromeやDiscordなどをマルウェアと誤検知するバグが発生 - GIGAZINE

Windowsのセキュリティアプリ「Microsoft Defender」がChromeやDiscordなどをマルウェアと誤検知するバグが発生 - GIGAZINE

Microsoftの設定ミスで2.4TBもの機密データが公開されていた、111カ国の6万5000もの企業が影響を受けた可能性 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logu_ii

You can read the machine translated English article It was discovered that a driver certifie….