ほとんどのCPUからリモートで暗号化キーを奪取できる攻撃手法「Hertzbleed Attack」が発表される

アメリカの複数大学からなる研究チームが全てのIntel製CPUおよび複数のAMD製CPUを対象にしたサイドチャネル攻撃の新手法「Hertzbleed Attack」を公表しました。研究チームはHertzbleed Attackを用いることで攻撃対象CPUの暗号化を突破できると主張しており、IntelとAMDは対策方法をアナウンスしています。

Hertzbleed Attack

https://www.hertzbleed.com/

◆Hertzbleed Attackはどんな攻撃なのか

Hertzbleed AttackはCPUが計算処理を行う際の消費電力を分析することで暗号化キーを奪取する攻撃手法です。消費電力の分析によって機密情報を盗み出す手法(単純電力解析)は古くから研究されていましたが、単純電力解析では攻撃対象の消費電力を高い精度で測定する必要がありました。しかし、今回発表されたHertzbleed AttackではIntel製CPUの「Turbo Boost」やAMD製CPUの「Precision Boost」といった定格クロックを超える周波数での動作を実現する周波数スケーリング技術に存在する「計算処理の実行時間が消費電力に依存する」という特徴を悪用し、処理時間を測定するだけで単純電力解析を実行可能としています。

研究チームによると、Hertzbleed Attackは物理的なアクセスを必要とせず、リモートから実行可能とのこと。実際に研究チームはIntelやAMD製のCPUを対象にHertzbleed Attackを実行し、暗号アルゴリズム「SIKE」の暗号化キーをリモート取得することに成功したと報告しています。

◆影響を受けるCPUは?

Intelが2022年6月14日に公開したHertzbleed Attackに関する情報によると「全てのIntel製プロセッサ」が影響を受けるとのこと。実際に研究チームは第8世代~第11世代のIntel製CPUに対してHertzbleed Attackが有効であることを確認したと述べています。

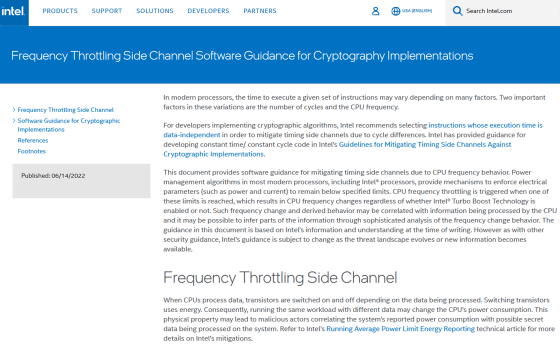

Intelは開発者向けにHertzbleed Attackの対策ガイダンスを公開しています。

Frequency Throttling Side Channel Guidance

https://www.intel.com/content/www/us/en/developer/articles/technical/software-security-guidance/technical-documentation/frequency-throttling-side-channel-guidance.html

また、研究チームはZen 2およびZen 3アーキテクチャを採用したAMD製CPUでもHertzbleed Attackが有効であることを確認したとのこと。AMDが公開したHertzbleed Attackの影響を受ける製品の一覧は以下。

デスクトップ向けプロセッサ

・AMD Athlon™ X4 processor

・AMD Ryzen™ Threadripper™ PRO processor

・2nd Gen AMD Ryzen™ Threadripper™ processors

・3rd Gen AMD Ryzen™ Threadripper™ processors

・7th Generation AMD A-Series APUs

・AMD Ryzen™ 2000 Series Desktop processors

・AMD Ryzen™ 3000 Series Desktop processors

・AMD Ryzen™ 4000 Series Desktop processors with Radeon™ graphics

モバイル向けプロセッサ

・AMD Ryzen™ 2000 Series Mobile processor

・AMD Athlon™ 3000 Series Mobile processors with Radeon™ Graphics

・AMD Ryzen™ 3000 Series Mobile processors or 2nd Gen AMD Ryzen™ Mobile processors with Radeon™ graphics

・AMD Ryzen™ 4000 Series Mobile processors with Radeon™ graphics

・AMD Ryzen™ 5000 Series Mobile processors with Radeon™ graphics

Chromebook向けプロセッサ

・AMD Athlon™ Mobile processors with Radeon™ graphics

サーバー向けプロセッサ

・1st Gen AMD EPYC™ processors

・2nd Gen AMD EPYC™ processors

加えて、研究チームはArmなどが販売している周波数スケーリング技術を搭載したプロセッサでもHertzbleed Attackが有効である可能性を指摘しています。

◆各社の対応は?

研究チームはHertzbleed Attackに関する調査結果と概念実証コードを2021年第3四半期にIntelとCloudflareとMicrosoftに開示し、2022年第1四半期にはAMDにも開示したとのこと。この際、Intelが研究チームに対して2022年5月10日までHertzbleed Attackの一般公開を延期するように要請し、その後Intelによる公開時期延期要請を経て2022年6月14日に一般公開されました。

記事作成時点では、IntelとAMDはHertzbleed Attackの対策パッチを公開していません。Intelが一般公開の延期を求めた理由は不明とのことです。

Intelでセキュリティおよび脅威対策部門のシニアディレクターを務めるジェリー・ブライアント氏は「Hertzbleed Attackは学術的な観点からは興味深いですが、私たちはHertzbleed Attackが研究室の外で攻撃手段として効果を持つとは考えていません」と述べています。

◆ユーザーに回避策はあるのか?

ユーザーがHertzbleed Attackの影響を気にする場合、「Turbo Boost」や「Precision Boost」といった周波数スケーリング機能を無効化することでHertzbleed Attackを防ぐことが可能です。しかし、研究チームは周波数スケーリングの無効化がパフォーマンスに大きな影響を与えるとして無効化を推奨していません。また、電力制限などのカスタムを行っている構成では、周波数スケーリングを無効化してもHertzbleed Attackが可能になる場合があるとのことです。

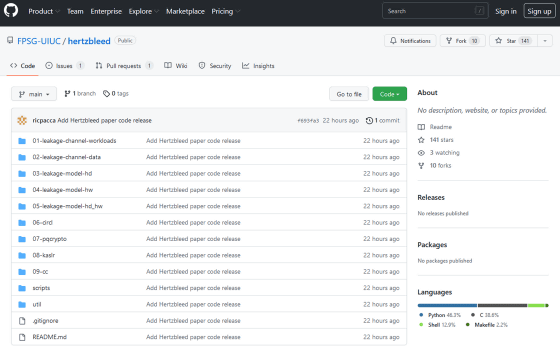

なお、研究チームはHertzbleed Attackの概念実証コードを以下のページで公開しています。

GitHub - FPSG-UIUC/hertzbleed

https://github.com/FPSG-UIUC/hertzbleed

・関連記事

Intel製CPUに「消費電力の監視データ」から暗号化キーを解読される脆弱性が判明 - GIGAZINE

Intel製CPUに新たなサイドチャネル攻撃「SGAxe」「CrossTalk」が報告される、秘密データの復元などが可能 - GIGAZINE

Intel CPUのセキュリティ機構「SGX」にマルウェアを隠すことでセキュリティソフトで検出できない危険性、概念実証用のプログラムも公開済み - GIGAZINE

CPUに内在する脆弱性問題「メルトダウン」「スペクター」への各社の対応まとめ - GIGAZINE

CPUの脆弱性問題への修正パッチが実質的なCPUパフォーマンスに与える影響とは? - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by log1o_hf

You can read the machine translated English article An attack method 'Hertzbleed Attack' tha….