Intel製CPUに新たなサイドチャネル攻撃「SGAxe」「CrossTalk」が報告される、秘密データの復元などが可能

2019年にIntelが公表した脆弱性「MDS」は、「ZombieLoad」や「Fallout」といった関連技術で構成されており、「CacheOut」や「LVI」などデータの漏えいにつながる攻撃の原因となってきました。そのMDSに関する新たな攻撃として「SGAxe」と「CrossTalk」が公表されました。

CacheOut

https://sgaxe.com/

CROSSTalk - VUSec

https://www.vusec.net/projects/crosstalk/

IPAS: Security Advisories for June 2020 - Technology@Intel

https://blogs.intel.com/technology/2020/06/ipas-security-advisories-for-june-2020/#gs.8ama0y

MDS Attacks: Microarchitectural Data Sampling

https://mdsattacks.com/

Plundering of crypto keys from ultrasecure SGX sends Intel scrambling again | Ars Technica

https://arstechnica.com/information-technology/2020/06/new-exploits-plunder-crypto-keys-and-more-from-intels-ultrasecure-sgx/2/

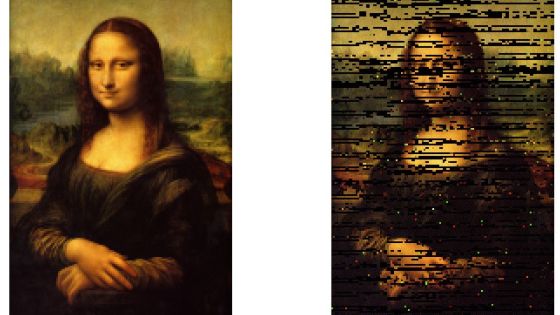

MDSはマイクロアーキテクチャ上のバッファからデータを推測することができる脆弱性で、例えばCacheOut攻撃ではRSAによる公開鍵と秘密鍵のキーペアにおいて、公開鍵から秘密鍵の内容を推測するといった攻撃が可能。これまで何度かIntelから脆弱性を緩和するためのパッチが提供されてきました。

2011年以降のほぼすべてのIntel製プロセッサに影響する脆弱性「MDS」の存在が明らかに - GIGAZINE

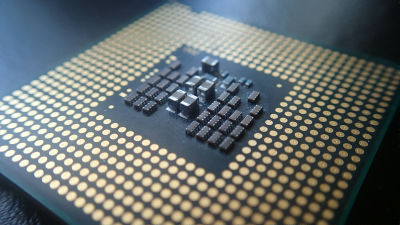

今回ミシガン大学の研究者らによって報告されたサイドチャネル攻撃のひとつである「SGAxe」は、CacheOutの手法を高度化し、機密データの保護に利用されるIntel SGX内のデータを抜き出すことができるというもの。SGAxeを利用すると、Intel SGXによって保護されている、本来はアクセスできないデータでも復元することが可能になるとのこと。

また、Intel SGXの遠隔認証で使用される認証鍵も解析済みで、リプライを送ることで認証鍵による署名を行ってくれるTwitterアカウントも開設されています。

Your quote "You can send a tweet to our bot to get it signed! :)" has been signed. Your quote and instructions on how to verify it can be found at https://t.co/sw0D9ZRAeB. Visit https://t.co/c9VO7x0aLA for more information. pic.twitter.com/Y9AaysbmKT

— SGAxe-Bot (@SGAxe_AaaS) June 9, 2020

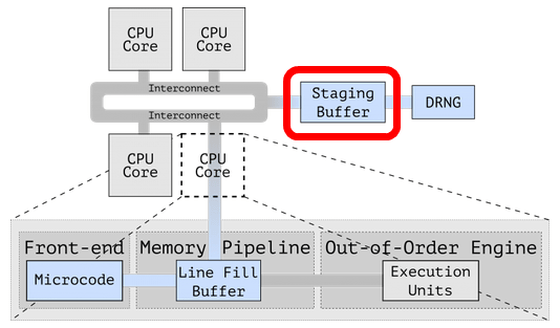

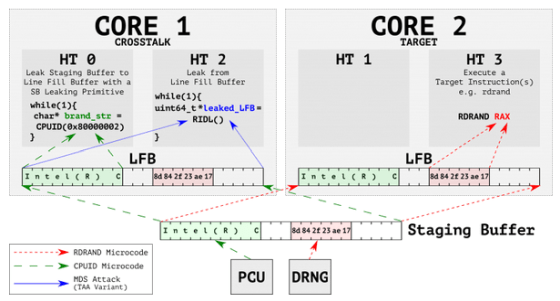

報告されたもうひとつの脆弱性「CrossTalk」は、セキュリティ組織のVUSecによって報告されたもの。MDSを利用したこれまでの攻撃は、攻撃対象と攻撃プログラムを実行するCPUコアは同一である必要がありましたが、CrossTalkでは「Staging Buffer」と呼ばれるすべてのCPUコアが共有するバッファからデータを抽出するため、複数のコアにまたがった攻撃が可能と説明されています。

CrossTalkでは、乱数生成命令であるRDRANDの実行結果が格納された汎用レジスタの値を「Staging Buffer」を介して別のコアから読み取るといった攻撃が可能になるとのこと。RDRANDは鍵生成時にも利用されており、鍵生成時に使用された乱数がわかれば、生成された鍵自体の解析も容易になります。

Intelによると、SGAxeはすでにマイクロコードによるパッチが実施されたCacheOutに依存しているため、パッチを当てることで影響を緩和することが可能とのこと。

CrossTalkについては、VUSecは2015年から2019年までにリリースされたIntelのCPUをテストし、Xeon E3を含むほぼすべてのCPUでCrossTalkが有効であることを確認。IntelはCrossTalkを「Special Register Buffer Data Sampling」と命名し、すでに修正パッチを配布しています。

・関連記事

Intel製CPUに新たな脆弱性「LVI」が判明、個人情報や企業の機密情報が流出する可能性も - GIGAZINE

Intel製CPUの「修正済み」脆弱性が実は修正不可能であったことが判明、特権によるコード実行やDRMの回避などが可能 - GIGAZINE

Intel製CPUの新たな脆弱性「L1Dエビクションサンプリング」を利用してデータを引き出す攻撃「CacheOut」が報告される - GIGAZINE

Intel製CPUに新たな脆弱性「ZombieLoad v2」が発見される、Cascade Lakeにも影響あり - GIGAZINE

2011年以降のほぼすべてのIntel製プロセッサに影響する脆弱性「MDS」の存在が明らかに - GIGAZINE

・関連コンテンツ

in ハードウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article New side channel attack 'SGAxe' 'CrossTa….