ほぼ全てのメモリのセキュリティを突破可能なツール「Blacksmith」が登場

市場に出回っているほぼ全てのDDR4メモリのセキュリティ対策を無効化できる手法の特定に成功したと、チューリッヒ工科大学・アムステルダム工科大学・Qualcommの研究チームが発表しました。この研究により、現行のメモリを搭載しているほとんどのデバイスが、悪意ある攻撃に対して脆弱(ぜいじゃく)だということが判明しました。

Blacksmith – Computer Security Group

https://comsec.ethz.ch/research/dram/blacksmith/

New Rowhammer technique bypasses existing DDR4 memory defenses

https://www.bleepingcomputer.com/news/security/new-rowhammer-technique-bypasses-existing-ddr4-memory-defenses/

Rowhammer defenses in RAM chips can still be defeated • The Register

https://www.theregister.com/2021/11/15/rowhammer_blacksmith_memory/

DDR4 memory protections are broken wide open by new Rowhammer technique | Ars Technica

https://arstechnica.com/gadgets/2021/11/ddr4-memory-is-even-more-susceptible-to-rowhammer-attacks-than-anyone-thought/

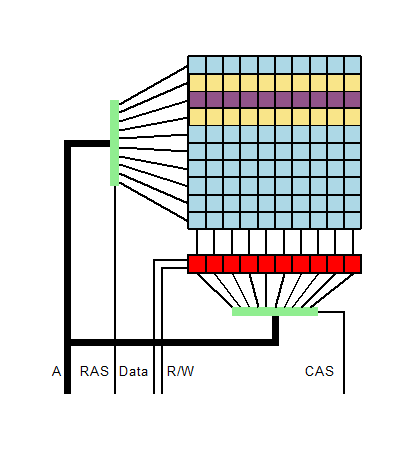

2014年に発見された「ロウハンマー(rowhammer)」は、メモリにあるセルの特定の行(row)に集中的にアクセスすると周辺の行の内容が書き換えられ、これにより特権昇格などの問題が発生する不具合です。

by Dsimic

ロウハンマーに対して、メモリメーカーは「Target Row Refresh(TRR)」というセキュリティ機能を開発して、DDR4などのメモリに実装しました。これは、ロウハンマーのターゲットになった行を検知してその周辺の行のデータをリフレッシュさせることで、ロウハンマーの発生を防ぐ技術です。

このセキュリティ機能の検証をしていたチューリッヒ工科大学のセキュリティ研究グループ・COMSECらは、メモリに複雑なパターンでアクセスすることでTRRを回避する「TRRespass」という手法に着目。TRRを効果的に無効化するパターンを割り出すことができる機能を持ったファジングツールである「Blacksmith」を開発しました。

研究チームが、無作為に選んだ40枚のDDR4メモリでBlacksmithを12時間稼働させたところ、検証対象となった全てのメモリでロウハンマーが発生しました。検証対象になったメモリには、メモリ市場でのシェア率が合計94%になるSamsung・Micron・SK Hynixの3社製のメモリと、ブランド名が伏せられているさらに3社のメモリが含まれていました。

この結果から研究チームは、「ロウハンマーに対策済みだというメモリメーカーの主張は誤りであり、誤った安心感につながるものだということが確認されました。現行のあらゆる対策はロウハンマーに対して不十分であり、攻撃者はこれまで想定されていたよりも簡単にシステムに侵入できることが示されています」と結論づけました。

研究チームは、メモリメーカーなどがこの問題を検証できるようにするため、BlacksmithをGitHubで公開するとともに、メモリメーカーのSamsung・Micron・SK Hynixや、AMD・Google・Intel・Microsoft・Oracleなどメモリメーカー以外のIT企業に研究結果を通報しました。

記事作成時点では、今回発見されたロウハンマーの手法は実機がなければ使用できず、一般的なインターネットユーザーにとっては差し迫った脅威ではないと考えられています。しかし、ハードウェアに根ざした対策が難しい問題であることから、CVE-2021-42114として登録されたこの脆弱性の深刻度は、10段階中9と評価されました。

IT系ニュースサイトのBleepingComputerは、「市場に出回り始めたDDR5メモリには、TRRの代わりに『リフレッシュ・マネジメント』というシステムが採用されているので、ロウハンマーはそれほど問題にはならないと思われます。しかし、本当に安全かどうかはまだ分かりません」とコメントしました。

・関連記事

DRAMに保存されたデータを改ざんする「Rowhammer」攻撃の対象範囲がメモリ小型化で広がっているとの指摘 - GIGAZINE

SSDなどのストレージへの連続アクセスで権限を奪取できる「Rowhammer攻撃」類似のサイバー攻撃が可能 - GIGAZINE

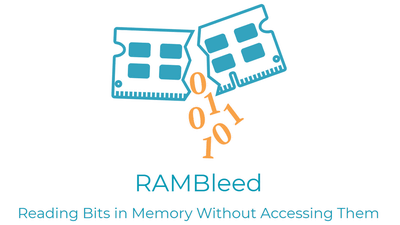

メモリの脆弱性を利用してデータを盗み読む「RAMBleed攻撃」が発見される - GIGAZINE

・関連コンテンツ