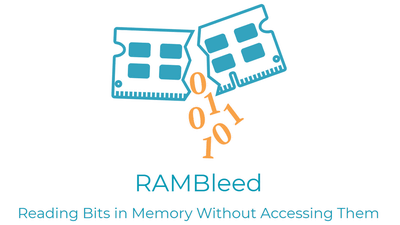

メモリの脆弱性を利用してデータを盗み読む「RAMBleed攻撃」が発見される

サイバーセキュリティ研究者のチームは2019年6月11日、最新のシステムにインストールされた悪意のあるプログラムが、同じハードウェア上で実行されている他プロセスから重要なメモリデータを読み取ることができるという、DRAMに対する新しいサイドチャネル攻撃「RAMBleed攻撃」の詳細を明らかにしました。

RAMBleed

https://rambleed.com/

RAMBleed: Reading Bits in Memory Without Accessing Them

(PDFファイル)https://rambleed.com/docs/20190603-rambleed-web.pdf

RAMBleed Attack – Flip Bits to Steal Sensitive Data from Computer Memory

https://www.manageengine.com/products/desktop-central/gdpr-comics.html

DRAMは極小のキャパシタを縦横に配置して電気的に接続したメモリの一種で、キャパシタに電荷を蓄積させて情報を記憶させる仕組みとなっています。しかし、DRAMには、特定のメモリアドレスを繰り返し読み取ることで電気的な干渉が発生し、隣接する行アドレスの電荷ビットが反転してしまったり、読み出し不可能になってしまったりする設計上の脆弱性が存在します。Rowhammer攻撃は、このDRAMの脆弱性を利用して、セルの内容を書き換えてしまうことで権限を奪取するというサイバー攻撃です。

SSDなどのストレージへの連続アクセスで権限を奪取できる「Rowhammer攻撃」類似のサイバー攻撃が可能 - GIGAZINE

ミシガン大学・グラーツ工科大学・アデレード大学の研究チームが発見したRAMBleed攻撃も、Rowhammer攻撃と同じようにDRAMの脆弱性を応用したもの。ただし、「セルの内容を書き換えて権限を奪ってしまう」というRowhammer攻撃と異なり、「他のプログラムやユーザーに属する保護されたメモリ内の情報を読み取ることができる」というのがRAMBleed攻撃の大きな特徴だとのこと。

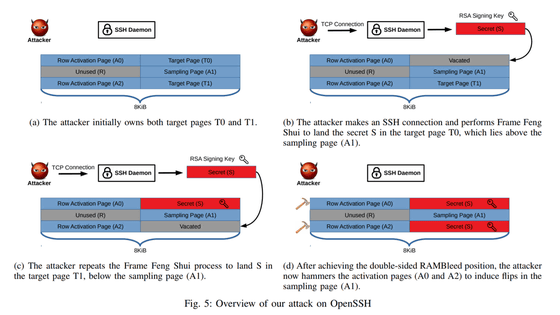

研究チームは「非特権ユーザーである攻撃者が、自分のメモリ内で電気的干渉によって引き起こされたビット反転を観察することで、隣接する行アドレスの値を推測できます」と述べています。実際に、研究チームはLinuxマシン上で動作するOpenSSH 7.9に対する攻撃を行い、ROOTレベルのsshdからRSA暗号の秘密鍵をゲットすることに成功したと報告しています。

研究チームは、DRAMの現行規格であるDDR3とDDR4はどちらもRAMBleed攻撃に対して脆弱であると述べました。また、書き換えを目的とするRowhammer攻撃と異なり、推測によって読み取りを行うRAMBleed攻撃は永続的なビット反転を必要としないため、ECCメモリ保護も効果が薄いと論じています。ただし、研究チームによれば、目標行リフレッシュ(TRR)が有効なDDR4製品にメモリをアップグレードすることでリスクが軽減するとのことでした。

・関連記事

SSDなどのストレージへの連続アクセスで権限を奪取できる「Rowhammer攻撃」類似のサイバー攻撃が可能 - GIGAZINE

Intel製CPUに見つかった新たな脆弱性「SPOILER」はまたもシリコンレベルでの再設計による修正が必要 - GIGAZINE

Android向けマルウェア「Triada」はGoogleの対策に応じて出荷前のデバイスに組み込まれるように進化していた - GIGAZINE

2011年以降のほぼすべてのIntel製プロセッサに影響する脆弱性「MDS」の存在が明らかに - GIGAZINE

macOSカーネルに重大な脆弱性を発見したとGoogleのゼロデイ攻撃対策チームが発表 - GIGAZINE

Intel CPUのセキュリティ機構「SGX」にマルウェアを隠すことでセキュリティソフトで検出できない危険性、概念実証用のプログラムも公開済み - GIGAZINE

GPUの脆弱性を利用すればブラウザ上に表示されたウェブページの内容を丸ごと盗むことが可能 - GIGAZINE

・関連コンテンツ

in ハードウェア, ソフトウェア, セキュリティ, Posted by log1i_yk

You can read the machine translated English article 'RAMBleed attack' is discovered that ste….