ハッカーがたったの月額1700円で他人のSMSを乗っ取りWhatsAppなどのアカウントを侵害した方法とは?

携帯電話やスマートフォンの電話番号を利用してテキストメッセージを送受信できるショートメッセージサービス(SMS)は、友人などと連絡する際に使うことができるだけでなく、ネットサービスやアプリの多要素認証にも使用されます。ところが、ハッキングやプライバシー問題を手がけるジャーナリストのJoseph Cox氏が、「たったの月額16ドル(約1700円)のサービスを利用したハッカーにSMSが乗っ取られてしまった」と報告しています。

A Hacker Got All My Texts for $16

https://www.vice.com/en/article/y3g8wb/hacker-got-my-texts-16-dollars-sakari-netnumber

Companies can silently reroute your texts to hackers, sometimes for just $16 - The Verge

https://www.theverge.com/2021/3/15/22332315/sms-redirect-flaw-exploit-text-message-hijacking-hacking

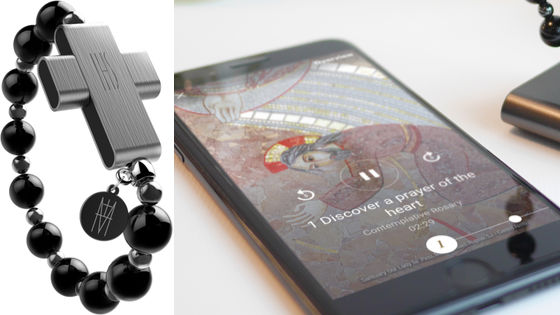

Cox氏はSMSを乗っ取る新たな方法について確認するため、「Lucky225」というハッカーに自身のSMSを乗っ取る許可を与えました。その後もCox氏は普段通りスマートフォンを持ち歩き、スマートフォンには何の異常も見られませんでしたが、Lucky225は前触れもなく「Cox氏のSMSを乗っ取ることに成功しました」と報告。その証拠としてLucky225は、SMSメッセージ画面のスクリーンショットを送ってきたほか、マッチングアプリのBumbleやフードデリバリーサービスのPostmates、WhatsAppのアカウントも侵害していたとのこと。

驚いたCox氏がスマートフォンを確認してみたところ、何かしらのハッキングを受けた形跡や、スマートフォンの紛失を装ってSIMカードに紐付けられた情報を変更するSIMスワッピングを受けた兆候も見られず、通常と違うのは「SMSのメッセージが送られてこない」という点だけでした。Lucky225はCox氏のSMSを乗っ取るために、SMSマーケティングを支援するSakariという企業が提供する月額16ドルのサービスを使用したと述べています。

Sakariは「SMSのメッセージをルーティングして、別の電話番号と紐付けられているデバイスでの送受信を可能にする」というサービスを提供しています。Lucky225はプリペイドカードでこのプランを購入し、契約書に虚偽の情報を入力するだけで、Cox氏のSMSに送られるメッセージを自身のスマートフォンで受け取ることができたとのこと。さらに、SMSを多要素認証に使用しているアプリやサービスでこっそりパスワード変更の手続きを行い、ルーティングしたSMSで本人確認を済ませることで、SMS以外のサービスのアカウントを乗っ取ることもできたそうです。

Lucky225が情報ディレクターを務めるOkey Systemsという企業でCEOを務めるTeli Tuketu氏は、SMSの乗っ取りが発生しても被害者がすぐに気付くのは困難だと指摘。Okey SystemsはユーザーがSMSを含むサービスの乗っ取りを検出するツールを提供していますが、こうしたツールを導入していなければSMSが乗っ取られたことに気付かないまま、多要素認証にSMSを使用するさまざまなアプリやサービスまで乗っ取られてしまう危険があるとのこと。

ベルリンに拠点を置くSecurity Research Labsの研究者であるKarsten Nohl氏は、これまでにSakariなどのサービスを使用したSMSの乗っ取りを見たことはないとコメント。一方でTuketu氏はこの種の攻撃がすでに起きていることは間違いないと主張。Sakariと同様のサービスを提供するText My Main Numberは、Motherboardの問い合わせに対して「最近、アカウントの1つで不審なアクティビティが疑われたため、すぐにアカウントをシャットダウンして報告しました」と返答しました。

Sakariの共同創設者であるAdam Horsman氏はMotherboardに対し、これまでに悪意を持ってSMSを乗っ取った事例は見られず、Lucky225が行った攻撃は「異常な攻撃のベクトル」だと返答。しかし、将来的な問題に対処するために、SMSに紐付いた電話番号に自動通話をかけてコードの認証を求めるセキュリティ機能を追加したと述べています。なお、Lucky225によると、Sakariと同様のサービスを提供するBeetextingという企業では、同様のセキュリティ機能がすでに導入されていたそうです。

連邦通信委員会(FCC)のジェシカ・ローゼンウォーセル議長代理はMotherboardへの声明で、「これが真実の場合、新たに発見されたスマートフォンの脆弱性(ぜいじゃくせい)に関する報告は憂慮すべきものです。消費者はかつてないほど多くの情報と活動をスマートフォンに依存しています。この潜在的な脆弱性をよりよく理解し、確認する必要があります」とコメント。ニュースメディアのThe Vergeは、消費者は多要素認証では可能な限りSMSを使用することを避けて、2段階認証用のアプリなどを用いるべきだと主張しました。

・関連記事

TwitterのCEOのアカウント乗っ取りにも使われた「SIMスワッピング」の脅威を警察当局が警告 - GIGAZINE

キャリアのSIMカード交換プロセスに個人情報を流出させかねない欠陥があるとセキュリティ研究者が指摘 - GIGAZINE

スマホのSIMを乗っ取る「SIMハイジャック」で初の有罪判決を受けたハッカーの懲役10年が確定 - GIGAZINE

FacebookやTwitterが乗っ取られたユーザーアカウント多数を凍結 - GIGAZINE

「AmazonやPayPalにアカウント認証の抱える脆弱性を指摘しても相手にしてもらえなかった」とセキュリティ研究者が報告 - GIGAZINE

・関連コンテンツ

in ネットサービス, スマホ, セキュリティ, Posted by log1h_ik

You can read the machine translated English article How can a hacker hijack someone else'….