キャリアのSIMカード交換プロセスに個人情報を流出させかねない欠陥があるとセキュリティ研究者が指摘

by Rawpixel

SNSやECといったウェブサービスでアカウントを認証する方式として広く採用されているSMSや電話によるワンタイムパスワード方式は、電話番号だけでアカウントを認証できる便利な認証方式です。しかし、アメリカの大手通信キャリアが提供するプリペイド式SIMカードの電話番号を利用している場合、簡単に認証を突破される危険性があると、プリンストン大学のKevin Lee氏らセキュリティ研究者が指摘しています。

An Empirical Study ofWireless Carrier Authentication for SIM Swaps

(PDF)https://www.issms2fasecure.com/assets/sim_swaps-01-10-2020.pdf

Is SMS 2FA Secure?

https://www.issms2fasecure.com/

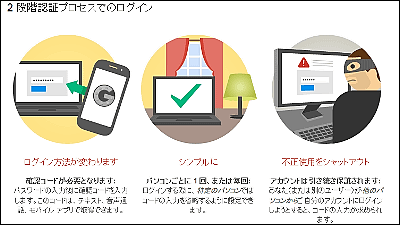

アメリカでプリペイド式のSIMカードを紛失したり、SIMカードのサイズを変更したりする場合、新しいSIMカードをアクティベートして古いSIMカードを使用不能にする「SIMスワップ」を利用するのが一般的です。今回欠陥が見つかったのはこのSIMスワップを行う通信キャリアのカスタマーサービスセンター(CSR)のオペレーション。攻撃者が本来の契約者の許可なくSIMカードを交換した場合、簡単に電話番号を乗っ取ることが可能となり、電話やSMSでのワンタイムパスワード認証が簡単に突破されてしまう危険性があるというわけです。

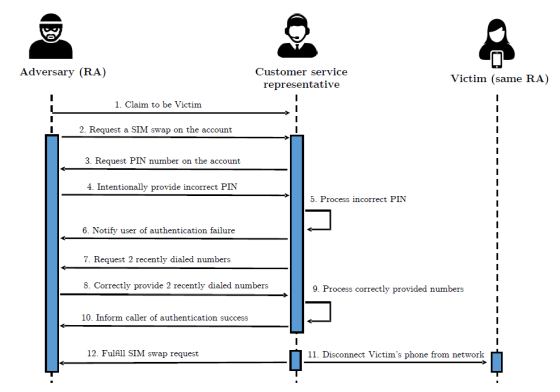

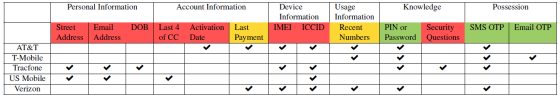

今回のSIMスワップに関する調査はアメリカでプリペイド式SIMカードを提供している主要通信キャリアであるAT&T、T-Mobile、TracFone、US Mobile、Verizonが対象。Lee氏らは複数のアカウントを用意して通信キャリアのCSRにSIMスワップを要求し、CSRからアカウントの認証方式が欠陥のあるものでないかを確かめました。

調査の結果、全てのキャリアが本人以外も知りうる情報を用いた安全でない認証方法を提示していることがわかりました。赤色や黄色の項目が、本人でなくても認証を回避できる認証方法を採用している通信キャリア。例えば「最後の通話先の電話番号」で認証する場合、攻撃者は乗っ取り先の電話番号さえ知っていれば乗っ取り先の電話番号に電話をかけ、折り返しの電話を要求して最後の通話先を意図的に変えることができます。

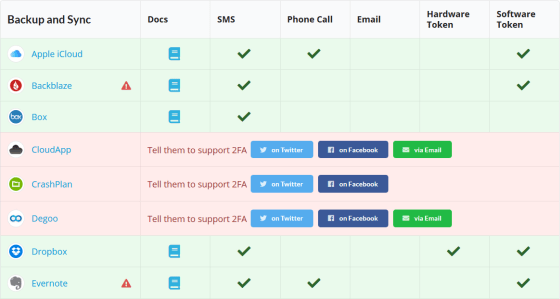

また、Two Factor Authによれば、電話やSMSによるワンタイムパスワード認証を採用しているウェブサービスは数多くあるため、SIMスワップの欠陥によりウェブサービスのアカウントそのものを乗っ取られてしまう可能性も十分にあるとのこと。

通信キャリアはSIMスワップを行う際の安全でない認証方法を取りやめる必要があり、ウェブサイトは電話やSMSを用いた認証方式以外の安全な認証方式を追加で用意するか、電話やSMSによる認証そのものをやめべきだとLee氏らは述べています。

・関連記事

数千万件分のショートメッセージが暗号化なしで保管されたデータベースがオンラインで見つかる - GIGAZINE

パスワード認証に取って代わる2段階認証とその未来とは? - GIGAZINE

スマホから送られたSMSは一体どんなふうに伝わっているのか? - GIGAZINE

「あなたがSMSでやり取りしている相手は全くの別人かもしれない」とアプリ開発者が警告 - GIGAZINE

2億6700万人以上のFacebookユーザーの電話番号や名前がオンラインで流出、詐欺に使用される危険性も - GIGAZINE

・関連コンテンツ

in スマホ, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article Security researchers point out that ther….