CloudflareやAppleなどが協力して新プロトコル「Oblivious DNS over HTTPS(ODoH)」を開発

CloudflareとAppleなどが協力して新しいDNSプロトコル「Oblivious DNS over HTTPS(ODoH)」を発表しました。ODoHを利用することで、これまでDNSリゾルバから確認できたクライアントの送信元IPアドレスを秘匿し、プライバシーを向上させることができます。

Improving DNS Privacy with Oblivious DoH in 1.1.1.1

https://blog.cloudflare.com/oblivious-dns/

Cloudflare, Apple and Fastly Create Improved, Private DNS

https://www.webpronews.com/cloudflare-apple-and-fastly-create-improved-private-dns/

Oblivious DNS-over-HTTPS - Schneier on Security

https://www.schneier.com/blog/archives/2020/12/oblivious-dns-over-https.html

DNSとは「google.com」といったドメイン名から「8.8.8.8」などのIPアドレスへの変換を行う、インターネットに欠かせないプロトコルです。しかし、通常のDNSは暗号化が行われていないため、なりすましや通信の傍受といった危険性がありました。DNSのセキュリティを高めるという観点から、近年注目されているのがDNSをTLSやHTTPS上で行う「DNS over TLS(DoT)」と「DNS over HTTPS(DoH)」。DNSそのものに暗号化機能を搭載するのではなく、もともと暗号化機能を持っているTLSやHTTPSにDNSのデータをのせて通信を行うことで、間接的にDNSを暗号化する仕組みで、少しずつインターネットに普及し始めています。

ついにFirefoxがDNSとの通信を暗号化する「DNS over HTTPS」をデフォルトで有効にすると発表 - GIGAZINE

しかし、DoTやDoHを使っても、TLSやHTTPSよりも低レイヤーのプロトコルであるIP部分は暗号化できないため、DNSクエリを送信したユーザーの送信元IPアドレスはリゾルバから確認できるという問題がありました。この問題を解決するため、CloudflareとApple、Fastlyが共同で開発した新しいプロトコルが「ODoH」です。

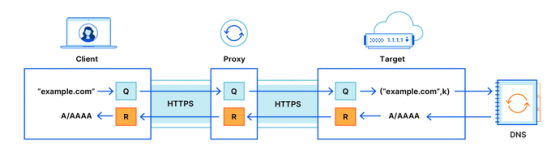

ODoHの具体的な仕組みは以下。DNSクエリと回答がHTTPSを利用して送信される点は通常のDoHと同様ですが、ODoHでは「Hybrid Public Key Encryption(HPKE)」と呼ばれる公開鍵暗号方式により、クライアントでDNSクエリを暗号化し、プロキシへと送信します。プロキシはクライアントからのDNSクエリをターゲットに送信し、ターゲットは暗号化されたDNSクエリを復号。復号されたDNSクエリはリゾルバに送信され、DNSクエリを送信した際とは逆順でリゾルバからクライアントにDNSの回答を送信するという仕組みとなっています。

クライアントとターゲットの間にプロキシを置くことで、ターゲットからはクライアントのIPアドレスを知ることができなくなります。また、DNSクエリはクライアントとターゲット間で暗号化されているため、プロキシがDNSクエリの内容を把握することは不可能。プロキシとターゲットが2つとも共謀しない限りは、ユーザーのプライバシーは保護されます。また、クライアントがプロキシとターゲットを選択できるのも、ODoHの利点であるとCloudflareは説明しています。

クライアントのIPを秘匿するのが目的であれば、クライアントとターゲット間のエンドツーエンドの暗号化は不要に思われますが、この疑問にCloudflareは「ODoHではTLSコネクションが2つ必要であるため」と回答。ODoHにおけるTLSコネクションはクライアント~プロキシ、プロキシ~ターゲットの2つ存在するため、DNSクエリそのものを暗号化していないとプロキシ上でDNSクエリが平文で現れる瞬間ができてしまうと説明されています。

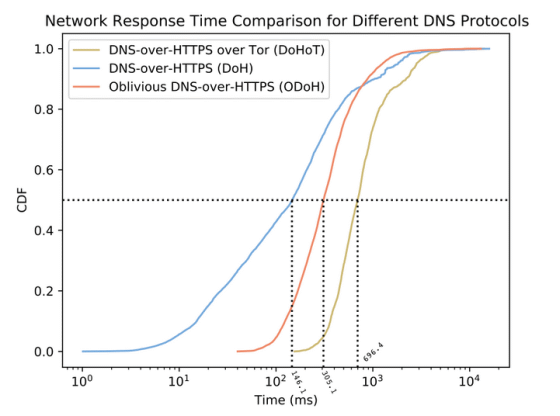

ODoHのパフォーマンスを示すためにCloudflareが公開したグラフが以下。比較対象は黄色の「Torを利用したDoH」、青色の「通常のDoH」、赤色の「ODoH」で、横軸に応答時間、縦軸に累積度数をとって1万個のドメインにアクセスした結果をプロットしています。グラフを見ると、ODoHは50%のドメインに対して305.1ミリ秒で応答できており、通常のDoHには劣るものの、Torを利用したDoHよりも高パフォーマンスであることがわかります。

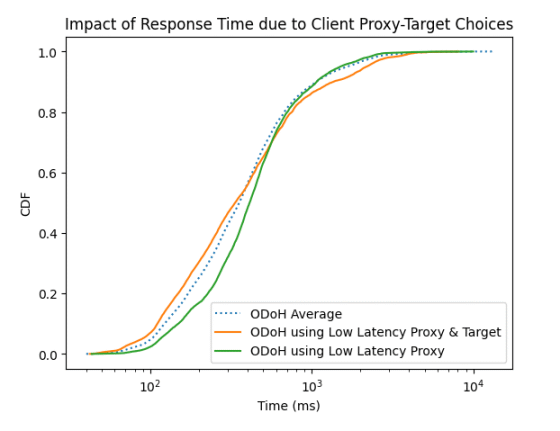

「低遅延のプロキシとターゲット」を利用したODoHをオレンジ色で、「低遅延のプロキシ」のみ利用したODoHを緑色で、ODoHの平均値を青色の点線で記録したグラフを見てみると、特に応答速度上位50%のドメインにおいて、低遅延のターゲットを利用しなかった場合のパフォーマンス悪化が顕著に表れています。

なお、Cloudflareはすでに「odoh-client-rs」や「odoh-client-go」といったODoH用クライアントを公開しており、実際にODoHによる名前解決を行うことが可能。「私たちはより多くのオペレーターがプロキシやターゲットといったインフラを運用してODoHをサポートし、インフラの整備に伴ってクライアント側でもODoHへの対応が進むことを願っています」とコメントしています。

・関連記事

「DNSの暗号化方式」の覇権を巡る争いとは? - GIGAZINE

新進気鋭のDNSサービス「NextDNS」を使うと何ができるのか? - GIGAZINE

最新鋭のサイバー攻撃「SAD DNS」についてCloudflareが解説、その巧妙な手口とは? - GIGAZINE

Cloudflareが「未来のネットワーク」を実現するNaaS「Cloudflare One」を発表 - GIGAZINE

プライバシー面を重視したDNSサービス「1.1.1.1」をCloudflareが提供開始 - GIGAZINE

・関連コンテンツ