「DNSの暗号化方式」の覇権を巡る争いとは?

By TheDigitalArtist

ブラウザとDNSの通信を暗号化する方式は、「DNS over HTTPS」と「DNS over TLS」という2種類の方式が主流です。米国の電気工学技術の学会誌IEEE SpectrumがDNSを暗号化する必要性と2種の暗号化方式の差について論じています。

The Fight Over Encrypted DNS: Explained IEEE Spectrum - IEEE Spectrum

https://spectrum.ieee.org/tech-talk/telecom/security/the-fight-over-encrypted-dns-boils-over

「gigazine.net」といったドメイン名からIPアドレスを調べるDNSサーバーに対する問い合わせと応答は、通常は暗号化が施されていない平文で行われています。それゆえ、「どのドメインにアクセスするのか」という情報は筒抜けで、クエリが傍受されて別のアドレスにリダイレクトすることも可能でした。そのため、セキュリティ上の観点から暗号化は急務とされてきました。

DNSを暗号化しようとしてきた経緯について、以下の記事で詳しく報じています。

プライバシーに関わる情報や個人情報をISPに読み取られないようDNSとの通信を暗号化する動き - GIGAZINE

平文による通信はあまりにデメリットが大きいため、暗号化の必要性について異論が唱えられることはありませんでした。しかし、IEEE Spectrumは「『DNS over HTTPS』と『DNS over TLS』のどちらの暗号化方式を使うべきなのかには議論が存在する」と述べました。

DNS over TLSはセキュリティ通信用プロトコルであるTransport Layer Security(TLS)に依拠したDNSの暗号化方式です。CloudflareやGoogleなどの大手が提供するDNSサービスは、すでにDNS over TLSに対応しています。しかし、DNS over TLSでは、全ての暗号化されたパケットは853番ポートでやり取りされます。通信の内容は暗号化されているので第三者からはわかりませんが、「通信している」ということはわかってしまうため、「プライバシーに配慮しているとはいえない」というのがIEEE Spectrumの指摘です。

By mohamed_hassan

また、DNS over TLS のもう1つの欠点は、ハードウェアとアプリケーションの双方がTLSプロトコルをサポートしている必要があるということ。ハードウェアとアプリケーションのどちらか一方が接続を確立できない場合は、DNS over TLSによる保護は有効化されません。

一方、DNS over HTTPSはHypertext Transfer Protocol Secure(HTTPS)に依拠したDNSの暗号化方式で、DNS over TLSより後発の技術です。DNS over HTTPSでは通常のウェブアクセスと同じ443番ポートを介してクエリをやり取りするため、トラフィックからDNSクエリだけを識別するということが不可能です。

また、HTTPSは十分に普及している技術であるため、たいていのハードウェアとアプリケーションにおいてサポートされています。この点においても、DNS over HTTPSはDNS over TLSより優位であるわけです。

2019年9月にFirefoxとChromeはDNS over HTTPSに対応しました。2019年11月20日にはMicrosoftが「将来的にWindowsをDNS over HTTPSに対応させる」という見通しを発表しています。

Microsoftが「DNS接続の暗号化」に賛同、将来的にWindowsの対応も検討 - GIGAZINE

by VISHNU_KV

一方で、DNS over HTTPSに対する懸念も存在します。その1つは、「情報の独占」というもの。DNS over HTTPSを各ブラウザでオンにすると、FirefoxからのDNSクエリはCloudflareに、ChromeからのDNSクエリは基本的にはGoogleに送信されます。言い換えれば、CloudflareやGoogleは人々が「どこに接続しようとしているか」の情報を独占しているといえます。

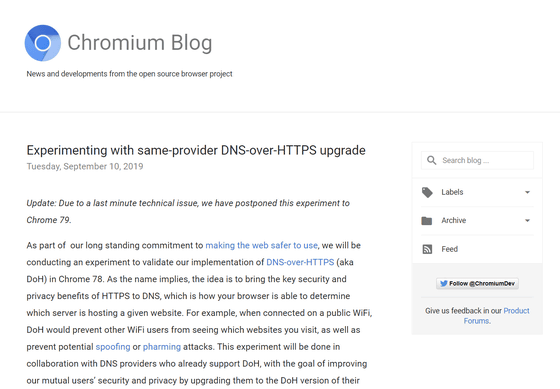

Firefoxを提供するMozillaは「デフォルト設定のままFirefoxを使うと、既存のDNS設定を無視してCloudflareの1.1.1.1サービスに接続するように変更する予定」と発表しています。Googleは「DNS over HTTPSに対応するDNSプロバイダーを利用している場合、自動的にChromeの通信をDNS over HTTPSを介して行う」という仕様変更をすでにリリースしています。

Chromium Blog: Experimenting with same-provider DNS-over-HTTPS upgrade

https://blog.chromium.org/2019/09/experimenting-with-same-provider-dns.html

IEEE Spectrumの指摘するDNS over HTTPSのもう1つの問題点が、「フィルタリングやペアレンタルコントロールが困難になる」というもの。DNS over HTTPSによって通信が全て暗号化されるため、「悪意のあるサイトや禁止されたサイトに対するアクセス」も区別できなくなります。それゆえ、ISPなどが悪意のあるサイトや禁止されたサイトへの接続を規制することは困難です。

IEEE Spectrumは、「ウェブブラウザでは、『DNS over TLSとDNS over HTTPSのどちらを使うか』と『どのDNSプロバイダーを使うか』がユーザー側で決められるようになるべきです」と述べています。

・関連記事

インターネットをより安全にする技術「DoH」に対して大手ISPが抱える懸念とは? - GIGAZINE

プライバシーに関わる情報や個人情報をISPに読み取られないようDNSとの通信を暗号化する動き - GIGAZINE

FirefoxがDNSとの通信を暗号化する「DNS over HTTPS(DoH)」を正式に実装すると発表 - GIGAZINE

Microsoftが「DNS接続の暗号化」に賛同、将来的にWindowsの対応も検討 - GIGAZINE

Googleの無料DNSサービス「Google Public DNS」がTLSセキュリティに対応 - GIGAZINE

DNS通信を暗号化するGoogleの動きを大手ISPがロビー活動で妨害している - GIGAZINE

・関連コンテンツ

in ネットサービス, Posted by darkhorse_log

You can read the machine translated English article What is the dispute over the hegemony of….