ロシア政府の関与するサイバー攻撃集団APT29は「特定の政府や法執行機関にのみ提供する」と主張するはずのスパイウェアメーカーが過去に作成したものと同一か類似したエクスプロイトを使用している

Googleの脅威分析グループ(TAG)が、2023年11月から2024年7月にかけて行われたモンゴル政府のウェブサイトへのサイバー攻撃に関する調査結果を発表しました。TAGの報告によると、攻撃を行ったのはロシア政府の支援を受けるハッキンググループ「APT29」で、スパイウェアメーカーの「Intellexa」と「NSO Group」が過去に開発したエクスプロイトを悪用していたとのことです。

State-backed attackers and commercial surveillance vendors repeatedly use the same exploits

https://blog.google/threat-analysis-group/state-backed-attackers-and-commercial-surveillance-vendors-repeatedly-use-the-same-exploits/

Russian government hackers found using exploits made by spyware companies NSO and Intellexa | TechCrunch

https://techcrunch.com/2024/08/29/russian-government-hackers-found-using-exploits-made-by-spyware-companies-nso-and-intellexa/

Commercial spyware vendor exploits used by Kremlin-backed hackers, Google says | Ars Technica

https://arstechnica.com/security/2024/08/commercial-spyware-vendor-exploits-used-by-kremlin-backed-hackers-google-says/

Russian APT29 hackers use iOS, Chrome exploits created by spyware vendors

https://www.bleepingcomputer.com/news/security/russian-apt29-hackers-use-ios-chrome-exploits-created-by-spyware-vendors/

「Cozy Bear」とも呼ばれるハッカー集団「APT29」は、ロシアの対外情報機関(SVR)との関係が深いとみられているグループで、これまでにアメリカ民主党全国委員会のサーバーへの侵入や、Microsoftへの攻撃によって一部のメールの流出が引き起こされたことなどで知られています。

Microsoftが「ロシアのハッキングでメールが流出した」とテキサス州の政府機関や大学に伝える - GIGAZINE

TAGは2024年8月29日に、モンゴルの多くの政府機関がAPT29による攻撃を受けたことを報告しました。

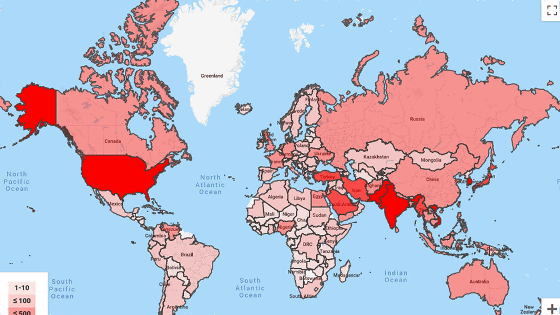

TAGによると、2023年11月から2024年7月の間にモンゴル政府のウェブサイトに埋め込まれていたエクスプロイトコードが発見されたとのこと。この間、iPhoneやAndroidデバイスを使用してこれらのサイトにアクセスしたユーザーは誰でも、スマートフォンのハッキングやパスワードを含むデータの漏えいのリスクがあったとされています。なお、SafariとChromeを標的とした該当のエクスプロイトはすでに修正済みですが、修正パッチが適用されていないデバイスでは依然として侵害のリスクが高まっているそうです。

APT29は、モンゴル政府の複数のウェブサイトに悪意のあるコードを仕込み、サイトを訪れたユーザーのデバイスに侵入する「水飲み場型」と呼ばれる攻撃を実施しました。また、Androidデバイスを標的としたキャンペーンでは、複数のエクスプロイトを組み合わせて、Chromeブラウザに保存されているユーザーのCookieを盗み出していたとされています。

Googleのセキュリティ研究者であるクレメント・ルシーニュ氏は「APT29がこの攻撃で誰を標的としていたかは定かではありません。しかし、エクスプロイトがホストされた場所や、通常、これらのサイトにアクセスするのは誰だったかを考えると、モンゴルの政府職員が標的とされた可能性が高いと考えています」と述べました。

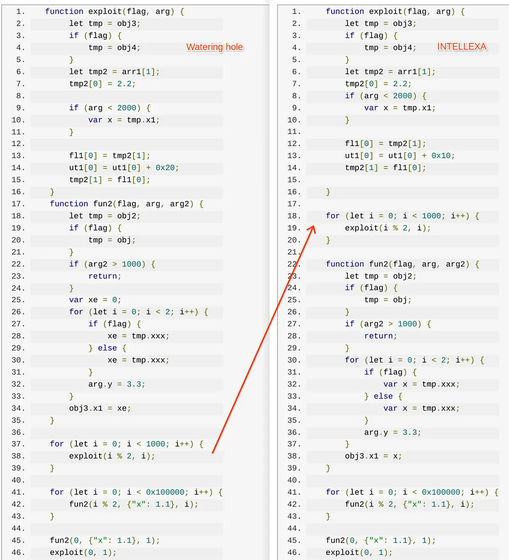

分析を行ったTAGは「攻撃者はスパイウェアメーカーのIntellexaおよびNSO Groupが以前に使用していたエクスプロイトと同一または著しく類似したエクスプロイトを使用しています」と報告しました。以下はAPT29が使用したエクスプロイトのコードと、2023年9月にIntellexaが使用したコードです。一部のコードの位置を除き、ほとんどのコードが同一であることが示されています。

IntellexaやNSO Groupといった企業は「商用スパイウェアベンダー(CSV)」と呼ばれ、「合法的な監視の手段として特定の政府や法執行機関にのみ製品を販売します」との合法性を主張しています。一方で、人権擁護団体やプライバシー保護団体から「違法な監視と抑圧のツール」との批判を受けてきました。

TAGは「APT29に使用されたエクスプロイトがCSVによって直接共有されたものなのか、それともAPT29がCSVのエクスプロイトを何らかの手段で入手して再利用しただけなのかは不明です」と述べた上で「私たちは、CSVが開発したエクスプロイトがAPT29を含む脅威アクターに拡散する可能性を強調しています」と指摘しました。

なお、NSO Groupの広報担当者であるギル・ライナー氏は「我々は自社製品をロシアに販売していません。NSO Groupの技術はアメリカ、イスラエル、同盟関係にある諜報機関と法執行機関にのみ販売されています。当社のシステムとテクノロジーは安全性が高く、外部の脅威を検出してブロックするために継続的な監視の対象となっています」と語っています。

・関連記事

ゼロデイ脆弱性のほとんどに「商用スパイウェアベンダー」が絡んでいたとGoogleの脅威分析チームが発表 - GIGAZINE

スマホ監視スパイウェア「Pegasus」にイギリス政府が感染していたと明らかに - GIGAZINE

「サイバー攻撃の58%がロシアからのものだった」とMicrosoftが発表、中国の台頭も顕著 - GIGAZINE

Microsoftのソースコードと内部システムにロシア政府系ハッカー「Midnight Blizzard」がアクセスしていたことが判明 - GIGAZINE

Microsoftがロシア政府支援のハッキンググループ「Midnight Blizzard」からサイバー攻撃を受けたと発表 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1r_ut

You can read the machine translated English article The Russian government-linked cyber atta….