Windowsアップデートをなかったことにしてしまう恐るべき「ダウングレード攻撃」が発見される

Windows Updateならぬ「Windows Downdate」を行うことで、修正済みのバグやセキュリティホールを復活させ、完全にアップデートされたはずのシステムを丸裸にしてしまう「ダウングレード攻撃」が、セキュリティ研究者によって発表されました。Microsoftはこの脆弱(ぜいじゃく)性への対応を急いでいますが、影響が広範にわたるため時間がかかる見通しです。

Windows Downdate: Downgrade Attacks Using Windows Updates - Black Hat USA 2024 | Briefings Schedule

https://www.blackhat.com/us-24/briefings/schedule/index.html#windows-downdate-downgrade-attacks-using-windows-updates-38963

Windows Update downgrade attack "unpatches" fully-updated systems

https://www.bleepingcomputer.com/news/microsoft/windows-update-downgrade-attack-unpatches-fully-updated-systems/

セキュリティ企業・SafeBreachの研究者であるアロン・レヴィエフ氏は、2024年8月3日から開催されているセキュリティカンファレンス「Black Hat 2024」で、Windows 10、11およびWindows Serverに存在する2つのゼロデイ脆弱性により、完全にアップデートされたシステムに古いセキュリティホールを再導入できることを発表しました。

このダウングレード攻撃では、脅威アクターは最新のデバイスを古いバージョンに強制ロールバックさせ、システムを容易に侵害できるような状態にしてしまうことができます。

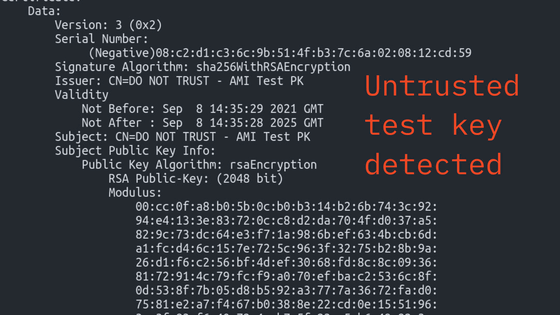

ダウングレード攻撃が発見されたきっかけは、2023年に発見された「BlackLotus UEFIブートキット」です。このマルウェアは、Windowsブートマネージャーをダウングレードしてセキュアブートをバイパスする機能を持っていました。

Windows 11のUEFIセキュアブートをバイパスしてPCを乗っ取る恐るべきマルウェア「BlackLotus」が70万円弱で販売されていることが発覚 - GIGAZINE

Microsoftは既にBlackLotus UEFIブートキットに対応していますが、「ダウングレード攻撃の標的となるのはセキュアブートだけなのだろうか?」と疑問に思ったレヴィエフ氏がWindows Updateを調べたところ、更新プロセスを悪用することでダイナミック・リンク・ライブラリ(DLL)やNTカーネルといった重要なOSのコンポーネントをダウングレードできることが判明しました。

しかも、ダウングレード攻撃をすると重要なコンポーネントがすべて古いバージョンにロールバックされているにもかかわらず、更新チェックでは完全にアップデート済みとみなされるので、リカバリツールやスキャンツールで問題を検出することは不可能でした。

この発見についてレヴィエフ氏は、「私は完全にパッチが適用されたWindowsマシンを、過去に存在した無数の脆弱性に対して無防備にすることができ、修正済みの脆弱性をゼロデイに変えて、世界中のあらゆるWindowsマシンで『完全にパッチ適用済み』という用語を無意味なものにしました」と語っています。

レヴィエフ氏によると、仮想化ベースのセキュリティ(VBS)のUEFIロックを物理的アクセスなしでバイパスできたのは、レヴィエフ氏が知る限りこれが初めてだとのこと。また、この問題はMicrosoftだけでなく、ダウングレード攻撃を受ける可能性のあるすべてのOSベンダーにとっても影響が大きいものだとレヴィエフ氏は指摘しています。

レヴィエフ氏は、責任ある情報開示プロセスの一環として、2024年2月にこの問題をMicrosoftに報告し、今回のBlack Hat 2024での発表までに6カ月の猶予期間を設けました。

ダウングレード攻撃の公表と同時に、Microsoftはこの不具合を「Windows Updateスタックの権限昇格の脆弱性(CVE-2024-38202)」と、「Windowsセキュアカーネルモードの権限昇格の脆弱性(CVE-2024-21302)」と認定し、公開しました。

Microsoftによると、これまでのところこれらの脆弱性を悪用しようとする試みは特定されていないとのこと。ただし、Microsoftは古いVBSのシステムファイルを無効化するアップデートに取り組んでいる最中であり、これが完了するまでWindowsはダウングレード攻撃に対して脆弱なままとなります。

Microsoftは「この脆弱性を特定し、協調的に開示することで責任を持った報告をしてくれたSafeBreachの活動に感謝しています。Microsoftは、徹底的な調査、影響を受けるすべてのバージョンのアップデートの開発、互換性テストを含む包括的なプロセスを実施し、このリスクからの保護を提供するための緩和策を積極的に開発しています」と述べました。

・関連記事

Microsoftはセキュリティより利益を優先し連邦政府や大企業のハッキングにつながる脆弱性を数年間無視していたと元従業員が証言 - GIGAZINE

Windowsのゼロデイ脆弱性を突くマルウェア「DevilsTongue」をイスラエルの民間企業が開発した可能性があるとMicrosoftが発表 - GIGAZINE

脅威アクター「PazzleMaker」に悪用されていた脆弱性がWindows Updateにより修正 - GIGAZINE

Windowsのインストーラーから管理者権限を取得できる脆弱性が発見される、攻撃の回避策は? - GIGAZINE

Windows 10の脆弱性を諜報機関の「NSA」が報告したことを専門家が重視する理由とは? - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1l_ks

You can read the machine translated English article A terrifying 'downgrade attack' that mak….