わざとシステムを攻撃させて攻撃手法を観測する「ハニーポット」を30日間設置した結果をセキュリティエンジニアが公開

遠隔でシステムを操作するツールである「SSH」への攻撃をわざと行わせて行動を観察する「ハニーポット」を30日間にわたって設置した結果をセキュリティエンジニアのソフィアン・ハムラウイ氏が公開しています。

What You Get After Running an SSH Honeypot for 30 Days

https://blog.sofiane.cc/ssh_honeypot/

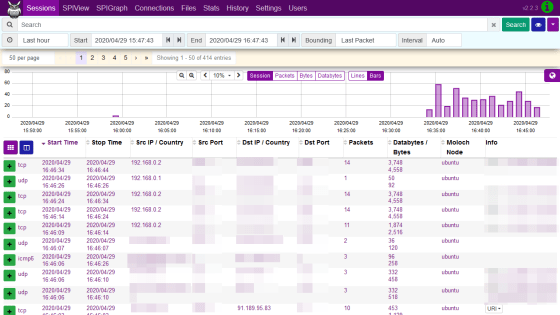

ハムラウイ氏はカーネルが「6.8.0-31-generic」でOSが「Ubuntu 24.04 LTS x86_64」のマシンを用意し、ハニーポットとして使用しました。

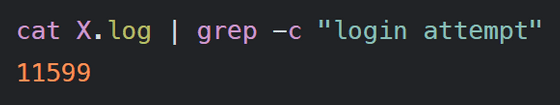

30日に行われたログイン試行は合計1万1599回で、1日あたり平均386回ログインが試されている事がわかります。

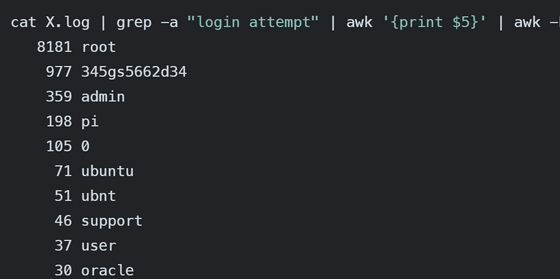

ログインを試す際に使用されたユーザー名のランキングには「root」や「admin」「ubuntu」「support」など、標準で使用されるものや一般的に使用されがちな名前が登場。第2位に「345gs5662d34」という不思議な名前が登場していますが、これはPolycom CX600というIP電話機で使用されている標準ユーザー名とのこと。

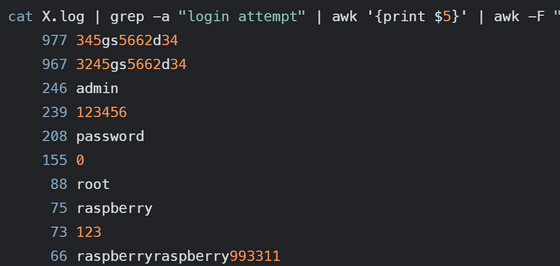

パスワードのランキングでも同様に、Polycom CX600で使用されている標準パスワードが上位に躍り出ました。そのほか「admin」「123456」「password」などいかにも危険なパスワードが試されています。

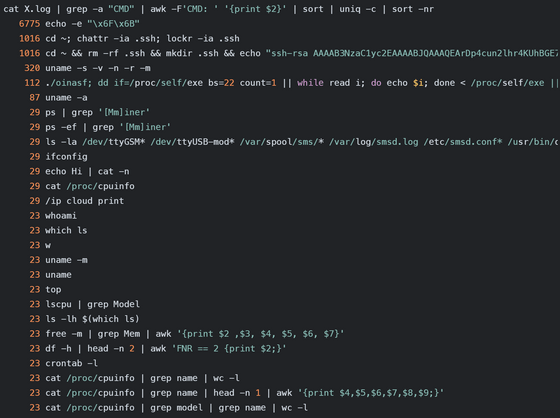

ログインに成功した後に実行されているコマンドは下図の通り。一番多く実行されたコマンドは単純に「ok」を出力するだけのものですが、2番手・3番手には「.ssh」を破壊して攻撃者以外のSSH接続を不可能にするコマンドが登場。その他、システムの情報を調べるコマンドなどが並びました。

「./oinasf」という謎のスクリプトを実行するコマンドが100回以上送信されており、侵入のための何らかの戦略が存在している事がうかがえるとのこと。全体として、攻撃者は直接的な操作および持続的なアクセスを確立しようとしているため、こうした一般的ながらも壊滅的な被害をもたらす手段に対する防御が大切です。

下記は「MIPS」と呼ばれるルーターやIoTデバイスをターゲットにしたマルウェアをインストールしようとするコマンド。

下図に登場する「Sakura.sh」は「Gafgyt」という名前のマルウェアの一部とのこと。GafgytはIoTデバイスやLinuxベースのシステムに影響を与えるボットネットです。

先ほど出てきたIP電話の例もあるように、ルーターやIoTデバイスをターゲットにした攻撃が散見されており、防御が手薄になりがちなPC以外のデバイスにも気を配るべきだと言えそうです。

・関連記事

偽の「試験解答サイト」が不正行為を行う学生を引っかけようとしている - GIGAZINE

FBIがハッカー集団「BlackCat」のサイトを押収し復号キーを配布、BlackCatは効いていないと主張するも致命傷の可能性 - GIGAZINE

人気ゲーム「Dota 2」がチーター向けトラップで4万件以上の不正アカウントを排除 - GIGAZINE

違法コピーにクリエイティブな天罰を下す9つのゲーム - GIGAZINE

アクセスしたユーザーのIPアドレスを表示するだけの小さなサイト「icanhazip.com」が毎日数百億リクエストされるようになるまでの経緯と対応 - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by log1d_ts

You can read the machine translated English article A security engineer publishes the result….