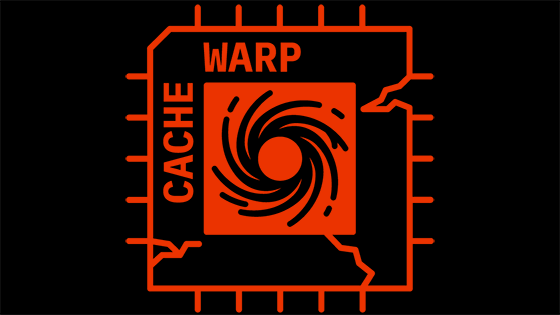

AMD製CPUの脆弱性を突いてルート権限を奪取する攻撃「CacheWarp」が発見される

AMD製CPUに搭載された仮想マシン保護技術に存在する脆弱性を悪用することで、ルート権限の奪取が可能であることが明らかになりました。問題の攻撃手法を発見したのはドイツのセキュリティ研究機関「CISPA」に所属する研究チームで、研究チームは攻撃手法を「CacheWarp」と名付けて詳細を報告しています。

CacheWarp

https://cachewarpattack.com/

AMD INVD Instruction Security Notice

https://www.amd.com/en/resources/product-security/bulletin/amd-sb-3005.html

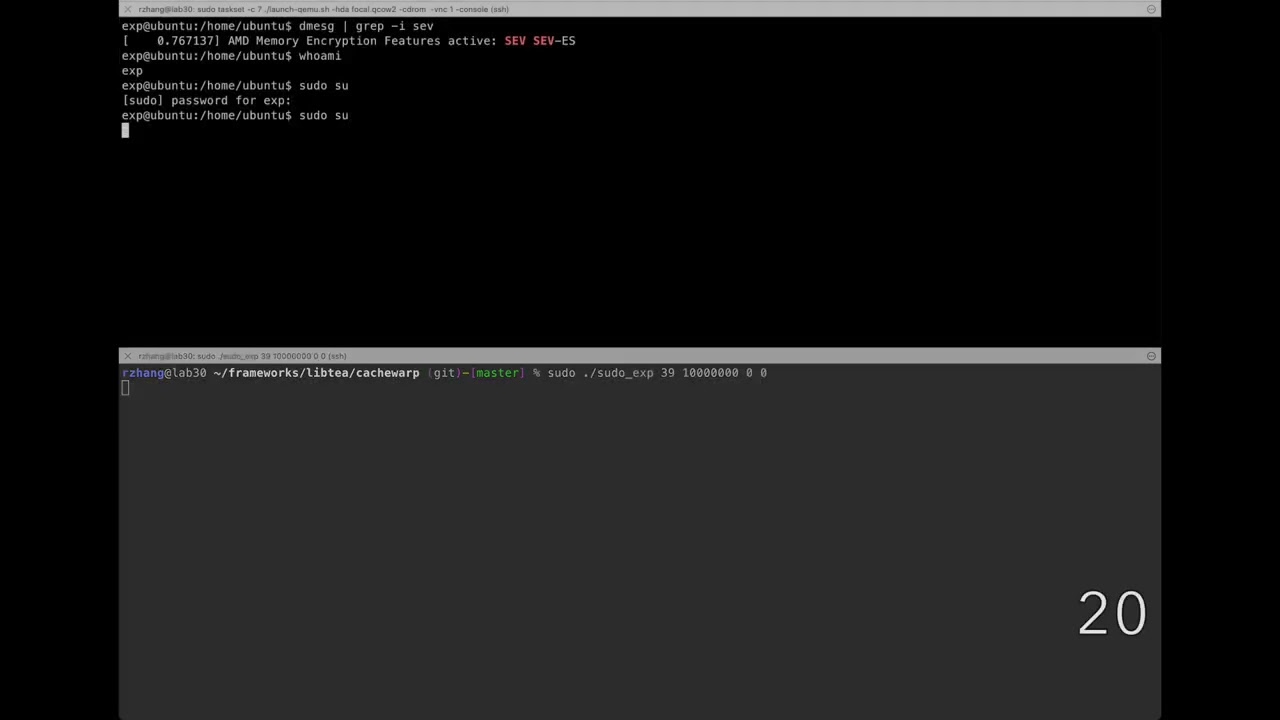

AMDのサーバー向けCPU「EPYC」には「SEV-ES」や「SEV-SNP」といった仮想マシン保護機能が搭載されています。研究チームによると、これらの仮想マシン保護機能には「仮想マシンのキャッシュを古い状態に戻せる脆弱性」が存在しているとのこと。攻撃者が脆弱性を悪用すると「すでに認証済みの古いセッションを復元し、権限を奪取する」という攻撃が可能となります。

CacheWarpによる攻撃を実証するムービーが以下。ムービーを再生すると、攻撃者がルート権限を奪取する様子を確認できます。

CacheWarp Demo - Bypassing Sudo Authentication - YouTube

AMDは「第1世代AMD EPYCプロセッサ」「第2世代AMD EPYCプロセッサ」「第3世代AMD EPYCプロセッサ」が攻撃の影響を受けることを確認しており、第3世代AMD EPYCプロセッサを対象にファームウェアアップデートを提供しています。一方で第1世代および第2世代AMD EPYCプロセッサについては「SEVおよびSEV-ESがゲスト仮想マシンのメモリ整合性を保護するように設計されておらず、SEV-SNPは利用できない」という理由から緩和策を提供していません。

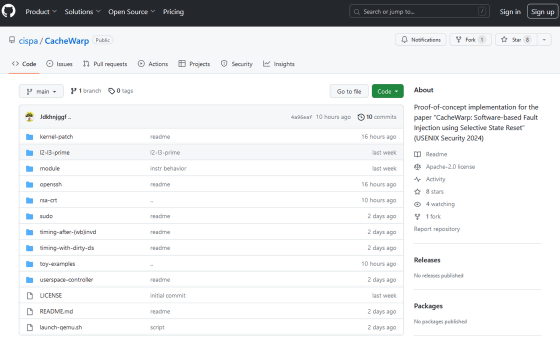

なお、研究チームはCacheWarpの概念実証コードを以下のGitHubリポジトリで公開しています。

GitHub - cispa/CacheWarp: Proof-of-concept implementation for the paper "CacheWarp: Software-based Fault Injection using Selective State Reset" (USENIX Security 2024)

https://github.com/cispa/CacheWarp

・関連記事

AMD製CPUにデータを盗み取られる脆弱性「Zenbleed」が存在することが判明、仮想マシンやコンテナも関係なくデータ窃取可能 - GIGAZINE

「AMDのCPUに深刻な脆弱性がある」とのCTS Labs発表による一大騒動まとめ - GIGAZINE

IT業界を根幹から揺るがした脆弱性「Spectre」「Meltdown」はCPUのパフォーマンスにどんな爪痕を残したのか? - GIGAZINE

Intel製CPUに新たな脆弱性「LVI」が判明、個人情報や企業の機密情報が流出する可能性も - GIGAZINE

Intel製CPUに見つかった新たな脆弱性「SPOILER」はまたもシリコンレベルでの再設計による修正が必要 - GIGAZINE

・関連コンテンツ

in セキュリティ, Posted by log1o_hf

You can read the machine translated English article Attack 'CacheWarp' that exploits the vul….