デバイスの電源LEDをビデオ撮影して暗号化キーを盗み出す手法が実証される

多くの電子機器には、電源が入っているかどうかを示すためのLEDが搭載されています。このLEDをビデオ撮影することで、デバイスの暗号化キーを復元できるという、ビデオベースの暗号解読法をハッカーのベン・ナッシー氏らが明らかにしました。

Video-Based Cryptanalysis

https://www.nassiben.com/video-based-crypta

Hackers can steal cryptographic keys by video-recording power LEDs 60 feet away | Ars Technica

https://arstechnica.com/information-technology/2023/06/hackers-can-steal-cryptographic-keys-by-video-recording-connected-power-leds-60-feet-away/

この手法がどんなものなのかをざっくりと解説しているムービーが以下です。

Video-Based Cryptanalysis - YouTube

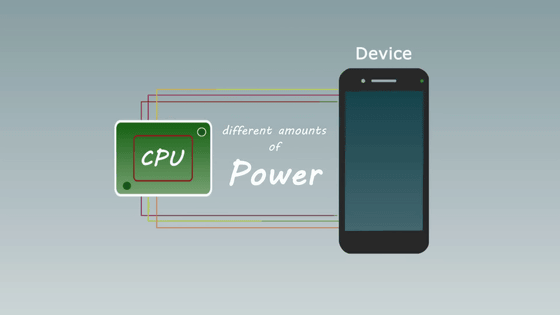

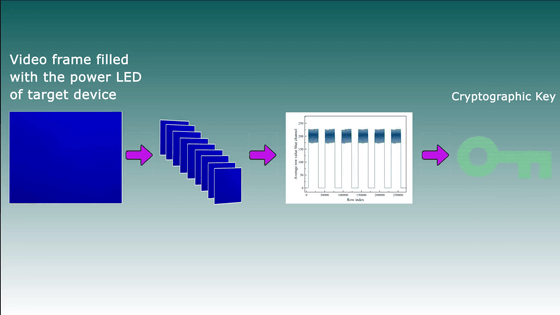

デバイスがCPUを用いる処理を行ったときの消費電力量は、常に一定というわけではありません。

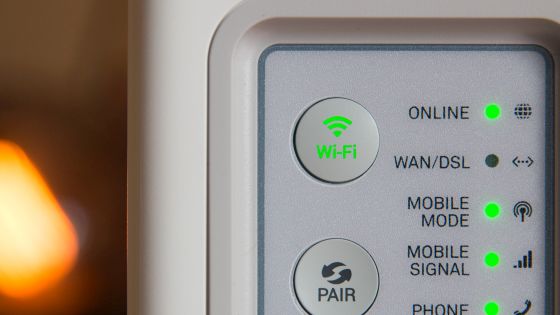

消費電力量の変化は、電源LEDのわずかなちらつきとして現れます。

また、デバイスに接続している他デバイスのLEDもちらつきます。

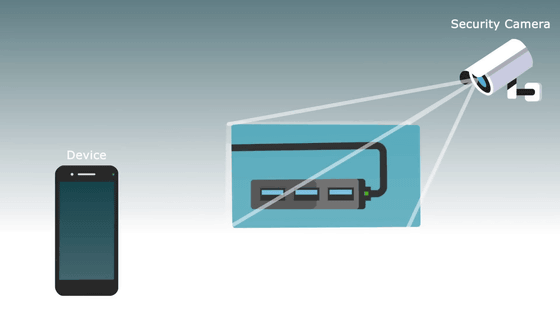

ナッシー氏らが開発したのは、このLEDのちらつきをスマートフォンのカメラやセキュリティカメラで撮影する手法。

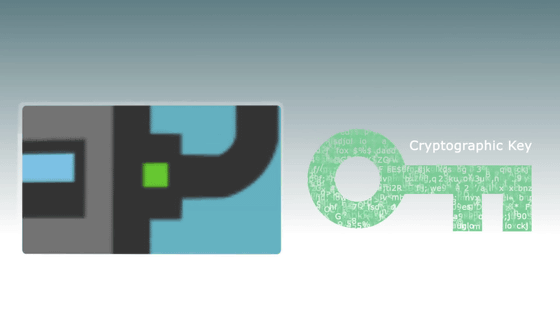

これにより、攻撃者はデバイスが暗号化と復号に用いる秘密の暗号化キーを手に入れられるとのこと。

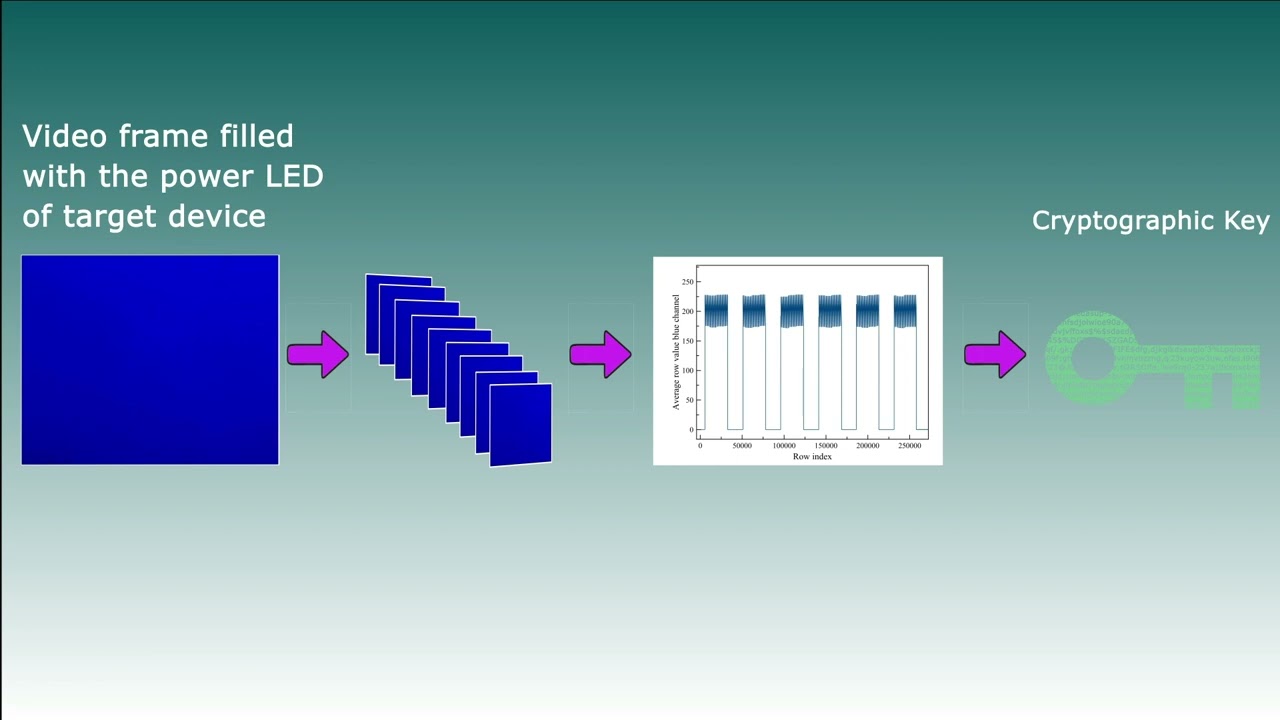

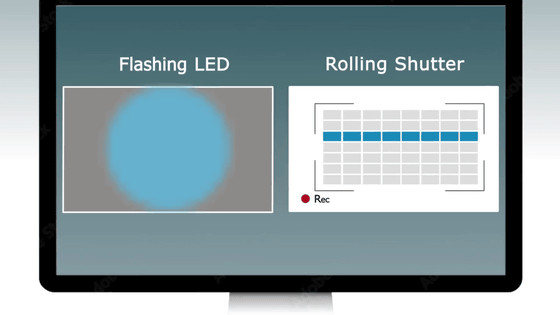

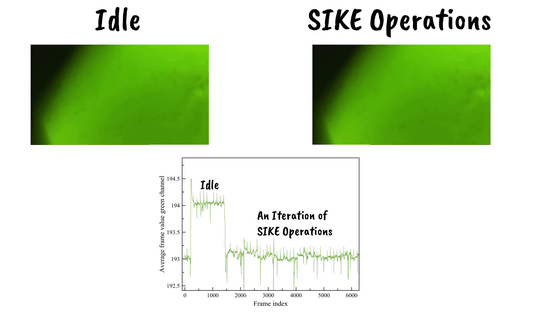

方法としては、撮影した電源LEDの映像を拡大し、ローリングシャッターを利用して色の読み取りを実施。

フレームごとのLED色の微妙な変化を捉えることで、暗号化操作の開始点と終端点を確認します。

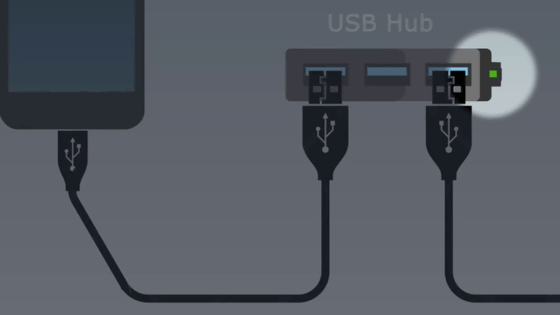

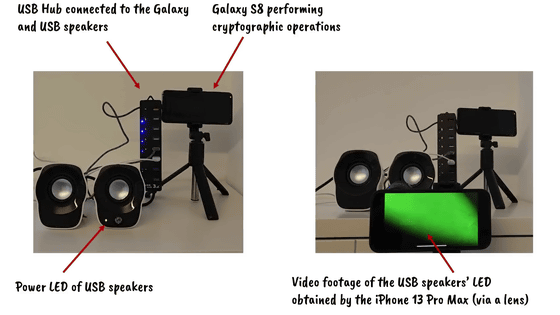

具体的には、Samsung Galaxy S8を充電しているのと同じUSBハブに接続していたスピーカーのLEDをiPhone 13 Pro Maxのカメラで撮影することで、Galaxy S8の378ビットの暗号化キーが得られたとのこと。

LEDの色の違いは肉眼では確認できないほどの差でしたが、RGB値には微妙な違いが出ています。

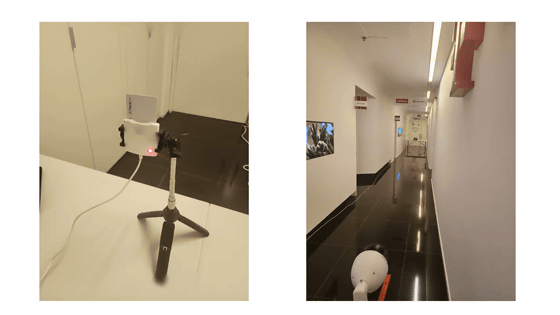

また、スマートカードリーダーの場合は16m離れたところからネットワークカメラでLEDを撮影し、映像を分析することで256ビットのECDSAキーが得られています。

ナッシー氏らによると、この脆弱(ぜいじゃく)性は電源LEDではなく暗号ライブラリの問題ですが、電源LEDは悪用のための視覚的なインフラを提供してしまっているとのこと。

今回実証された攻撃を防ぐ方法は、最新の暗号ライブラリを用いることだそうです。

・関連記事

カメラに写った被写体の情報を表示して翻訳やWi-Fiパスワード認識まで可能な新機能「Google Lens」が発表される - GIGAZINE

SSHの公開鍵暗号には「RSA」「DSA」「ECDSA」「EdDSA」のどれを使えばよいのか? - GIGAZINE

FirefoxとThunderbirdの「マスターパスワード」は1分で破ることが可能と指摘される - GIGAZINE

・関連コンテンツ