JavaのLog4jライブラリで「Log4Shell」に加えて新たな脆弱性「CVE-2021-45046」が発覚、アップデートで対応可能

Javaのログ出力ライブラリであるLog4jで、任意のコードをリモート実行される深刻な脆弱(ぜいじゃく)性・CVE-2021-44228、通称「Log4Shell」が発見されました。Log4jを提供するApacheソフトウェア財団(ASF)は、さらに新たな脆弱性・CVE-2021-45046が発覚したと報告しており、Log4jをバージョン2.16.0以降にアップデートするように呼びかけています。

CVE - CVE-2021-45046

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-45046

CVE-2021-45046- Red Hat Customer Portal

https://access.redhat.com/security/cve/cve-2021-45046

Log4Shell Update: Second log4j Vulnerability Published (CVE-2021-44228 + CVE-2021-45046) | LunaSec

https://www.lunasec.io/docs/blog/log4j-zero-day-update-on-cve-2021-45046/

Protection against CVE-2021-45046, the additional Log4j RCE vulnerability

https://blog.cloudflare.com/protection-against-cve-2021-45046-the-additional-log4j-rce-vulnerability/

Log4jのバージョン2.0 beta9からバージョン2.14.1までで確認されているLog4Shellがどういう脆弱性なのかは以下の記事にまとめられています。

JavaのLog4jライブラリで発見された脆弱性「Log4Shell(CVE-2021-44228)」はなぜ世界中に大きな影響を与えるのか? - GIGAZINE

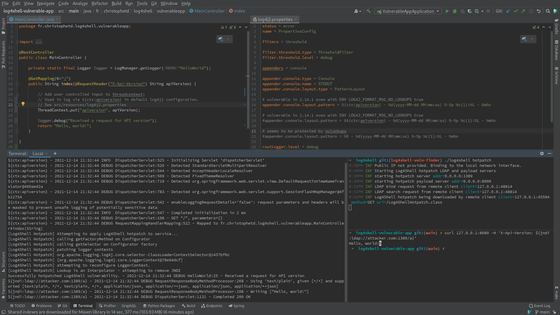

ASFは2021年12月10日に、Log4Shellの対策を行ったバージョン2.15.0をリリースしました。しかし、、デフォルト以外の特定の構成ではLog4Shellの対策が不十分であることが判明。Apacheによれば、デフォルト以外のPatternLayoutを用いる場合、Context Lookup(${ctx:loginId}など)あるいはThread Context Map(%X、%mdc、%MDC)を使用すると、Thread Context Mapの入力データを制御できる攻撃者がJNDI参照パターンで不正な入力データを作成し、DoS攻撃を引き起こせる可能性があったとのこと。

これまでLog4Shellエクスプロイトの回避策として、「log4j2.noFormatMsgLookup」をTrueに設定する方法が紹介されていましたが、CVE-2021-45046はこの無効設定を回避して攻撃できる可能性があったことがわかりました。

そこで、ASFは2021年12月14日にバージョン2.16.0(Java 8以降)をリリースしました。バージョン2.16.0は、新たに発覚した脆弱性であるCVE-2021-45046に対応するもので、バージョン2.16.0ではJNDI機能そのものがデフォルトで無効となったほか、Message Lookup機能が削除されました。

Apache Log4j 2.16.0 is now available. Thanks to the Apache Logging Services Project Management Committee (PMC) for working around the clock to get the release out so quickly!https://t.co/fCVZWwUgN6 #Apache #OpenSource #innovation #community #log4j #security pic.twitter.com/Odhf1xawYl

— Apache - The ASF (@TheASF) December 13, 2021

また、ASFはJava 7実行環境向けにLog4jのバージョン2.12.2をリリースしています。これまでJava 7に対応したLog4jはバージョン2.12.1が最終版でしたが、Log4ShellとCVE-2021-45046に対応するため、Java 7実行環境バージョン2.12.2がリリースされました。ASFは可能な限り速やかにLog4jをアップデートするように呼びかけています。

・関連記事

まるでスカウターな片目ARグラス「Air Glass」をOPPOが発表 - GIGAZINE

JavaのLog4jライブラリで発見された脆弱性「Log4Shell(CVE-2021-44228)」はなぜ世界中に大きな影響を与えるのか? - GIGAZINE

Log4jライブラリのゼロデイ脆弱性「Log4Shell」で脆弱なサーバーを標的にした攻撃が続発中、仮想通貨マイナーのインストール・ボットネット拡散・データ盗難などやりたい放題 - GIGAZINE

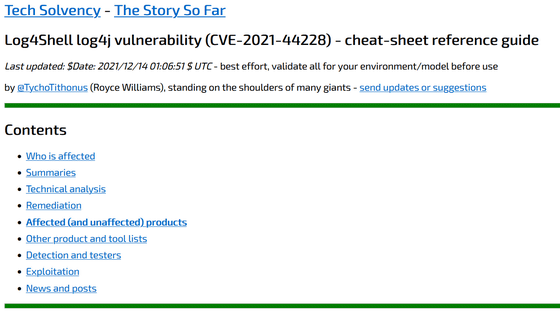

Java・Log4jライブラリの脆弱性「Log4Shell」に対応する方法などをまとめたチートシートが公開中、影響のあるプロダクトも一目で明らかに - GIGAZINE

世界中を揺るがすJavaライブラリのゼロデイ脆弱性「Log4Shell」を突く攻撃は発覚前からすでに始まっていた - GIGAZINE

Log4jのゼロデイ脆弱性「Log4Shell」を悪用する攻撃が急増中、中国政府の関与も疑われる - GIGAZINE

・関連コンテンツ

in ソフトウェア, ネットサービス, セキュリティ, Posted by log1i_yk

You can read the machine translated English article In addition to 'Log4Shell', a new vulner….