ユーザーの信頼を得た後に「アップデートで徐々にマルウェアを配信する」という手法をとるアプリが発見される

口座管理アプリやSNSなどからユーザー情報を盗み出すマルウェア「バンキング型トロイの木馬」が、Google Playで配信されたアプリ群に仕込まれていたことが発覚しました。当該アプリは既に合計30万回以上ダウンロードされています。

Deceive the Heavens to Cross the sea — ThreatFabric

https://www.threatfabric.com/blogs/deceive-the-heavens-to-cross-the-sea.html

Google Play apps downloaded 300,000 times stole bank credentials | Ars Technica

https://arstechnica.com/information-technology/2021/11/google-play-apps-downloaded-300000-times-stole-bank-credentials/

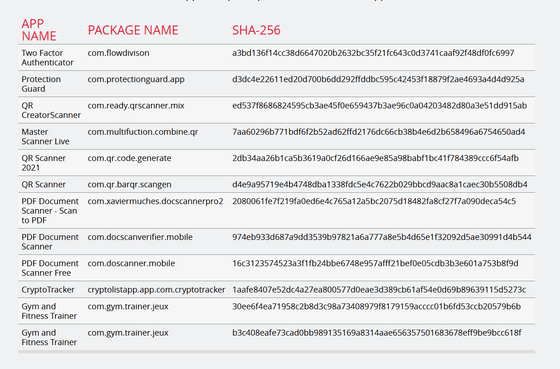

この問題を報告したセキュリティ企業のThreatFabricは、「Two Factor Authenticator」「Protection Guard」など該当するアプリ12件の名前を公開していますが、すでにGoogle Playからは削除されています。

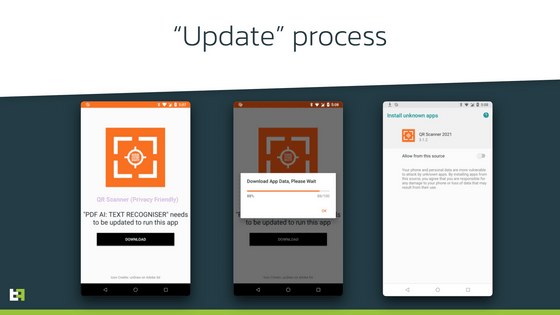

ThreatFabricによると、これらのアプリは「まともなアプリ」を装って配信されており、ユーザーがアプリをインストールすると、追加機能を含めたアップデートを行うよう求めてきます。このアップデートの過程で「提供元不明」のアプリをインストールすることが求められ、ユーザーが承認すると、マルウェアに感染するとのこと。

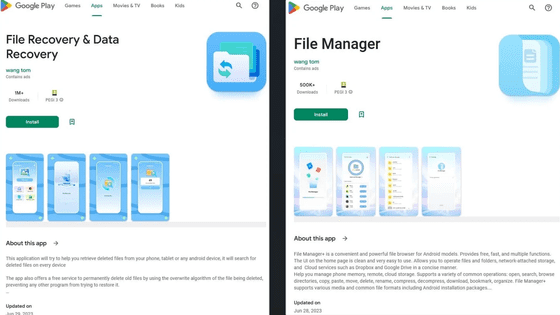

問題のアプリはQRコードリーダーやエクササイズなどのツールアプリとして配信されていました。これらのアプリに対しては、まともなアプリを装うために肯定的なサクラレビューが多数投稿されていたほか、追加機能として配信するアップデートにも告知通りの機能を備え、ユーザーに疑いを抱かせないようにしていたとのこと。

また、攻撃者はGoogle Playが新しく設けた規制に対処するため、極力フットプリントを削減してGoogle Playに登録。この状態では悪意のあるコードや不必要な権限は含まれていなかったため、Google Playのマルウェア自動検知システムやユーザーのセキュリティソフトによる検知を回避していました。さらに、攻撃者はすべてのユーザーにアップデートを配信するのではなく、国や地域ごとに配信するといった手法をとっていたとのこと。ThreatFabricは「信じられないほど注意を払った攻撃者の行動のおかげで、マルウェア検知アプリによる検知率も非常に低く保たれています」と述べています

検知されたマルウェアは「Anatsa」「Alien」「Hydra」「Ermac」の4つ。ThreatFabricは「注目すべきはGoogle Playの規制に早々に対応していることです。最小限のフットプリントで登録されたアプリからマルウェアを検知することの難しさは、検知アプリの低検知率からも裏付けられています」と述べました。

・関連記事

世界で最も危険なマルウェア「Emotet」のネットワークを抹消すると警察組織が発表 - GIGAZINE

155億円もの身代金を奪ったランサムウェア「Ryuk」が用いる手法とは? - GIGAZINE

「CIAによって開発されたマルウェアを発見した」とサイバーセキュリティのカスペルスキーが発表 - GIGAZINE

累計1000万台超のスマートフォンから毎月数億円を詐取したマルウェア「GriftHorse」が報告される - GIGAZINE

・関連コンテンツ