たった1000円でログイン情報を販売する大規模リークの元凶にもなった「Genesis Market」とは?

コンピューターゲーム販売企業のElectronic Arts(EA)がハッキングにあい、大量のソースコードが盗まれたと2021年6月10日に報じられました。この攻撃を行ったハッカーは、「Genesis Market」と呼ばれる地下サイトで約1000円でEAのSlackアカウントのログイン情報を購入していたことが判明しています。

Inside the Market for Cookies That Lets Hackers Pretend to Be You

https://www.vice.com/en/article/n7b3jm/genesis-market-buy-cookies-slack

「バトルフィールド」シリーズや「FIFA」シリーズなどで知られるEAがハッキングされ、大量のソースコードと内部ツールが盗み出されたと、2021年6月10日に発覚しました。

EAがハッキングされ盗まれた780GBものソースコードや内部ツールなどが販売される - GIGAZINE

IT系ニュースメディアのMotherboardの伝えるところによると、この事件を起こしたハッカーは10ドル(約1100円)で購入したCookieを使ってEAのSlackアカウントにログインし、ITサポート担当をだまして会社の内部ネットワークに侵入したとのこと。

Motherboardはこのハッカーと接触しており、「Genesis Market」という招待制の地下サイトでハッカーがCookieを購入したことを突き止めています。

Cookieは、コンピューターがさまざまな情報を保存するための小さなファイル。ユーザーがウェブサイト上で入力した情報やログイン情報などはCookieとしてデバイスに保存可能です。Cookieの仕組みについては以下から読むことができます。

Cookieとは何ですか? | GIGAZINE.BIZ

また、ユーザーが訪れたウェブサイトとは関係のない、広告企業のCookieをウェブサイトが利用することで、ウェブサイトは自社サイト以外におけるユーザーの行動を追跡できるようになります。これはサードパーティーCookieと呼ばれ、近年はプライバシーの観点から利用が懸念されています。

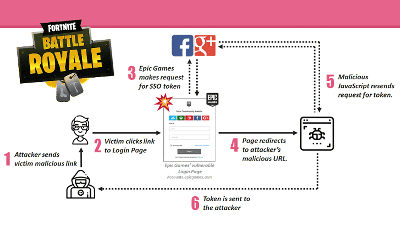

Motherboardによると、Genesis Marketを利用するとCookieやデバイスのフィンガープリントによって、ハッカーは攻撃のターゲットとなるブラウザの「レプリカ」を作成できるようになるそうです。

Genesis Marketについて調査を行ったサイバーセキュリティ企業のNetaceaの調査責任者であるMatthew Gracey-McMinn氏は、Genesis Marketで購入したデータがあればハッカーは二段階認証をバイパスできるケースがあると述べています。これはGenesis Marketのデータを使ってログインしたユーザーが「正規のユーザー」に見えるためで、「この種のデータにより、ハッカーと被害者はほとんど区別がつかなくなります」とGracey-McMinn氏は説明しました。

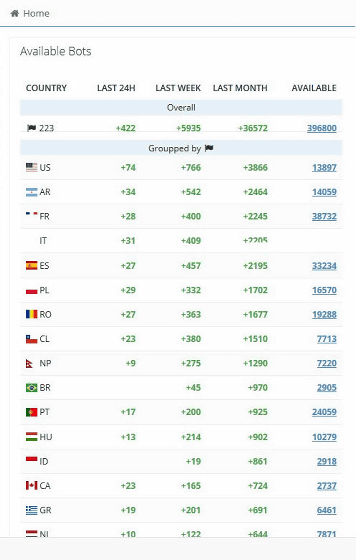

また、EAを攻撃したハッカーは単に1つのCookieを購入したのではなく、ボットネットの一部として動作するボットへの排他的アクセス権を購入しました。マルウェアの一種であるボットは一般的に「法執行機関がハッカーの居場所を特定できなくする」あるいは「DDoS攻撃」といった目的で利用されることが多いもの。一方、Genesis Marketではボットを利用することでウェブサービスに関連したCookie情報を取得できるようにしており、「5000のCookieと結び付いたボット」といった単位で販売されます。ウェブサービスには、Facebook、Apple、Netflix、GitHub、Steam、Instagram、Adobe、Amazon、Google、Tumblr、Twitter、Dropbox、PayPal、LinkedIn、Slack、Spotify、Reddit、Pinterestなどが含まれるとのこと。

EAを攻撃したハッカーは、Genesis Marketでは目的とするウェブサービスを「URLでフィルタリングできる」と述べています。実際にGracey-McMinn氏らがGenesis Market上で「Slack」に関連するボットを検索したところ、3500件以上存在することが明らかになっています。

なお、Genesis Market上で販売されているボットの総数は約40万件でした。

ボットを購入したハッカーはメールアドレスやパスワードなど、Cookieに含まれているログイン情報を取得できるため、それらのウェブサイトにアクセスすることが可能となります。また、Genesis Marketのブラウザプラグインとログイン情報を使用して、より細かいレベルで被害者を模倣することもできます。しかも、ボットがまだアクティブである場合、情報が収集され続けるため、新しいボットを購入せずともデータが流入し続けるとのこと。「基本的に、早めに購入するとお買い得になります。最終的には70セント(約77円)で数百ドル(数万円)の価値があるものを手に入れることができますから」とGracey-McMinn氏は述べました。

Gracey-McMinn氏らは、Genesis Marketの背後に存在するグループは1つであるとみています。このグループはもともと自らマルウェアを使って収集した情報を販売しており、後に他の人が同様に情報を販売できるようにした模様。

研究者らはGenesis Marketのプラグインをリバースエンジニアリングすることで、プラグインを介した攻撃を監視できるとしていますが、一方でプラグインを使用しない攻撃については検出が難しいとも述べています。

・関連記事

ウェブアプリに対する典型的な攻撃手法とその対策まとめ - GIGAZINE

無料でロシアのハッカーを退散させられる「トリック」とは? - GIGAZINE

ロシアのサイバー犯罪フォーラム最大手が続々ハッキングされる、「サイバー犯罪者つぶし」が活性化か - GIGAZINE

Cookieが規制された後でもユーザーを識別し行動を追跡する方法 - GIGAZINE

・関連コンテンツ