事実上ほぼ全てのWi-Fiデバイスに内在する脆弱性「FragAttacks」が公開される、ユーザー名やパスワードの流出、PCの乗っ取りも可能

ベルギーのセキュリティ研究者であるMathy Vanhoe氏(@vanhoefm)が1997年以降に販売された全Wi-Fiデバイスに内在する脆弱性「FragAttacks」を公開しました。

FragAttacks: Security flaws in all Wi-Fi devices

https://www.fragattacks.com/

Fragment and Forge: Breaking Wi-Fi ThroughFrame Aggregation and Fragmentation

(PDFファイル)https://papers.mathyvanhoef.com/usenix2021.pdf

WiFi devices going back to 1997 vulnerable to new Frag Attacks | The Record by Recorded Future

https://therecord.media/wifi-devices-going-back-to-1997-vulnerable-to-new-frag-attacks/

New vulnerabilities discovered in the Wi-Fi standard compromise devices from 1997 to the present – Explica .co

https://www.explica.co/new-vulnerabilities-discovered-in-the-wi-fi-standard-compromise-devices-from-1997-to-the-present.html

Vanhoe氏が公開した脆弱性は3種あり、いずれも現行のWi-Fiの基盤となる無線LAN規格「IEEE 802.11」の設計自体に起因しています。3種のうち1種は複数のEthernetフレームを1つの802.11フレームへとまとめて送信する「フレームアグリゲーション」に、残り2種はサイズの大きいフレームを小さいフレームに分割することで接続の信頼性を高める「フレームフラグメンテーション」に関係しています。

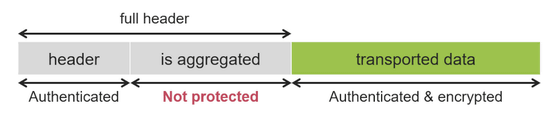

フレームアグリゲーションに関する脆弱性については、フレームアグリゲーションは小さなフレームを大きなフレームに結合することでネットワーク速度とスループットを向上するという機能です。この機能のため、各フレームには「結合されたものかどうか」を識別するためのヘッダが付与されていますが、Vanhoe氏によると「結合された」という状態を表すヘッダには保護が存在しないため、攻撃者側がこのヘッダ部分を改変することでトラフィックの傍受が可能になるとのこと。

Vanhoe氏は送信者側が認証されていない段階でもフレームの転送を許してしまうルーターの存在を確認していると述べ、こうしたルーターではユーザーの操作なしでも上記のアグリゲーション攻撃を実行できると指摘しています。

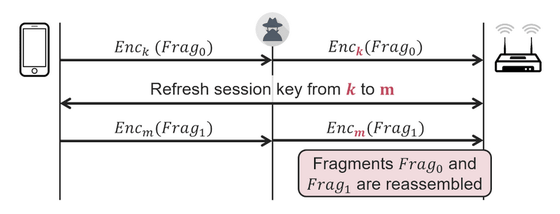

フレームフラグメンテーションに関係する脆弱性その1については、接続の信頼性を高めるために大きなフレームを小さい断片に分割する際に使用する暗号鍵に関するもの。この暗号鍵は、1つのフレームを分割する際には共通の暗号鍵が使われますが、Wi-Fi接続者側に「暗号鍵を確認する」というプロセスが存在しないため、デバイス側から渡された暗号鍵を無条件で使って断片を復元してしまいます。そのため、Vanhoe氏によると、元々の暗号鍵とは異なる暗号鍵を渡すことでデータを流出させることができます。しかし、この方法はあくまで「理論上起こりうる」という程度とのことです。

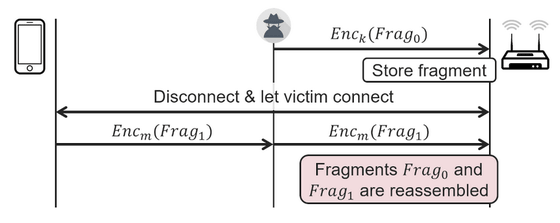

フレームフラグメンテーションに関係する脆弱性その2については、クライアントがネットワークから切断した際にWi-Fiデバイスのメモリ上に再構築されていないフラグメントが削除されないまま残されてしまうという設計に関するもの。この設計を利用して、アクセスポイントのメモリに悪意のあるフラグメントを置いておくことで、受信者側が送信した断片と置かれていた悪意のあるフラグメントを強制的に結合させてしまうことが可能とのこと。この脆弱性について、Vanhoe氏は「珍しいように思えるが、実際にデータを盗み出すことができる」と述べています。

こうしたフラグメンテーションに関係する脆弱性について、一般的な実装においてはさらに「受信者側に『断片が同じフレームに属していたかどうか』を調べるプロセスが存在しない」という欠陥も存在しているとVanhoe氏。この欠陥により、異なるフレームから抽出した断片を混合することで「フレームの偽造」まで可能になる上に、場合によっては暗号化済みの断片と平文の断片の混合までできてしまうとVanhoe氏は説明しています。

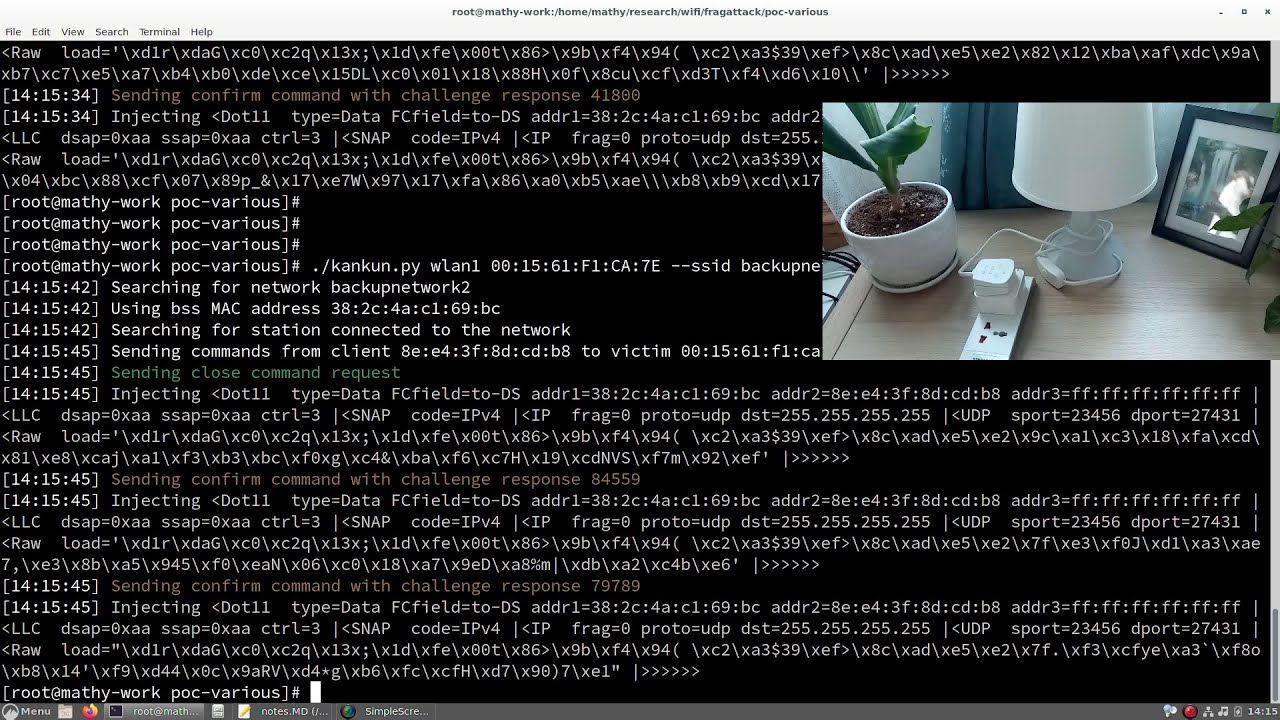

Vanhoe氏によると、これらの脆弱性を用いることで暗号化されたフレームを偽装可能で、Wi-Fiデバイスのユーザー名やパスワードの傍受やデバイス自体の乗っ取りも実現します。実際にVanhoe氏は、ニューヨーク大学の学生向けページのユーザー名とパスワードを盗み出したり、スマート家電を経由して保護されたWi-Fiネットワークに接続済みのWindows 7マシンを乗っ取ったりする方法を実演しています。

FragAttacks: Demonstration of Flaws in WPA2/3 - YouTube

今回の脆弱性公開について、Vanhoe氏はWi-Fiに関する業界団体のWi-Fi AllianceとIndustry Consortium for Advancement of Security on the Internet(ICASI)に情報を提供し、セキュリティ上の対策やデバイスメーカー各社がファームウェアパッチを作成するための期間を設けてから発表が行われました。今回の3種の脆弱性に関する共通脆弱性識別子(CVE)は以下の全12種となります。

・CVE-2020-24588

・CVE-2020-24587

・CVE-2020-24586

・CVE-2020-26145

・CVE-2020-26144

・CVE-2020-26140

・CVE-2020-26143

・CVE-2020-26139

・CVE-2020-26146

・CVE-2020-26147

・CVE-2020-26142

・CVE-2020-26141

2021年5月12日に配布されたWindows Updateでは、全12種中3種に関するバグ修正が行われたとのことです。

・関連記事

iPhoneやGalaxyなど10億を超えるWi-Fi端末に通信を傍受される脆弱性「Kr00k」が存在すると判明 - GIGAZINE

Wi-Fi経由でSnapdragon搭載スマートフォンを乗っ取り可能な脆弱性が発見される - GIGAZINE

Wi-Fiセキュリティ新規格「WPA3」にWi-Fiのパスワードが漏れる新たな脆弱性が発見される - GIGAZINE

・関連コンテンツ

in 動画, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article The vulnerability 'Frag Attacks' inheren….