暗号化メッセンジャー「Signal」のCEOが「警察御用達のiPhone解析ツール」をハッキングしたと報告

暗号化メッセンジャーアプリ「Signal」の創設者であるモクシー・マーリンスパイクCEOが、警察がSignalなどの暗号化を回避するために使うツールの解析に成功したことを明らかにしました。

Signal >> Blog >> Exploiting vulnerabilities in Cellebrite UFED and Physical Analyzer from an app's perspective

https://signal.org/blog/cellebrite-vulnerabilities/

Signal CEO Hacks Cellebrite iPhone Hacking Device Used By Cops

https://www.vice.com/en/article/k78q5y/signal-ceo-hacks-cellebrite-iphone-hacking-device-used-by-cops

問題のツールを開発したのは、イスラエルのデジタルインテリジェンス企業であるCellebriteです。Cellebriteが開発するツールは電話のロックを解除してデータを抽出することが可能で、アメリカの法執行機関が押収したデバイスから証拠を収集するために使用していることで知られています。

Cellebriteはスマートフォンのプライバシー問題を多くの人々に意識させるきっかけとなった、FBIとAppleのiPhoneロック解除問題で一躍有名になった企業。CellebriteはFBIの要請に応じ、iPhoneのロックを解除しており、他にもベラルーシ、ロシア、ベネズエラ、中国、バングラデシュ、ミャンマー、トルコなどとも取引をしており、抑圧的・独裁的な政権を支援しているとして批判を受けていました。

FBI対AppleのiPhoneロック解除問題で一躍有名となった世界最高レベルのスマホ・クラック集団「Cellebrite」とは? - GIGAZINE

マーリンスパイク氏がハッキングしたというツールは、Cellebriteの「UFED」と「Physical Analyzer」という2つのWindows向けソフトウェア。UFEDがWindows PCにスマートフォンのバックアップを作成し、Physical Analyzerがバックアップのファイルを解析し、閲覧可能にするとのこと。

また、Cellebriteのツールを使って実際にスマートフォンのバックアップを抽出するためには、専用のハードウェアキットが必要になりますが、マーリンスパイク氏はこのハードウェアキットも入手。「本当に信じられないほどの偶然ですが、私の目の前でトラックからCellebriteのハードウェア一式が落ちるのを見かけました」とマーリンスパイク氏は述べ、「あくまでも拾ったもの」だと主張しています。

マーリンスパイク氏は、セキュリティ上の欠陥のために、ツールによって収集されたすべてのデータは変更可能であり、信頼性に乏しいと指摘し、公式ブログ内で「MessageBox Windows APIを使用してCellebriteのツールをハッキングする様子」をムービーで公開しました。

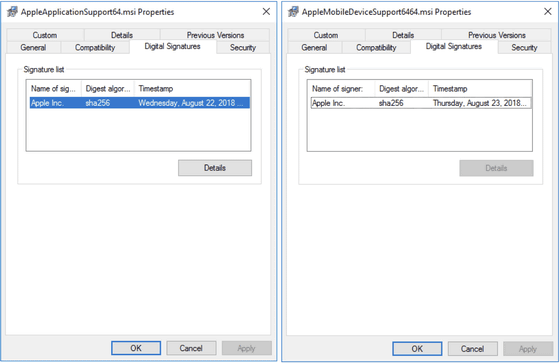

他にもPhysical AnalyzerやCellebriteのiOS Advanced Logicalツールには、Appleによってデジタル署名されたものが複数含まれていることも判明。マーリンスパイク氏は、Cellebriteが無許可でApple製のファイルを流用しており、ユーザーに法的リスクをもたらす可能性があると指摘しました。

マーリンスパイク氏は「Cellebrite自身はソフトウェアセキュリティにほとんど注意を払っていないようで驚きました。業界標準のエクスプロイト対策が欠けており、脆弱性を攻撃される隙が多くあります」とコメント。Cellebriteが脆弱性を正確に修復できるようになるまで、スマートフォンをスキャンするべきではないと忠告しています。

・関連記事

メッセンジャーアプリ「Signal」が仮想通貨「MobileCoin」の個人間送金機能をテスト中 - GIGAZINE

Signalが検閲国でもサービスを利用可能にする「プロキシ構築方法」を公開 - GIGAZINE

最も安全なメッセンジャーアプリ「Signal」に画像をぼかす機能追加、警察による顔認証を利用した取り締まりへの対策か - GIGAZINE

ハッキングを多方面に仕掛ける匿名ハッカー集団「アノニマス」とは? - GIGAZINE

・関連コンテンツ

in ソフトウェア, スマホ, セキュリティ, Posted by log1i_yk

You can read the machine translated English article CEO of encryption messenger 'Signal' rep….