Microsoftがブラウザを乗っ取り検索結果に広告を挿入するマルウェア「Adrozek」の情報を公開

検索エンジンの結果ページに広告を挿入するように設計されたマルウェア「Adrozek」の存在を、MicrosoftのセキュリティシステムであるMicrosoft 365 Defenderの研究チームが公開しています。研究チームによると、Adrozekの攻撃が最も盛んだった時期には1日あたり3万台を超える端末で同マルウェアが検知されていたそうです。

Widespread malware campaign seeks to silently inject ads into search results, affects multiple browsers - Microsoft Security

https://www.microsoft.com/security/blog/2020/12/10/widespread-malware-campaign-seeks-to-silently-inject-ads-into-search-results-affects-multiple-browsers/

Microsoft exposes Adrozek, malware that hijacks Chrome, Edge, and Firefox | ZDNet

https://www.zdnet.com/article/microsoft-exposes-adrozek-malware-that-hijacks-chrome-edge-and-firefox/

Microsoftの研究チームによると、Adrozekを用いた攻撃は少なくとも2020年5月には検知されており、Adrozekによる攻撃が最も活発だったのは2020年8月頃で、同時期には1日3万台超の端末で同マルウェアが検知されていたと報告しています。研究チームによると、2020年の5月から9月にかけての5カ月間で、Adrozekが検出された端末の数は「数十万」にものぼるとのこと。Adrozekに感染した端末が検索エンジンを使用した際、検索結果ページに広告が挿入されるように設計されており、Microsoft Edge・Google Chrome・Yandex Browser・Mozilla Firefoxといった主要ブラウザをターゲットに攻撃が行われている模様。

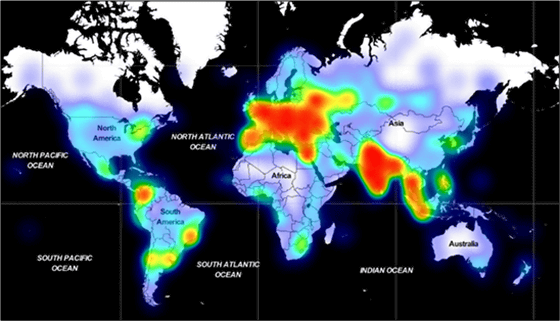

Adrozekが検出された端末の分布図は以下の通り。主にヨーロッパと南アジアから東南アジアにかけてが攻撃範囲となっています。

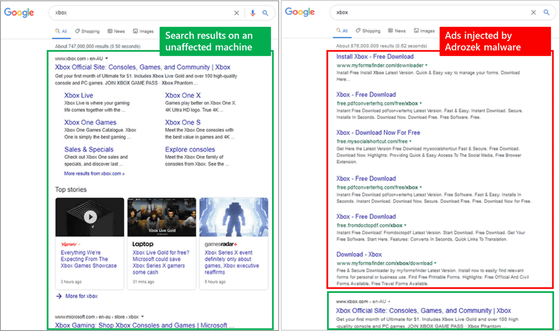

Adrozekに感染すると、ブラウザで検索エンジンを使用した際に表示される正しい広告の上に、本来表示されるはずのない不正な広告が表示されるようになります。この不正な広告をクリックすると、アフィリエイトページにつながるため、攻撃者は広告収益をあげることが可能になる模様。

以下の画像の左が正常に広告が表示された検索結果ページで、右がAdrozekに感染したPCのブラウザで表示される不正な広告が表示された検索結果ページ。赤枠部分で囲われた不正な広告が、緑枠部分にある正常な広告よりも上に表示されることで、アフィリエイトページへの誘導が行われているわけです。

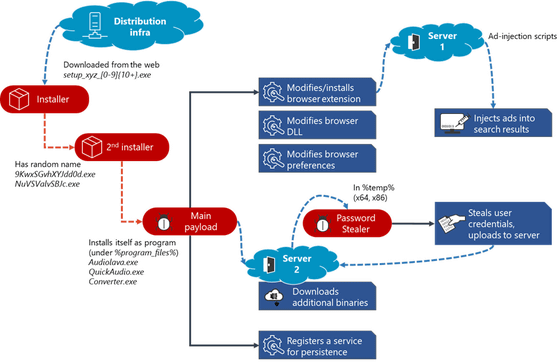

研究チームによると、Adrozekはドライブバイダウンロード方式で配布されています。具体的には、ユーザーは正常なサイトから怪しいドメインにリダイレクトされることで、Adrozekをインストールされます。

PCにAdrozekがインストールされると、Adrozekがレジストリキーを使用してPCの再起動の永続性を取得。その後、AdrozekはPCのローカル領域にインストールされたMicrosoft EdgeやGoogle Chromeといったブラウザを検索。ブラウザが見つかると、AdrozekはブラウザのAppDataフォルダを書き換えて、拡張機能を強制的にインストールします。

その後、ブラウザに搭載されているセキュリティ機能がマルウェアを検出しないようにするために、Adrozekはブラウザのダイナミックリンクライブラリ(DLL)ファイルの一部を変更し、ブラウザの設定を変更してセキュリティ機能を無効化します。

これにより、ブラウザが検索結果ページ上に不正な広告を表示できるようになるわけです。Adrozekの感染経路をまとめた図が以下のもの。

Microsoftの研究チームは「Adrozekの運用は非常に洗練されており、特にその配布インフラストラクチャーは非常に洗練されています」と指摘。Adrozekが勝手にインストールされてしまうドメイン159件を追跡したところ、各ドメインは平均で1万7300件のURLをホストしており、各URLは1万5300を超えるインストーラーをホストしていることが明らかになったとのこと。

研究チームは「ドメインの多くは数万件のURLをホストしていますが、その中のいくつかは10万件を超える一意のURLをホストしており、中には約25万件ものURLをホストしているドメインも存在しました。Adrozekを配布するためのインフラストラクチャーがこれほど大規模であるということは、攻撃者がこのサイバー攻撃を長く運用し続ける意思を持っていることを示しています」と指摘しています。また、研究チームによるとドメインの中には1日しか運用されていないものもあれば、120日間も運用されているものもあるそうです。

なお、全体としては配布インストラクチャーの運用にポリモーフィズムを適用しているため、今後数カ月でAdrozekに感染した端末の数はさらに増えるものと予想されています。

アフェリエイトプログラムを悪用するサイバー攻撃は新しいものではありませんが、ひとつのマルウェアが複数のブラウザにわたって動作するように設計されている点について、Microsoftの研究チームは「この種のサイバー攻撃がますます巧妙になっていることを示しています」と記しました。

・関連記事

30万回ダウンロードの広告ブロック拡張機能が勝手に個人情報を収集してSNSを改ざんしていたことが判明 - GIGAZINE

4億円超の広告枠を中国のハッカーが購入して詐欺広告を表示しまくった手口とは? - GIGAZINE

2500万台のAndroid端末が感染しているマルウェア「Agent Smith」見つかる - GIGAZINE

Chromeの広告ブロッカー拡張機能を装ったマルウェアの存在が判明、すでに2000万回以上ダウンロード済 - GIGAZINE

マルウェア入り広告を公開前に99%以上ブロックなど、Googleと「悪質広告」の戦い - GIGAZINE

・関連コンテンツ

in ソフトウェア, セキュリティ, Posted by logu_ii

You can read the machine translated English article Microsoft releases information on malwar….