北朝鮮のハッカーがGmailの中身を盗み見る巧妙な手口とは?

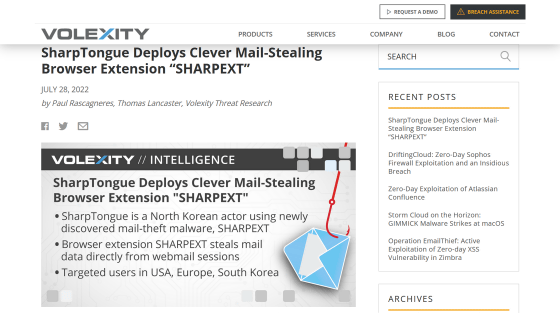

北朝鮮政府が国家的に支援している「SharpTongue」というハッカーグループが、被害者のGmailやAOLメールなどを盗み見る巧妙な手口について、セキュリティ調査会社のVolexityが報告しています。

SharpTongue Deploys Clever Mail-Stealing Browser Extension "SHARPEXT" | Volexity

https://www.volexity.com/blog/2022/07/28/sharptongue-deploys-clever-mail-stealing-browser-extension-sharpext/

North Korea-backed hackers have a clever way to read your Gmail | Ars Technica

https://arstechnica.com/information-technology/2022/08/north-korea-backed-hackers-have-a-clever-way-to-read-your-gmail/

North Korean Hackers Are Going After Gmail Accounts

https://futurism.com/north-korean-hackers-gmail-malware?amp

SharpTongueは、北朝鮮の国家安全保障に関するトピックに取り組むアメリカ・ヨーロッパ・韓国の組織で働く個人を標的にして、ハッキングを仕掛けているグループです。その他のセキュリティ研究者からキムスキーと呼ばれるハッカーグループと重複する部分があるものの、Volexityはターゲットにしている組織などの分類から、SharpTongueをキムスキーと区別しています。

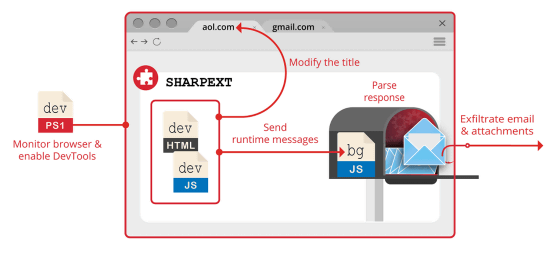

新たに報告されたハッキング手法は、「SHARPEXT」という悪意のあるブラウザ拡張機能を用いたものであり、2021年9月にSharpTongueのハッカーによって使われていることが確認されたものです。SHARPEXTはユーザー名やパスワードを盗もうとするのではなく、被害者がGmailやAOLメールのアカウントをブラウザで開いた際、メールおよび添付ファイルを盗み取るという点が特徴だとされています。

SHARPEXTは2021年9月に発見された後も進化を重ねており、記事作成時点では「バージョン3.0」になっています。最初のバージョンではGoogle Chromeのみをサポートしていたそうですが、最新のバージョン3.0ではChrome・Edge・Whaleという3つのブラウザを標的にしているとVolexityは述べています。なお、Whaleは韓国のIT企業・NAVERが開発したChromiumベースのブラウザであり、ほぼ韓国のユーザーのみに使用されているとのこと。

Volexityによると、ハッカーはSHARPEXTを展開する前にターゲットのデバイスに侵入し、ブラウザのresources.pakファイル・ユーザーのSID・ユーザーシステムの元の初期設定ファイルなどを収集して、これを使用して被害者のブラウザで動作する新たな初期設定ファイルを作成するとのこと。その後、スピアフィッシング攻撃やソーシャルエンジニアリングを用いて、被害者のブラウザに改変した初期設定ファイルをインストールするそうです。

変更された初期設定ファイルはユーザーによって構成された既存の設定を維持しつつ、SHARPEXTおよび関連パラメーターを読み込む仕組みとなっており、ユーザーが自発的に拡張機能をインストールする必要がありません。

SHARPEXTはブラウザのDevToolsを有効にするPowerShellスクリプトを実行し、対象ブラウザに関連付けられたプロセスを無限ループでチェックします。この際、PowerShellスクリプトはDevToolsを非表示にするほか、被害者に警告するウィンドウまで非表示にするそうで、被害者は攻撃が行われていることに気付きにくくなっているとのこと。

インストールが完了すると、SHARPEXTはGmailやAOLメールのデータや添付ファイルをリモートサーバーにアップロードすることが可能となります。また、過去に被害者から収集したメールをリスト化し、メールが重複してアップロードされないようにする機能や、特定のメールアドレスを無視する機能も搭載されているとVolexityは報告しています。

北朝鮮のハッカーがブラウザ拡張機能を用いる事例は過去にも確認されていたものの、攻撃の感染源として用いられることがほとんどであり、攻撃そのものがブラウザ拡張機能によって実行されるケースは珍しいそうです。

Volexityは、SharpTongueが1年以上にわたりSHARPEXTを展開しており、複数の被害者から数千もの電子メールを収集することに成功したと述べています。また、初期のSHARPEXTは多くのバグを含む未熟なツールだったものの、継続的な更新とメンテナンスにより次第に洗練されていることから、ハッカーがSHARPEXTの運用に価値を見いだしているとVolexityは指摘しています。

Volexityのスティーブン・アデール社長は、記事作成時点のバージョンではSHARPEXTが動作するのはWindowsのみであるものの、今後macOSやLinuxに拡張されない理由はないと警告しました。

・関連記事

世界を脅かす北朝鮮のサイバー攻撃能力はどれほど強力なのか? - GIGAZINE

「北朝鮮のハッカーを誤って雇わないように」とFBIが警告 - GIGAZINE

北朝鮮のハッカー集団による仮想通貨の盗難が年々増加&手口も悪化している - GIGAZINE

仮想通貨の急落で北朝鮮の保有分も価値が半分以下になり武器開発計画に影響が出るとの指摘 - GIGAZINE

北朝鮮のハッカーグループがChromeのゼロデイ脆弱性「CVE-2022-0609」を悪用していたと判明 - GIGAZINE

「NFTゲームからの750億円盗難事件」に北朝鮮のサイバー犯罪グループが関与していたことが判明 - GIGAZINE

北朝鮮のインターネットがDDoS攻撃でダウン - GIGAZINE

北朝鮮のインターネットを停止させたのは自分だとハッカー「P4x」が名乗り出る、北朝鮮の攻撃に対する米国政府の対応への不満が動機 - GIGAZINE

・関連コンテンツ