数分でPC内のデータにアクセス可能なThunderboltの脆弱性が判明、ソフトウェアによる修正は不可能

Intelが開発する高速データ伝送技術「Thunderbolt」に、悪意のある攻撃者に対しPC内のデータにアクセスを許してしまう脆弱性が判明しました。PCに物理的にアクセスできればパスワードといったセキュリティ保護にかかわらず攻撃が可能で、次世代規格のUSB4やThunderbolt 4にも影響があると報告されています。

Thunderspy - When Lightning Strikes Thrice: Breaking Thunderbolt 3 Security

https://thunderspy.io/

More Information on Thunderbolt(TM) Security - Technology@Intel

https://blogs.intel.com/technology/2020/05/more-information-on-thunderspy/#gs.5sh07j

Thunderbolt flaws affect millions of computers – even locking unattended devices won't help | ZDNet

https://www.zdnet.com/article/thunderbolt-flaws-affect-millions-of-computers-even-locking-unattended-devices-wont-help/

情報セキュリティ研究者のBjörn Ruytenberg氏など、アイントホーフェン工科大学の研究者によって発見された「Thunderspy」と呼ばれる一連の脆弱性は、Thunderboltのコントローラーで有効になっているDMAを利用した攻撃が中心となっています。通常、データの読み書きはCPUを介して行われますが、DMAが有効な場合は、コントローラーが直接メモリにアクセスしてデータを読み書きすることができます。DMAはその特性上、物理的なアクセスを許すと攻撃を受けやすく、以前からDMAに関する脆弱性が報告されていました。

実際にThunderspyを利用してWindows 10のロック画面を突破するデモムービーも公開されています。

Thunderspy PoC demo 1: Unlocking Windows PC in 5 minutes - YouTube

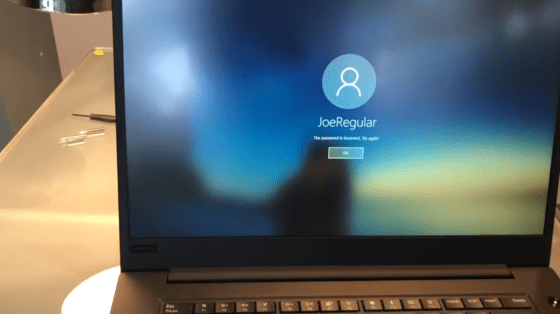

デモに利用するWindowsを搭載したノートPCには、パスワードによるロックがかかっています。

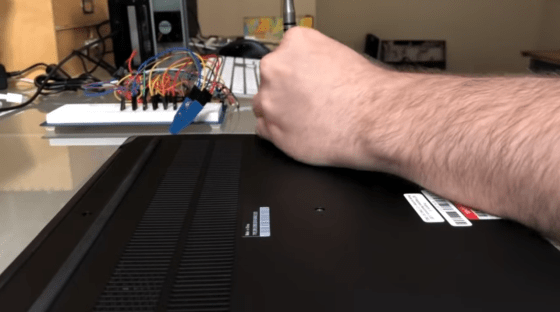

ノートPCを裏返し、ネジを外していくRuytenberg氏。

裏蓋を外して……

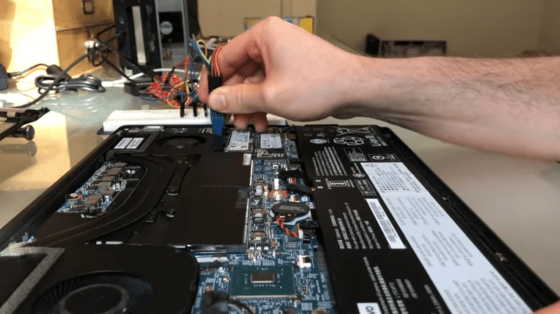

基盤に実装されたSPIフラッシュをバイパスします。このSPIフラッシュからThunderboltのコントローラーにアクセスするとのこと。

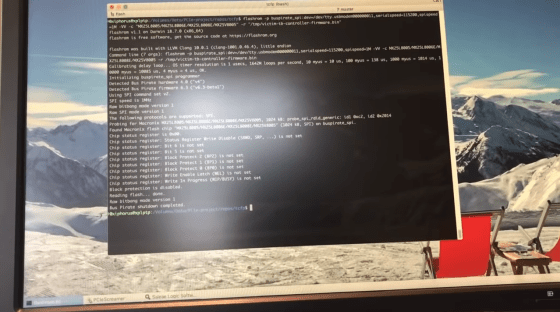

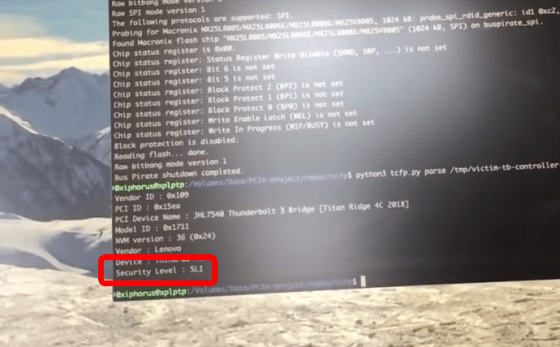

バイパスしたSPIフラッシュを攻撃用のMacBook Proに接続し、脆弱性を突くプログラムを実行すると、Thunderboltのコントローラー情報を抜き出すことができました。

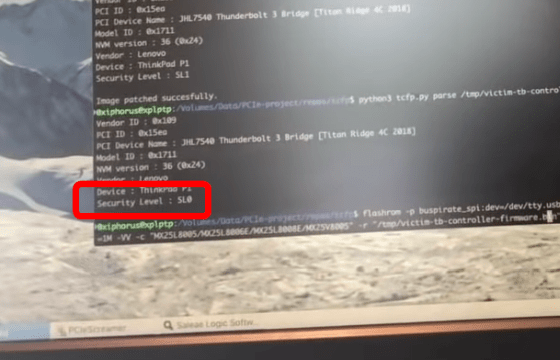

続いてRuytenberg氏はThunderboltのセキュリティを無効にしていきます。通常はセキュリティレベルは「SL1」となっており、Thunderboltが保護されている状態。

しかし、Thunderspyを用いて攻撃を行うと、セキュリティレベルが「SL0」、つまりセキュリティを無効にすることができてしましました。この間、OSやBIOSに痕跡をいっさい残していないとのこと。

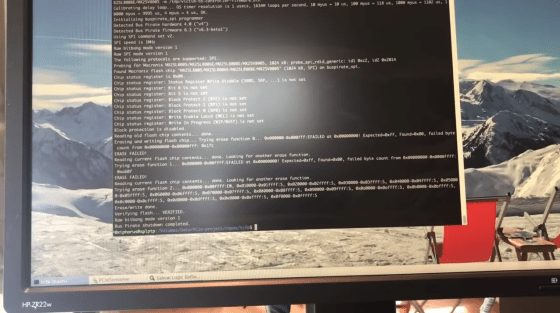

セキュリティが無効になったので、Thunderboltコントローラーのファームウェアを自由に書き換えることができる状態に。Ruytenberg氏は自作したカスタムファームウェアを書き込んでいきます。

ファームウェアの書き換えが完了したらPCを元に戻し、ハッキング済みのThunderboltポートにケーブルを挿入します。

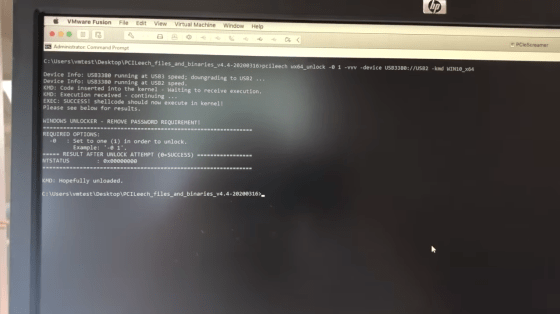

MacBook Proにケーブルを挿入し、Thunderbolt経由でWindowsのカーネルモジュールを読み込むRuytenberg氏。読み込んだモジュールを利用して、Windowsのパスワードを削除します。

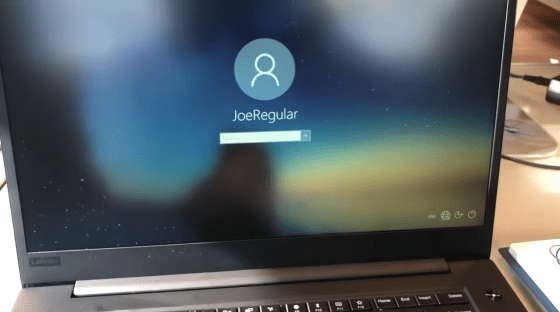

パスワードを入力せずにロック画面でEnterキーを押すと……

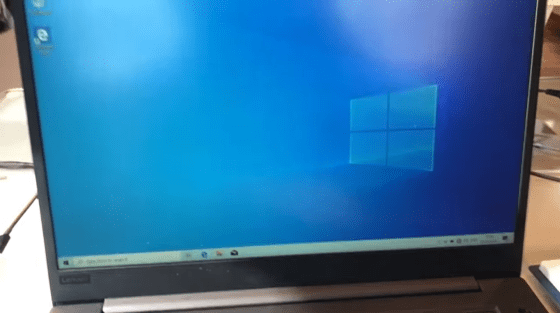

ログインができてしまいました。攻撃の開始から終了まではおよそ5分という非常に短い時間ですが、PC内のデータにアクセスすることが可能になっています。

Thunderspyによる攻撃の対象となるのは、2011年~2020年の間に出荷されたすべてのThunderbolt搭載システムとのこと。ソフトウェアによる修正が不可能で、将来的な規格であるUSB4やThunderbolt 4にも影響があると報告されています。ただし、カーネルDMA保護機能を持つOSを搭載している場合は限定的な影響にとどまり、すでにWindows 10はバージョン1803で、macOSはmacOS Sierra 10.12.4で、LinuxはLinux kernel 5でカーネルDMA保護機能を実装しています。

こうしたThunderspyによる攻撃は、不適切なファームウェア確認や脆弱なデバイス認証、SPIフラッシュインターフェースの欠陥など、合計7件の脆弱性を利用しています。Ruytenberg氏はIntelに脆弱性の報告を行いましたが、はじめは取り合ってもらえなかったそうです。Ruytenberg氏はIntelに対して影響を受ける関係者リストを送付しましたが、情報公開に関する詳細な通知はなかったとのこと。

今回の脆弱性に関し、Intelはブログ上で脆弱性についての声明を発表。「Thunderspyの元となる脆弱性は新しいものではなく、すでに主要OSはカーネルDMA保護機能によって緩和策を実装済みです。研究者は、これらの緩和策が有効であるシステムに対する攻撃成功を実証していません」とコメントしています。

なお、自分が使用しているPCがThunderspyの影響を受けるかどうか判定するソフトウェアが、Ruytenberg氏によってGitHub上に公開されています。

BjornRuytenberg/spycheck-linux: Verify whether your Thunderbolt-enabled Linux system is vulnerable to the Thunderspy attacks.

https://github.com/BjornRuytenberg/spycheck-linux

・関連記事

Thunderboltポート経由でPCのシステムメモリを直接読み書き可能となる脆弱性「Thunderclap」 - GIGAZINE

MacのThunderboltアクセサリー経由で感染が広がり検知・除去の困難な「Thunderstrike2」 - GIGAZINE

最大40Gbpsの転送速度を想定した新規格「USB4」の暫定仕様が発表される - GIGAZINE

PCの外部インターフェース経由でパスワードロックを回避するハッキング手法が公開される - GIGAZINE

「AMDのCPUに深刻な脆弱性がある」とのCTS Labs発表による一大騒動まとめ - GIGAZINE

・関連コンテンツ

in ハードウェア, ソフトウェア, セキュリティ, Posted by darkhorse_log

You can read the machine translated English article A vulnerability in Thunderbolt that can ….