MacのThunderboltアクセサリー経由で感染が広がり検知・除去の困難な「Thunderstrike2」

2014年末、MacBookにThunderbolt経由でブートキット(マルウェア)に感染して検知・削除不能になる脆弱性が見つかりました。この脆弱性は2015年1月にAppleがパッチを配布することで解消されたはずでしたが、脆弱性の発見者であるトラメル・ハドソン氏が、まだ危険は残っているということを新たなブートキット「Thunderstrike 2」のデモンストレーションで明らかにしています。

実際にMacBookをThunderstrike 2に感染させる手順がYouTubeで公開されています。

Thunderstrike 2 "firmworm" for MacBooks Preview Video - YouTube

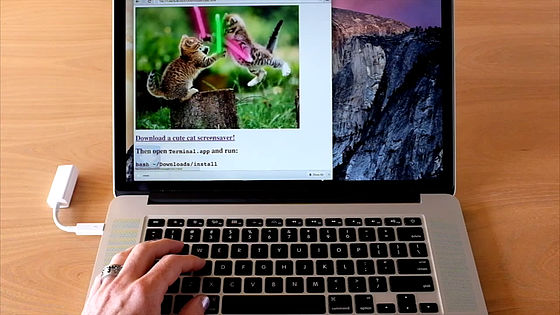

「キュートな猫のスクリーンセーバーをダウンロードしよう」とファイルをダウンロード

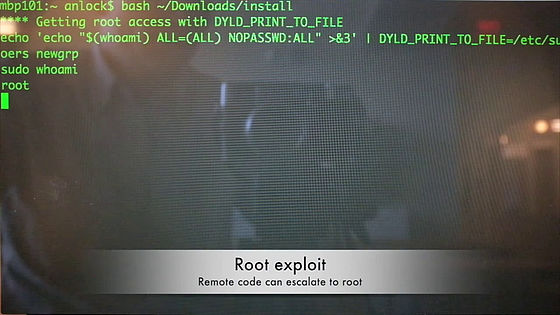

するとリモートコードの実行により、root(管理者権限)を取得されてしまいました。

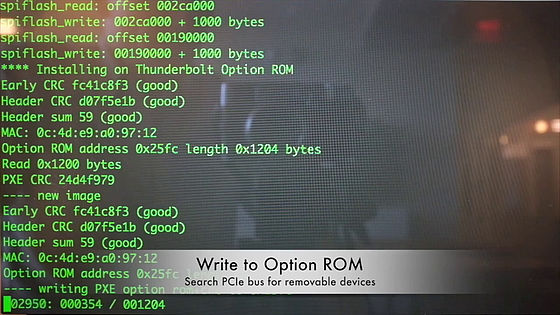

BIOSのロックを解除し……

リムーバブルディスクがないかPCIeバスを調べ、オプションROMに書き込みを行います。

これでThunderboltポートに接続していたアクセサリーは「Thunderstrike 2」に感染しました。

再起動すると、MacBookでも「Thunderstrike 2」が動作するようになります。

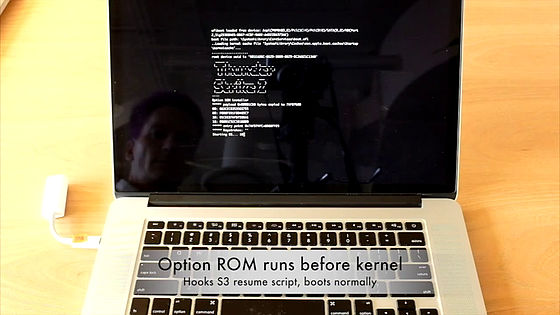

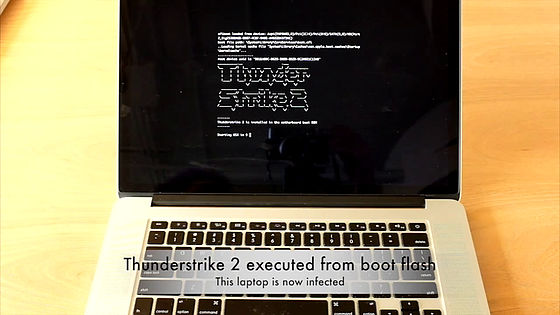

カーネルが読み込まれる前に出てきた「Thunderstrike 2」の文字。

続いては、Thunderstrike 2に感染していないMacBookが登場。しかし、Thunderboltポートには感染済みのアダプターが……。

MacBookを起動。

カーネルより先にオプションROMが読み込まれます。このとき、スリープ用のスクリプトをフックし、起動したらスリープ状態に移行させるようです。

いったん起動し、すぐスリープモードへ。

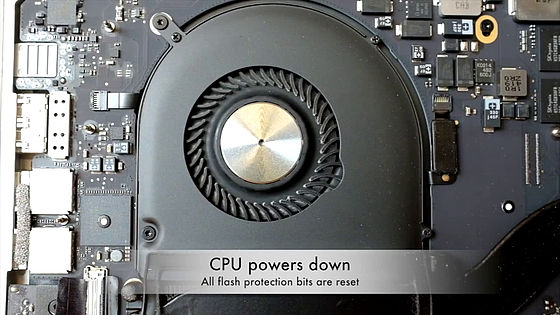

スリープモードに入ると、システムはメモリ以外への給電を停止します。

ファンが停止してCPUへの給電が止まったことがわかります。

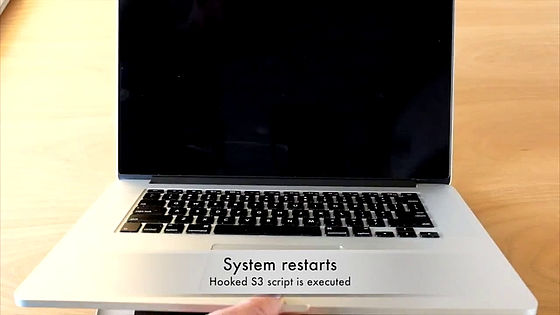

そしてシステムは再起動。

このとき、ブートフラッシュがThunderstrike 2に感染。いったんブートフラッシュに感染すると、OSの再インストールやHDD・SSDの交換をしても除去は不可能だとのこと。

次にMacBookを起動すると……

ブートフラッシュからThunderstrike 2が呼び出されます。これで、先ほどまでは何にも感染していなかったMacBookが、Thunderstrike 2に感染完了。

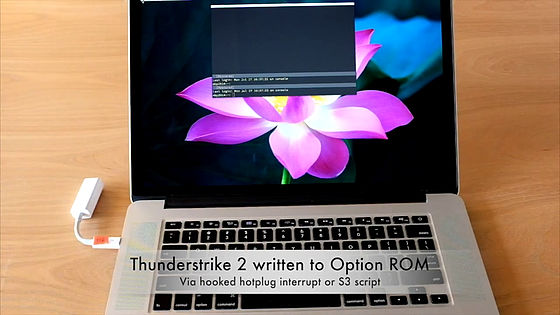

このMacBookに、クリーンな状態のThunderboltアダプターを挿します。

すると、Thunderstrike 2がオプションROMに書き込まれます。

あっという間にアダプターも感染してしまいました。

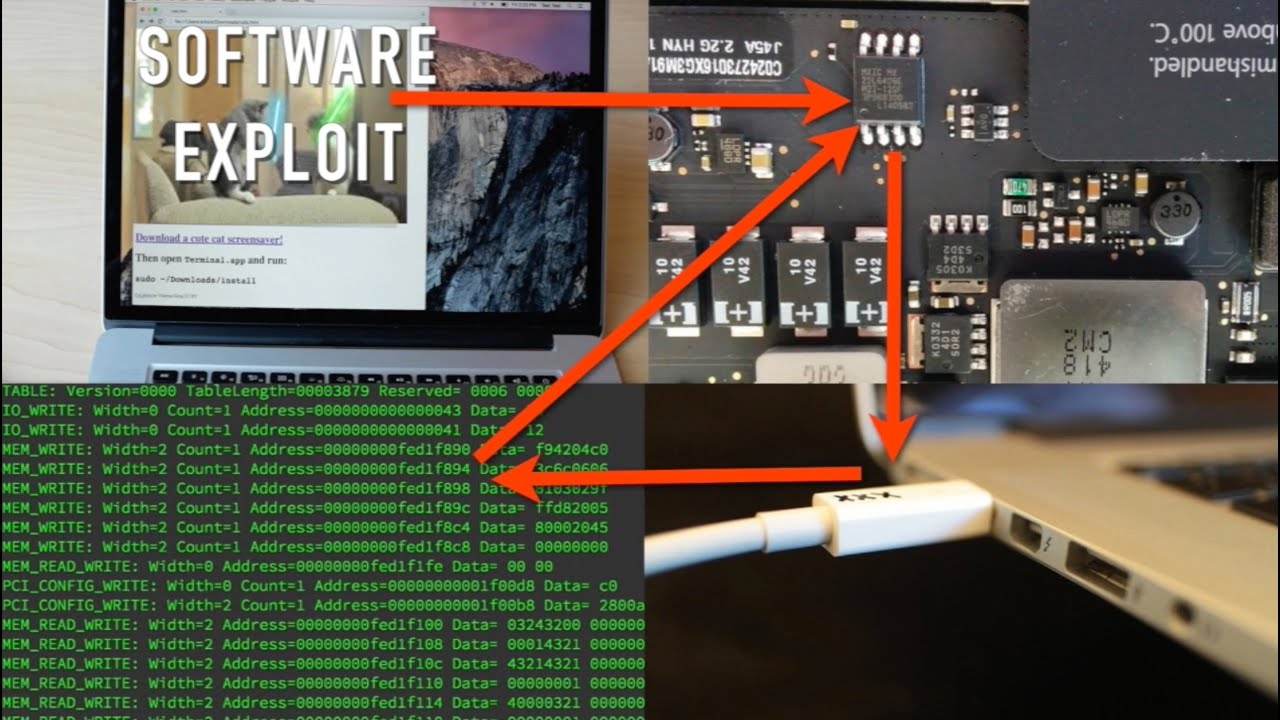

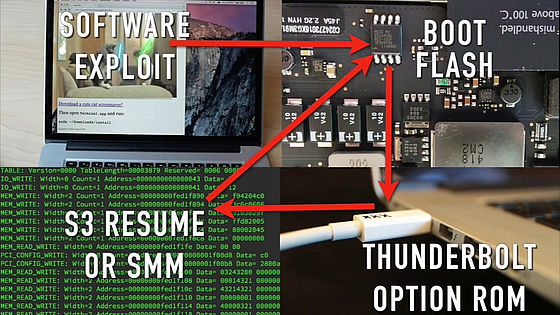

この流れを示した図はこんな感じ。Thunderstrike 2は悪意あるソフトウェアによってMacBookに侵入を果たし、まずはMacBookのブートフラッシュが感染。あとは、Thunderboltポートに何かアクセサリーを挿すたびにそのアクセサリーのオプションROMにThunderstrike 2が書き込まれて感染が拡大。アクセサリーが他のMacBookなどのThunderboltポートに挿されたとき、S3リジュームモードやSMM(システムマネジメントモード)をハックしてさらに感染を広げる……というサイクルです。

トラメル・ハドソン氏がMacに脆弱性を見つけて、ブートキット「Thunderstrike」のデモンストレーションを行ったのは2014年12月のこと。EFIファームウェアの脆弱性としては、デル、ヒューレット・パッカード、レノボ、サムスン、その他のメーカーで合計6つの脆弱性が見つかっていて、そのうち5つはMacにも当てはまるものでした。Appleはその脆弱性に対応するパッチを作成・配布しましたが、完全に塞げたのは1つだけで、もう1つは部分的な対応、残り3つの脆弱性は解消されていないとのこと。

Mac向けブートキット「Thunderstrike」:知っておくべきこと | Kaspersky Daily - カスペルスキー公式ブログ

https://blog.kaspersky.co.jp/thunderstrike-mac-osx-bootkit/6623/

この未解消の脆弱性を突くブートキットとして、ハドソン氏がXeno Kovah氏とCorey Kallenberg氏の協力のもと制作したのが「Thunderstrike 2」。

Thunderstrike 2 - Trammell Hudson's Projects

https://trmm.net/Thunderstrike_2

「Thunderstrike」のときはハードウェアに対して直接アクセスする必要がありましたが、「Thunderstrike 2」は上述のムービーのように、最初の感染は必ずしも直接アクセスを必要としないため、危険度は上がっているといえます。

ブートキットはアンチウイルスソフトやウイルススキャナーでの検知・削除が困難。ユーザーが検知するためにはファームウェア分析が必要になり、ある程度のスキルを持っていることが前提となります。研究者からは無料で使えるオプションROMチェッカーがいくつか提供されていますが、まずはユーザーがチップレベルセキュリティの基本を学ぶことが必要になるだろうとForbesは提言しています。

ちなみに、Kovah氏は「Appleは、本当にやるべき予防策を採っていない部分がある」と指摘しています。

Thunderstrike 2: Remote Attacks Can Now Install Super Stealth 'Firmworm' Backdoors On Apple Macs - Forbes

http://www.forbes.com/sites/thomasbrewster/2015/08/03/apple-mac-firmworms/

これらの詳細について、ハドソン氏はBlack Hat USA 2015、およびDEF CON 23で発表を行うことになっています。

・2015/08/12 12:05追記

DEF CON 23とBlack Hat USA 2015での発表内容がスライドを交えて公開されました。この中で、Rafal Wojtczuk氏とCorey Kallenberg氏によって指摘されたWindowsとLinuxのUEFIセキュリティの話からハドソン氏がヒントを得て「Macで適応可能ならどうなるか?」「Thunderstrikeと組み合わせれば?」と考えて見つけたのがThunderstrike2だったことが明かされました。

Thunderstrike2 details - Trammell Hudson's Projects

https://trmm.net/Thunderstrike2_details

脆弱性が見つかってから修正パッチが出るまでに攻撃を行うことをゼロデイ攻撃と呼びますが、Thunderstrike2は新しい脆弱性を突いたゼロデイ攻撃ではなく、すでに他のプラットフォームで指摘され修正パッチも出されているような「古い脆弱性」に対する攻撃だとのこと。

以下はハドソン氏が示した、2013年~2014年には情報が開示されている脆弱性に対するMac OS Xの状況で、「Snorlax/PriceHarming」と呼ばれる脆弱性は2015年6月に修正済み。2014年に判明した「Darth Venamis」は部分的に修正済み。しかし、「SpeedRacer/BIOS_CTNL」「King's Gambit」「The Sicilian」などは放置されているそうです。

・関連記事

IntelがIris Pro搭載第5世代CoreプロセッサやThunderbolt 3を発表 - GIGAZINE

MacBookのEFIにThunderbolt経由でブートキットが感染し検知や削除不能&ウイルス拡散もされてしまう脆弱性が発見される - GIGAZINE

PCの外部インターフェース経由でパスワードロックを回避するハッキング手法が公開される - GIGAZINE

・関連コンテンツ

in 動画, Posted by logc_nt

You can read the machine translated English article "Thunderstrike 2" which infection spread….