いつでも祈れるスマートロザリオ用アプリは超絶簡単にハッキングできたことが判明

カトリック教会を統治するローマ教皇庁がリリースしたお祈り用のスマートデバイス「eRosary」および専用アプリの「Click To Pray」に、さっそく脆弱性が発見されてしまい、敬虔(けいけん)な信者がハッカーの餌食になる可能性が報じられています。

ClickToPray eRosary Account Takeover - Fidus

https://fidusinfosec.com/clicktopray-erosary-account-takeover/

Deus ex hackina: It took just 10 minutes to find data-divulging demons corrupting Pope's Click to Pray eRosary app • The Register

https://www.theregister.co.uk/2019/10/18/vatican_erosary_insecure/

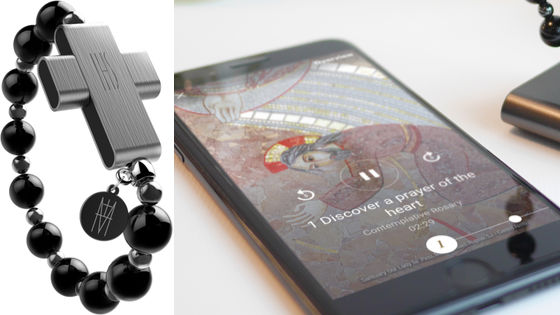

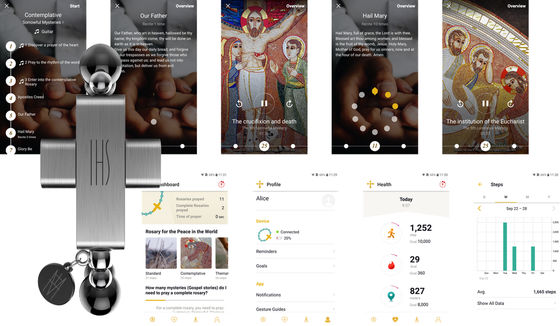

2019年10月18日に、カトリック教会を統治するローマ教皇庁が、いつでも十字を切って祈りを捧げることができるスマートロザリオの「eRosary」を発表しました。販売価格は110ドル(約1万2000円)で、イタリアのAmazonでも販売されています。

このスマートロザリオと連携して使用するお祈り専用アプリの「Click To Pray」に脆弱性が存在しており、お祈りのためにアプリをインストールしたユーザーがハッキングされる可能性が指摘されています。

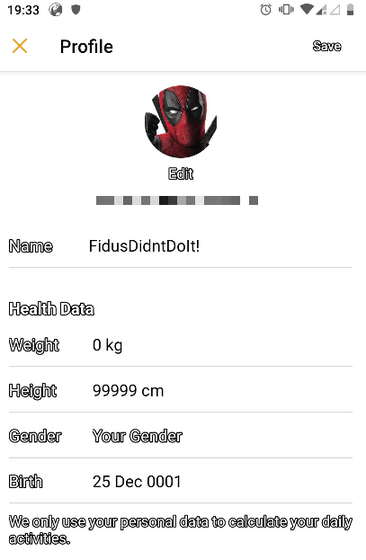

セキュリティ企業のFidus InfoSecurityは、公式Twitterアカウント上で「我々の研究チームがeRosaryの専用アプリ(Click To Pray)を調べだして5分未満で、完全なアカウント乗っ取りエクスプロイトを開発することに成功しました。エクスプロイトを使えばメールアドレス・電話番号・(ユーザーの)身長・体重・その他の個人情報を盗み出すこともできます。幸いなことに、発見した脆弱性は既に報告されており、まだ脆弱性を用いたエクスプロイトは見られません」とツイートし、簡単にハッキングできたことを報告しています。

Less than 5 minutes into looking at the eRosary application our research team has developed a full account takeover exploit. Can obtain e-mails, phone numbers, height, weight and other personal data. This has been reported. Luckily it's so new it's not in the wild yet. pic.twitter.com/XpqYqDpgC2

— Fidus InfoSecurity (@FidusInfoSec) 2019年10月17日

上記のツイートを投稿した際、Fidus InfoSecurityはClick To Prayに存在する脆弱性の詳細を明らかにしていなかったのですが、その翌日にTwitterを再び更新して、「先日のセキュリティ報告の後、eRosaryの専用アプリの背後にあるチームが修正プログラムを発行したので、より多くの情報を開示できるようになりました」とツイート。そして、公式サイト上で脆弱性に関する一部の公開できる情報を開示しています。

After our security report yesterday, the team behind the eRosary application have already issued a fix and we can disclose more: https://t.co/mrYuPJFNeO

— Fidus InfoSecurity (@FidusInfoSec) 2019年10月18日

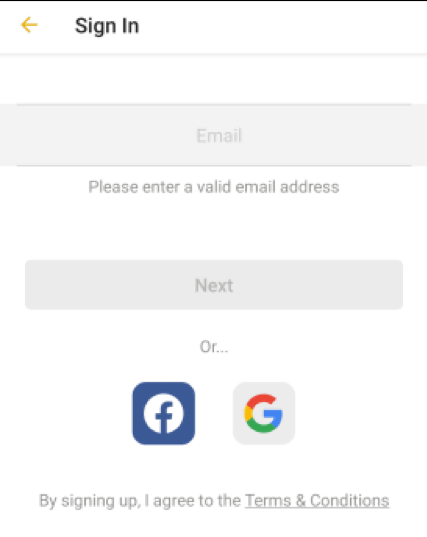

Click To Prayアプリを利用する場合、自身のメールアドレスを入力してアカウントを作成するか、Google・Facebookアカウントと連携してアカウントを作成する方法の2つが選択できます。

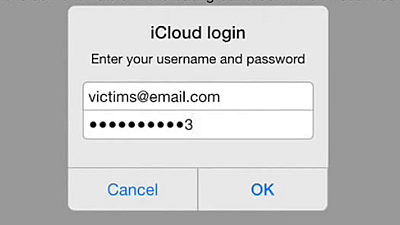

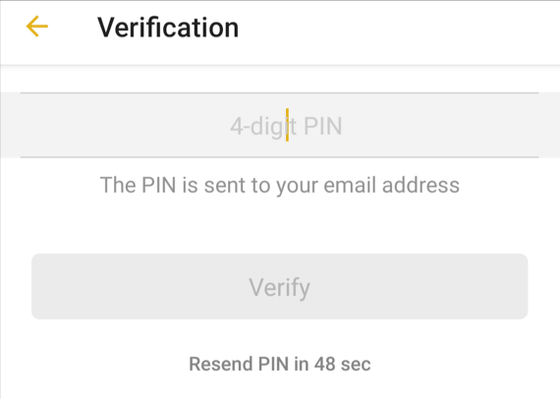

自身のメールアドレスを入力する場合、パスワードを設定するのではなく4桁のPINコードでアカウントを保護します。PINコードでアカウントを保護し、ユーザーアカウントをリセットした場合、登録したメールアドレス宛にメールが送信されるそうです。

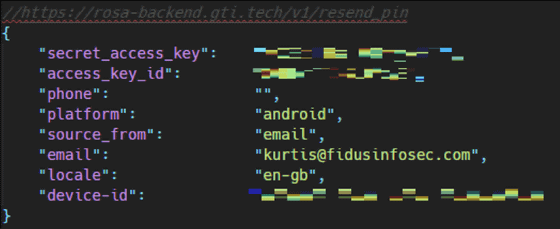

アプリのAPIはバックエンドシステムと通信するのですが、脆弱性によりAPI経由でユーザーの利用している端末情報、メールアドレス情報、地域情報などを送信してしまっていたことが明らかになっており、APIの送信する情報は暗号化されていないため簡単に読み取りできてしまったとのこと。

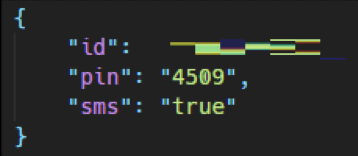

APIの4桁のPINコードもしっかり明記されています。

このPINコードを用いてアプリケーションにログインすれば、ユーザーアカウントのプロフィール画面から身長・体重・性別・生年月日などの情報を知ることが可能。

なお、Fidus InfoSecurityは「4桁のPINコードを使用するアプリケーションというのは興味深いものです。APIのレート制限もないため、我々が見つけた脆弱性がなくてもアカウントにアクセスすることは比較的簡単でした」と記しています。

また、IT系ニュースメディアのThe Registerがダミーアカウントを作成したところ、Fidus InfoSecurityの調査チームが簡単にアカウントをハイジャックすることに成功したとも報じられています。アカウントにはユーザー個人の財務情報などは記録されていませんが、ハッキングによる漏洩の可能性がある個人情報は「中国のような国で公開されればユーザーに損害を与える可能性がある」とThe Registerは記しています。

Fidus InfoSecurityが脆弱性を報告した後、36時間以内に問題は修正されたそうで、Fidus InfoSecurityの創設者であるAndrew Mabbitt氏は「Click To PrayのAPI問題を修正しており、その方法は非常に複雑でした」とコメント。さらに、脆弱性を修正した結果、「APIの呼び出しから4桁のPINコードを抽出することはできなくなりました。しかし、PINコードは4桁なので総当たり攻撃に対する脆弱性はそのままで、これは間違いなく問題です」とも語っています。

なお、ローマ教皇庁によると最初にClick To Prayの脆弱性を発見し問題を報告してきたのは、セキュリティ研究者のElliot Alderson氏だそうで、同氏のまとめたPDFファイルの調査レポートはインターネット上で公開されています。

・関連記事

バチカンが「スマートロザリオ」を発表、十字を切ってアプリが起動し祈りを学ぶことが可能 - GIGAZINE

フランシスコ教皇が82歳にして「史上初めてプログラムのコードを書いたローマ教皇」に - GIGAZINE

ポケモンの代わりに聖人をゲットするゲーム登場、最初のユーザーはまさかのローマ教皇 - GIGAZINE

中世には既に「漫画」の原型があった - GIGAZINE

・関連コンテンツ

in モバイル, ソフトウェア, ハードウェア, セキュリティ, Posted by logu_ii

You can read the machine translated English article Smart rosary application that can be pra….